|

|

|

|

Far Far |

WinNavigator WinNavigator |

Frigate Frigate |

Norton

Commander Norton

Commander |

WinNC WinNC |

Dos

Navigator Dos

Navigator |

Servant

Salamander Servant

Salamander |

Turbo

Browser Turbo

Browser |

|

|

Winamp,

Skins, Plugins Winamp,

Skins, Plugins |

Необходимые

Утилиты Необходимые

Утилиты |

Текстовые

редакторы Текстовые

редакторы |

Юмор Юмор |

|

|

|

File managers and best utilites |

Биометрические системы защиты: описание, характеристики, практическое применение. Биометрические системы защиты реферат

Биометрические системы защиты информации - что это и где применяется

Биометрические системы

Биометрические системы Проблема идентификации личности при допуске к закрытой информации или объекту всегда была ключевой. Магнитные карты, электронные пропуска, кодированные радиосообщения можно подделать, ключи можно потерять, при особом желании даже внешность можно изменить. Но целый ряд биометрических параметров является абсолютно уникальным для человека.

Где применяется биометрическая защита

Биометрическая защита

Биометрическая защитаСовременные биометрические системы дают высокую надежность аутентификации объекта. Обеспечивают контроль доступа в следующих сферах:

- Передача и получение конфиденциальной информации личного или коммерческого характера;

- Регистрация и вход на электронное рабочее место;

- Осуществление удаленных банковских операций;

- Защита баз данных и любой конфиденциальной информации на электронных носителях;

- Пропускные системы в помещения с ограниченным доступом.

Уровень угрозы безопасности со стороны террористов и криминальных элементов привел к широкому использованию биометрических систем защиты и управления контролем доступа не только в государственных организациях или больших корпорациях, но и у частных лиц. В быту наиболее широко такое оборудование применяется в системах доступа и технологиях управления типа «умный дом».

К биометрической системе защиты относятся

Схема классификатор биометрических средств идентификации

Схема классификатор биометрических средств идентификации Биометрические характеристики являются очень удобным способом аутентификации человека, так как обладают высокой степенью защиты (сложно подделать) и их невозможно украсть, забыть или потерять. Все современные метолы биометрической аутентификации можно разделить на две категории:

Дактилоскопический отпечаток

Дактилоскопический отпечаток- Статистические, к ним относят уникальные физиологические характеристики, которые неизменно присутствуют с человеком всю его жизнь. Наиболее распространенный параметр – дактилоскопический отпечаток;

- Динамические – основаны на приобретенных поведенческих особенностях. Как правило, выражаются в подсознательных повторяемых движениях при воспроизведении какого либо процесса. Наиболее распространенные – графологические параметры (индивидуальность почерка).

Схема классификатор биометрических средств идентификации

Статистические методы

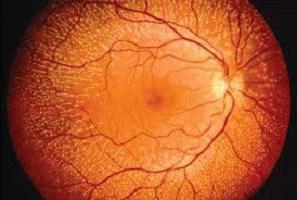

ВАЖНО! На основании установлено, что в отличии от радужной оболочки глаза сетчатка на протяжении жизни человека может существенно изменяться.

Сканер сетчатки глаза, производство компании LG

Динамические методы

Голосовая аутентификация

Голосовая аутентификация- Голосовая аутентификация. Довольно простой метод, для которого не требуется специализированная аппаратура. Часто используется в системах умный дом в качестве командного интерфейса. Для построения голосовых шаблонов используются частотные или статистические параметры голоса: интонация, высота звука, голосовая модуляция и т. д. Для повышения уровня безопасности применяется комбинирование параметров.

Система имеет ряд существенных недостатков, которые делают ее широкое применение нецелесообразным. К основным недостаткам относится:

- Возможность записи голосового пароля при помощи направленного микрофона злоумышленниками;

- Низкая вариативность идентификации. У каждого человека голос изменяется не только с возрастом, но и по состоянию здоровья, под воздействием настроения и т.п.

В системах умный дом голосовую идентификацию целесообразно использовать для контроля доступа в помещения со средним уровнем секретности или управления различными приборами: климатическая техника, освещение, система отопления, управление шторами и жалюзями и т.п.

- Графологическая аутентификация. Основана на анализе рукописного почерка. Ключевым параметром является рефлекторное движение кисти руки при подписании документа. Для снятия информации используются специальные стилусы имеющие чувствительные сенсоры регистрирующие давление на поверхность. В зависимости от требуемого уровня защиты могут сравниваться следующие параметры:

- Шаблон подписи — сама картинка сверяется с той, что находится в памяти устройства;

- Динамические параметры – сравнивается скорость подписи с имеющейся статистической информацией.

ВАЖНО! Как правило, в современных системах безопасности и СКУР для идентификации используются сразу несколько методов. К примеру, дактилоскопия с одновременным измерением параметров руки. Такой метод существенно повышает надежность системы и предотвращает возможность подделки.

Видео — Как обезопасить биометрические системы идентификации?

Производители систем защиты информации

На данный момент на рынке биометрических систем, которые может себе позволить рядовой пользователь лидируют несколько компаний.

ZK7500 биометрический USB считыватель отпечатков пальцев используется для контроля доступа в ПК

ZK7500 биометрический USB считыватель отпечатков пальцев используется для контроля доступа в ПК- ZKTeco – китайская компания производит бюджетные устройства для контроля доступа с одновременным учетом рабочего времени, которые сканируют отпечатки пальцев и геометрию лица. Такое оборудование востребовано в финансовых и государственных организациях, на заводах и т.д.

Модель ekey homе адаптирована для бытового использования

Модель ekey homе адаптирована для бытового использования - Ekey biometric systems – австрийская компания, лидер по разработке и внедрению биометрических систем в Европе. Наиболее известная продукция – сканеры отпечатков пальцев на основании радиочастотного и теплового анализа объекта.

BioLink U-Match 5.0 сканер отпечатка пальцев с интегрированным считывателем карт

BioLink U-Match 5.0 сканер отпечатка пальцев с интегрированным считывателем карт - BioLink – российская компания создающая комплексные системы биологической аутентификации. Среди наиболее перспективных разработок IDenium – программно-аппаратный комплекс, использующий многофакторную аутентификацию для предоставления доступа к программным ресурсам организации с одновременным администрированием прав доступа на аппаратном уровне. Для этого используются устройства BioLink U-Match 5.0 – дактилоскопический сканер с интегрированным считывателем магнитных и/или чипоавных карт.т

Использование биометрических систем в бизнесе и не только существенно поднимет уровень безопасности, но и способствует укреплению трудовой дисциплины на предприятии или в офисе. В быту биометрические сканеры применяются гораздо реже из-за их высокой стоимости, но с увеличением предложения большинство этих устройств вскоре станет доступно рядовому пользователю.

umniedoma.ru

Реферат - по дисциплине «Защита информации в компьютерных системах» на тему «Применение биометрии для аутентификации пользователей компьютерных систем»

МГТУ «СТАНКИН»

РЕФЕРАТ

По дисциплине«Защита информации в компьютерных системах»

на тему

«Применение биометрии для аутентификации пользователей компьютерных систем»

Выполнил ст. гр. И-7-8 Чистов И.О.

Проверил: Большакова Т.С.

МОСКВА

2006

Содержание:

1. Введение 3

2. Основы биометрической идентификации 4

3. Методы аутентификации 5

4. Статические и динамические методы аутентификации 6

5. Параметры производительности 8

6. Отпечатки пальцев 10

7. Геометрия лица 11

8. Геометрия руки 13

9. Радужная оболочка глаза 13

10. Сетчатка глаза 14

11. Голос и речь 16

12. Подпись 16

13. Перспективы биометрических технологий 17

14. Источники 18

Введение

По мере развития компьютерных сетей и расширения сфер автоматизации ценность информации неуклонно возрастает. Государственные секреты, наукоемкие ноу-хау, коммерческие, юридические и врачебные тайны все чаще доверяются компьютеру, который, как правило, подключен к локальным и корпоративным сетям. Популярность глобальной сети Интернет, с одной стороны, открывает огромные возможности для электронной коммерции, но, с другой стороны, создает потребность в более надежных средствах безопасности для защиты корпоративных данных от доступа извне. В настоящее время все больше компаний сталкиваются с необходимостью предотвратить несанкционированный доступ к своим системам и защитить транзакции в электронном бизнесе.

Практически до конца 90-х годов основным способом персонификации пользователя было указание его сетевого имени и пароля. Справедливости ради нужно отметить, что подобного подхода по-прежнему придерживаются во многих учреждениях и организациях. Опасности, связанные с использованием пароля, хорошо известны: пароли забывают, хранят в неподходящем месте, наконец, их могут просто украсть. Некоторые пользователи записывают пароль на бумаге и держат эти записи рядом со своими рабочими станциями. Как сообщают группы информационных технологий многих компаний, большая часть звонков в службу поддержки связана с забытыми или утратившими силу паролями.

Известно, что систему можно обмануть, представившись чужим именем. Для этого необходимо лишь знать некую идентифицирующую информацию, которой, с точки зрения системы безопасности, обладает один-единственный человек. Злоумышленник, выдав себя за сотрудника компании, получает в свое распоряжение все ресурсы, доступные данному пользователю в соответствии с его полномочиями и должностными обязанностями. Результатом могут стать различные противоправные действия, начиная от кражи информации и заканчивая выводом из строя всего информационного комплекса.

Разработчики традиционных устройств идентификации уже столкнулись с тем, что стандартные методы во многом устарели. Проблема, в частности, состоит в том, что общепринятое разделение методов контроля физического доступа и контроля доступа к информации более несостоятельно. Ведь для получения доступа к серверу иногда совсем не обязательно входить в помещение, где он стоит. Причиной тому — ставшая всеобъемлющей концепция распределенных вычислений, объединяющая и технологию клиент-сервер, и Интернет. Для решения этой проблемы требуются радикально новые методы, основанные на новой идеологии. Проведенные исследования показывают, что ущерб в случаях несанкционированного доступа к данным компаний может составлять миллионы долларов.

Есть ли выход из этой ситуации? Оказывается, есть, и уже давно. Просто для доступа к системе нужно применять такие методы идентификации, которые не работают в отрыве от их носителя. Этому требованию отвечают биометрические характеристики человеческого организма. Современные биометрические технологии позволяют идентифицировать личность по физиологическим и психологическим признакам. Кстати, биометрия известна человечеству очень давно — еще древние египтяне использовали идентификацию по росту.

Основы биометрической идентификации

Главная цель биометрической идентификации заключается в создании такой системы регистрации, которая крайне редко отказывала бы в доступе легитимным пользователям и в то же время полностью исключала несанкционированный вход в компьютерные хранилища информации. По сравнению с паролями и карточками такая система обеспечивает гораздо более надежную защиту: ведь собственное тело нельзя ни забыть, ни потерять. Биометрическое распознавание объекта основано на сравнении физиологических или психологических особенностей этого объекта с его характеристиками, хранящимися в базе данных системы. Подобный процесс постоянно происходит в мозгу человека, позволяя узнавать, например, своих близких и отличать их от незнакомых людей.

Биометрические технологии можно разделить на две большие категории — физиологические и психологические (поведенческие). В первом случае анализируются такие признаки, как черты лица, структура глаза (сетчатки или радужной оболочки), параметры пальцев (папиллярные линии, рельеф, длина суставов и т.д.), ладонь (ее отпечаток или топография), форма руки, рисунок вен на запястье или тепловая картина. Психологические характеристики — это голос человека, особенности его подписи, динамические параметры письма и особенности ввода текста с клавиатуры.

На выбор метода, наиболее подходящего в той или иной ситуации, влияет целый ряд факторов. Предлагаемые технологии отличаются по эффективности, причем их стоимость в большинстве случаев прямо пропорциональна уровню надежности. Так, применение специализированной аппаратуры иной раз повышает стоимость каждого рабочего места на тысячи долларов.

Физиологические особенности, например, папиллярный узор пальца, геометрия ладони или рисунок (модель) радужной оболочки глаза — это постоянные физические характеристики человека. Данный тип измерений (проверки) практически неизменен, так же, как и сами физиологические характеристики. Поведенческие же характеристики, например, подпись, голос или клавиатурный почерк, находятся под влиянием как управляемых действий, так и менее управляемых психологических факторов. Поскольку поведенческие характеристики могут изменяться с течением времени, зарегистрированный биометрический образец должен при каждом использовании обновляться. Биометрия, основанная на поведенческих характеристиках, дешевле и представляет меньшую угрозу для пользователей; зато идентификация личности по физиологическим чертам более точна и дает большую безопасность. В любом случае оба метода обеспечивают значительно более высокий уровень идентификации, чем пароли или карты.

Важно отметить, что все биометрические средства аутентификации в той или иной форме используют статистические свойства некоторых качеств индивида. Это означает, что результаты их применения носят вероятностный характер и будут изменяться от раза к разу. Кроме того, все подобные средства не застрахованы от ошибок аутентификации. Существует два рода ошибок: ложный отказ (не признали своего) и ложный допуск (пропустили чужого). Надо сказать, что тема эта в теории вероятностей хорошо изучена еще со времен развития радиолокации. Влияние ошибок на процесс аутентификации оценивается с помощью сравнения средних вероятностей соответственно ложного отказа и ложного допуска. Как показывает практика, эти две вероятности связаны обратной зависимостью, т.е. при попытке ужесточить контроль повышается вероятность не пустить в систему своего, и наоборот. Таким образом, в каждом случае необходимо искать некий компромисс. Тем не менее, даже по самым пессимистичным оценкам экспертов, биометрия выигрывает при всех сравнениях, поскольку она значительно надежнее, чем другие существующие методы аутентификации.

Кроме эффективности и цены, компаниям следует учитывать также реакцию служащих на биометрические средства. Идеальная система должна быть простой в применении, быстрой, ненавязчивой, удобной и приемлемой с социальной точки зрения. Однако ничего идеального в природе нет, и каждая из разработанных технологий лишь частично соответствует всему набору требований. Но даже самые неудобные и непопулярные средства (например, идентификация по сетчатке, которой пользователи всячески стараются избежать, защищая свои глаза) приносят нанимателю несомненную пользу: они демонстрируют должное внимание компании к вопросам безопасности.

Развитие биометрических устройств идет по нескольким направлениям, но общие для них черты — это непревзойденный на сегодня уровень безопасности, отсутствие традиционных недостатков парольных и карточных систем защиты и высокая надежность. Успехи биометрических технологий связаны пока главным образом с организациями, где они внедряются в приказном порядке, например, для контроля доступа в охраняемые зоны или идентификации лиц, привлекших внимание правоохранительных органов. Корпоративные пользователи, похоже, еще не осознали потенциальных возможностей биометрии в полной мере. Часто менеджеры компаний не рискуют развертывать у себя биометрические системы, опасаясь, что из-за возможных неточностей в измерениях пользователи будут получать отказы в доступе, на который у них есть права. Тем не менее новые технологии все активнее проникают на корпоративный рынок. Уже сегодня существуют десятки тысяч компьютеризованных мест, хранилищ, исследовательских лабораторий, банков крови, банкоматов, военных сооружений, доступ к которым контролируется устройствами, сканирующими уникальные физиологические или поведенческие характеристики индивидуума.

Методы аутентификации

Как известно, аутентификация подразумевает проверку подлинности субъекта, которым в принципе может быть не только человек, но и программный процесс. Вообще говоря, аутентификация индивидов возможна за счет предъявления информации, хранящейся в различной форме. Это может быть:

- пароль, личный номер, криптографический ключ, сетевой адрес компьютера в сети;

- смарт-карта, электронный ключ;

- внешность, голос, рисунок радужной оболочки глаз, отпечатки пальцев и другие биометрические характеристики пользователя.

Аутентификация позволяет обоснованно и достоверно разграничить права доступа к информации, находящейся в общем пользовании. Однако, с другой стороны, возникает проблема обеспечения целостности и достоверности этой информации. Пользователь должен быть уверен, что получает доступ к информации из заслуживающего доверия источника и что данная информации не модифицировалась без соответствующих санкций.

Поиск совпадения «один к одному» (по одному атрибуту) называется верификацией. Этот способ отличается высокой скоростью и предъявляет минимальные требования к вычислительной мощности компьютера. А вот поиск «один ко многим» носит название идентификации. Реализовать подобный алгоритм обычно не только сложно, но и дорого. Сегодня на рынок выходят биометрические устройства, использующие для верификации и идентификации пользователей компьютеров такие индивидуальные характеристики человека, как отпечатки пальцев, черты лица, радужную оболочку и сетчатку глаза, форму ладони, особенности голоса, речи и подписи. На стадии тестирования и опытной эксплуатации находятся системы, позволяющие выполнять аутентификацию пользователей по тепловому полю лица, рисунку кровеносных сосудов руки, запаху тела, температуре кожи и даже по форме ушей.

Любая биометрическая система позволяет распознавать некий шаблон и устанавливать аутентичность конкретных физиологических или поведенческих характеристик пользователя. Логически биометрическую систему можно разделить на два модуля: модуль регистрации и модуль идентификации. Первый отвечает за то, чтобы обучить систему идентифицировать конкретного человека. На этапе регистрации биометрические датчики сканируют необходимые физиологические или поведенческие характеристики человека и создают их цифровое представление. Специальный модуль обрабатывает это представление с тем, чтобы выделить характерные особенности и сгенерировать более компактное и выразительное представление, называемое шаблоном. Для изображения лица такими характерными особенностями могут стать размер и относительное расположение глаз, носа и рта. Шаблон для каждого пользователя хранится в базе данных биометрической системы.

Модуль идентификации отвечает за распознавание человека. На этапе идентификации биометрический датчик снимает характеристики человека, которого нужно идентифицировать, и преобразует эти характеристики в тот же цифровой формат, в котором хранится шаблон. Полученный шаблон сравнивается с хранимым, чтобы определить, соответствуют ли эти шаблоны друг другу.

Например, в ОС Microsoft Windows для аутентификации пользователя требуется два объекта — имя пользователя и пароль. При использовании в процессе аутентификации отпечатков пальцев имя пользователя вводится для регистрации, а отпечаток пальца заменяет пароль (рис. 1). Эта технология использует имя пользователя в качестве указателя для получения учетной записи пользователя и проверки соответствия «один к одному» между шаблоном считанного при регистрации отпечатка и шаблоном, ранее сохраненным для данного имени пользователя. Во втором случае введенный при регистрации шаблон отпечатка пальца необходимо сопоставить со всем набором сохраненных шаблонов.

При выборе способа аутентификации имеет смысл учитывать несколько основных факторов:

- ценность информации;

- стоимость программно-аппаратного обеспечения аутентификации;

- производительность системы;

- отношение пользователей к применяемым методам аутентификации;

- специфику (предназначение) защищаемого информационного комплекса.

Очевидно, что стоимость, а следовательно, качество и надежность средств аутентификации должны быть напрямую связаны с важностью информации. Кроме того, повышение производительности комплекса, как правило, также сопровождается его удорожанием.

Статические и динамические методы аутентификации

В настоящее время существует множество методов биометрической аутентификации, которые делятся на две группы, рассмотренные ниже.

Статические методы

Статические методы биометрической аутентификации основываются на физиологической (статической) характеристике человека, то есть уникальной характеристике, данной ему от рождения и неотъемлимой от него;

Рассмотрим методы аутентификации этой группы:

- По отпечатку пальца. В основе этого метода лежит уникальность для каждого человека рисунка паппилярных узоров на пальцах. Отпечаток, полученный с помощью специального сканера, преобразуется в цифровой код (свертку), и сравнивается с ранее введенным эталоном. Данная технология является самой распространненой по сравнению с другими методами биометрической атунтификации;

- По форме ладони. Данный метод, построен на геометрии кисти руки. С помощью специального устройства, состоящего из камеры и нескольких подсвечивающих диодов (включаясь по очереди, они дают разные проекции ладони), строится трехмерный образ кисти руки по которому формируется свертка и распознается человек;

- По расположению вен на лицевой стороне ладони. С помощь инфракрасной камеры считывается рисунок вен на лицевой стороне ладони или кисти руки, полученная картинка обрабатывается и по схеме расположения вен формируется цифровая свертка;

- По сетчатке глаза. Вернее этот способ идентификации по рисунку кровеносных сосудов глазного дна. Для того, чтобы этот рисунок стал виден – человеку нужно посмотреть на удаленную световую точку, и таким образом подсвеченное глазное дно сканируется специальной камерой.

- По радужной оболочке глаза. Рисунок радужной оболочки глаза также является уникальной харатеристикой человека, причем для ее сканирования достаточно портативной камеры со специализированный программным обеспечением, позволяющим захватывать изображение части лица, из которого выделяется изображение глаза, из которого в свою очередь выделяется рисунок радужной оболочки, по которому строится цифровой код для идентификации человека;

- По форме лица. В данном методе идентификации строится трехмерный образ лица человека. На лице выделяются контуры бровей, глаз, носа, губ и т.д., вычисляется расстояние между ними и строится не просто образ, а еще множество его вариантов на случаи поворота лица, наклона, изменения выражения. Количество образов варьируется в зависимости от целей использования данного способа (для аутентификации, верификации, удаленного поиска на больших территориях и т.д)

- По термограмме лица. В основе данного способа аутентификации лежит уникальность распределения на лице артерий, снабжающих кровью кожу, которые выделяют тепло. Для получения термограммы, используются специальные камеры инфракрасного диапазона. В отличие от предыдущего – этот метод позволяет различать близнецов.

- По ДНК. Преимущества данного способы очевидны, однако используемые в настоящее время методы получения и обработки ДНК – работают настолько долго, что такие системы используются только для специализированных экспертиз.

- Другие методы. На самом деле в данной статье описаны только самые распространенные методы, существуют еще такие уникальные способы – как идентификация по подногтевому слою кожи, по объему указанных для сканирования пальцев, форме уха, запаху тела и т.д.

Динамические методы

Динамические методы биометрической аутентификации основываются на поведенческой (динамической) характеристике человека, то есть построенны на особенностях, характерных для подсознательных движений в процессе воспроизведения какого-либо действия.

Рассмотрим методы аутентификации этой группы:

- По рукописному почерку. Как привило для этого вида идентификации человека используется его роспись (иногда написание кодового слова). Цифровой код индентификации формируется, в зависимости от необходимой степени защиты и наличия оборудования (графический планшет, экран корманного компьютера Palm и т.д.), двух типов:

- По самой росписи, то есть для идентификации используется просто степень совпадения двух картинок;

- По росписи и динамическим характеристикам написания, то есть для идентификации строится свертка, в которую входит информация по непосредственно подписи, временным характеристикам нанесения росписи и статистическим характеристикам динамики нажима на поверхность.

Общей характеристикой, используемой для сравнения различных методов и способов биометрической идентификации – являются статистические показатели – ошибка первого рода (не пустить в систему «своего») и ошибка второго рода (пустить в систему чужого).

Сортировать и сравнивать описанные выше биометрические методы по показаниям ошибок первого рода очень сложно, так как они сильно разнятся для одних и тех же методов, из-за сильной зависимости от оборудования на котором они реализованы.

По показателям ошибок второго рода общая сортировка методов биометрической аутентификации выглядит так (от лучших к худшим):

- ДНК;

- Радужная оболочка глаза, сетчатка глаза;

- Отпечаток пальца, термография лица, форма ладони;

- Форма лица, расположение вен на кисти руки и ладони;

- Подпись;

- Клавиатурный почерк;

- Голос.

Отсюда становится видно, что, с одной стороны статические методы идентификации существенно лучше динамических, а с другой стороны существенно дороже.

Параметры производительности

Существует два вида биометрических систем: идентификационные и верификационные .

В идентификационных системах для анализа предоставляется биометрическая подпись неизвестного человека. Система сравнивает новую биометрическую подпись с информацией, хранящийся в базе данных биометрических подписей известных лиц. После сравнения система сообщает (или оценивает) личность неизвестного человека на основе информации из своей базы данных. К системам, которые используют идентификацию, относятся системы, применяемые полицией для идентификации людей по отпечаткам пальцев и фотографиям. В гражданских целях подобные системы могут применяться для проверки многочисленных приложений при получении конкретным человеком социальных пособий и при выдаче водительских прав.

В верификационных системах пользователь предоставляет биометрическую подпись и утверждает, что эта биометрическая подпись принадлежит конкретному человеку. Алгоритм или принимает, или опровергает это утверждение. С другой стороны, алгоритм может возвращать индекс уверенности в правильности отождествления. К приложениям верификации относятся приложения, которые проверяют подлинность личности во время транзакций или для управляемого доступа к компьютерам, а также для управления защитой зданий.

Параметры эффективности верификационных приложений существенно отличаются от параметров идентификационных систем. Основной параметр – это способность системы идентифицировать владельца биометрической подписи. Более точно, параметр эффективности – это процент запросов, корректный ответ на которые находится среди нескольких найденных соответствий.

К примеру, правоохранительные органы часто используют электронный альбом с фотографиями подозреваемых и результатом является список наиболее вероятных соответствий. Зачастую полицейские проверяют лишь первые двадцать фамилий получаемого списка. Для таких приложений важный параметр эффективности – это процент запросов, при которых корректный ответ находится среди первых двадцати найденных соответствий.

С другой стороны, эффективность верификационной системы традиционно характеризуется двумя параметрами ошибки: уровнем ошибочных отказов (false-reject rate) и уровнем ошибочных подтверждений (false-alarm rate). Эти параметры ошибки связаны друг с другом; каждому уровню ошибочных отказов соответствует уровень ошибочных подтверждений. Ошибочный отказ возникает тогда, когда система не подтверждает личность легитимного пользователя; ошибочное подтверждение происходит в случае подтверждения личности нелегитимного пользователя.

В совершенной биометрической системе оба параметра ошибки должны быть равны нулю. К сожалению, биометрические системы не совершенны, поэтому вы должны чем-то пожертвовать. Если вы будете всем отказывать в доступе, уровень ошибочных отказов будет равен единице, а уровень ошибочных подтверждений – нулю. Другая крайность: если вы всем разрешаете доступ, то уровень ошибочных отказов будет равен нулю, а уровень ошибочных подтверждений – единице.

На самом деле, система поддерживает некоторое промежуточное состояние между этими двумя крайностями. В большинстве случаев системный параметр настраивается так, чтобы добиться требуемого уровня ошибочных подтверждений, что определяет соответствующий уровень ошибочных отказов. Установка параметра зависит от приложения. Для сети банкоматов, где в первую очередь необходимо избежать гнева легитимных пользователей, уровень ошибочных отказов должен быть установлен более низким за счет увеличения уровня ошибочных подтверждений. С другой стороны, у системы, которая предоставляет доступ в защищенную область, приоритетным является уровень ошибочных подтверждений.

Отпечатки пальцев

В последние годы процесс идентификации личности по отпечатку пальца обратил на себя внимание как биометрическая технология, которая, вполне вероятно, будет наиболее широко использоваться в будущем. По оценкам Gartner Group (http://www.gartnergroup.com), данная технология доминирует на корпоративном рынке и в ближайшее время конкуренцию ей может составить лишь технология опознавания по радужной оболочке глаза.

Правительственные и гражданские организации во всем мире уже давно используют отпечатки пальцев в качестве основного метода установления личности. Кроме того, отпечатки — это наиболее точная, дружественная к пользователю и экономичная биометрическая характеристика для применения в компьютерной системе идентификации. Данной технологией в США пользуются, например, отделы транспортных средств администраций ряда штатов, MasterCard, ФБР, Секретная служба, Агентство национальной безопасности, министерства финансов и обороны и т.д. Устраняя потребность в паролях для пользователей, технология распознавания отпечатков пальцев сокращает число обращений в службу поддержки и снижает расходы на сетевое администрирование.

Обычно системы распознавания отпечатков пальцев разделяют на два типа: для идентификации — AFIS (Automatic Fingerprint Identification Systems) и для верификации. В первом случае используются отпечатки всех десяти пальцев. Подобные системы находят широкое применение в судебных органах. Устройства верификации обычно оперируют с информацией об отпечатках одного, реже нескольких пальцев. Сканирующие устройства бывают, как правило, трех типов: оптические, ультразвуковые и на основе микрочипа.

Преимущества доступа по отпечатку пальца — простота использования, удобство и надежность. Известны два основополагающих алгоритма распознавания отпечатков пальцев: по отдельным деталям (характерным точкам) и по рельефу всей поверхности пальца. Соответственно в первом случае устройство регистрирует только некоторые участки, уникальные для конкретного отпечатка, и определяет их взаимное расположение. Во втором случае обрабатывается изображение всего отпечатка. В современных системах все чаще используется комбинация этих двух способов. Это позволяет избежать недостатков обоих и повысить достоверность идентификации. Единовременная регистрация отпечатка пальца человека на оптическом сканере занимает немного времени. Крошечная CCD-камера, выполненная в виде отдельного устройства или встроенная в клавиатуру, делает снимок отпечатка пальца. Затем с помощью специальных алгоритмов полученное изображение преобразуется в уникальный «шаблон» — карту микроточек отпечатка, которые определяются имеющимися в нем разрывами и пересечениями линий. Этот шаблон (а не сам отпечаток) затем шифруется и записывается в базу данных для аутентификации сетевых пользователей. В одном шаблоне хранится от нескольких десятков до сотен микроточек. При этом пользователи могут не беспокоиться о неприкосновенности своей частной жизни, поскольку сам отпечаток пальца не сохраняется и не может быть воссоздан по микроточкам.

Преимущество ультразвукового сканирования — возможность определения требуемых характеристик на грязных пальцах и даже через тонкие резиновые перчатки. Стоит отметить, что современные системы распознавания нельзя обмануть даже свежеотрубленными пальцами (микрочип измеряет физические параметры кожи). Разработкой подобных систем занимаются более 50 различных производителей.

Использование отпечатка пальца для идентификации личности — самый удобный из всех биометрических методов. Вероятность ошибки при идентификации пользователя намного меньше в сравнении с другими методами биометрии. Качество распознавания отпечатка и возможность его правильной обработки алгоритмом сильно зависят от состояния поверхности пальца и его положения относительно сканирующего элемента. Различные системы предъявляют разные требования к этим двум параметрам. Характер требований зависит, в частности, от применяемого алгоритма. К примеру, распознавание по характерным точкам дает сильный уровень шума при плохом состоянии поверхности пальца. Распознавание по всей поверхности лишено этого недостатка, но для него требуется очень точно размещать палец на сканирующем элементе. Устройство идентификации по отпечатку пальца (сканер, рис. 2) не требует много места и может быть вмонтировано в указательный манипулятор (мышь) или клавиатуру.

Геометрия лица

Один из новых способов, завоевавший значительную популярность, — распознавание облика. Люди легко узнают друг друга по лицам, но автоматизировать подобное опознание вовсе не легко. Большая часть работ в этой области была посвящена тому, чтобы получить изображение при помощи фотографии или видеокамеры. Только в США и Германии над технологиями опознавания по чертам лица работали несколько десятков компаний, которым были выделены правительственные гранты. Первоначально разработки предназначались для спецслужб, но со временем результаты этих исследований разрешили применять и в коммерческих целях. В результате на рынке появилось некоторое количество систем распознавания (правда, не все из них оказались пригодными на практике).

Технология распознавания позволяет сканировать человеческие лица в режиме реального времени. Видеокамера подключается к терминалу, и система определяет, соответствует ли лицо в кадре фотографиям из базы данных. Принцип работы системы распознавания по лицу основан на специальном алгоритме оцифровки изображений, позволяющем выбирать на кадрах лицо человека и оцифровывать его, выделяя большое количество параметров (так называемые базовые точки — скулы, цвет и форма глаз, ширина переносицы, губ и т. д.). В результате каждое лицо описывается уникальным набором параметров, причем с некоторым избытком. Для идентификации с высокой степенью точности требуется не более 40 характеристик, тогда как система обычно задает около 2 тыс. оценочных параметров. Это обеспечивает высокую надежность опознания независимо от поворота головы, наличия очков, косметики. В принципе для надежного опознания человека программе достаточно всего несколько десятков базовых точек. Фотография и цифровое описание лица заносятся в базу данных, с которой впоследствии сравнивается распознаваемое лицо.

Вообще говоря, на рынке систем автоматического распознавания лица господствуют два типа систем. Первые базируются на статистическом методе: на основе набора биометрических данных и их обработки формируется некий электронный образец как уникальное в своем роде число, относящееся к конкретной личности. Такой тип систем достаточно широко распространен, но идентификация с их помощью, как правило, не очень надежна.

Методы, относящиеся ко второму типу, близки к человеческому видению проблемы распознавания. Система самообучаема и робастна в отношении изменчивости лица — таких факторов, как возраст, наличие усов или бороды, очков. Для идентификации и верификации можно использовать и старые фотографии. Технология в принципе позволяет работать даже с рентгеновскими снимками. Приемлемость такого принципа пока не удалось превзойти, так как он моделирует «человеческий подход»: один человек разглядывает лицо другого, чтобы его идентифицировать. Как и анализ личной подписи, определение идентичности по фотографии в паспорте относят к наиболее доступному и признанному методу распознавания личности.

Для защиты данных и информации также предпочтительно использовать системы распознавания лица. Кроме того, контроль лица выполняется с определенным комфортом: он бесконтактен и обеспечивает удобную и быструю обработку данных.

В качестве единственного биометрического приложения метод распознавания лица можно использовать в разных областях. Помимо сравнения с содержанием баз данных цифровых фото и классического контроля доступа (верификации), с помощью этого метода можно бесконтактно распознавать людей и в негрупповых сценариях. Распознавание лица неэффективно только тогда, когда значительные изменения, например, вследствие несчастного случая, делают невозможным даже человеческую визуализацию.

Использование любого биометрического признака имеет свои преимущества и недостатки. Поэтому ни в коем случае нельзя ожидать, что какой-либо отдельный метод добьется приоритетного признания. Большинство экспертов сходятся в том, что пользователь в зависимости от постановки задачи должен сам сделать выбор между тремя методами распознавания: по отпечаткам пальцев, радужной оболочке глаза или лицу.

В отличие от других биометрических технологий (идентификация по отпечаткам пальцев, радужной оболочке глаза или по голосу) система распознавания по чертам лица не требует непосредственного контакта с человеком, личность которого устанавливают. Не нужно просить человека оставлять отпечатки пальцев, смотреть в объектив или произносить какие-то слова.

Распознавание лица — это, пожалуй, единственный биометрический способ идентификации персон, для применения которого не требуется специальная техника. Именно в лицо мы узнаем родных и близких, а не прибегаем, скажем, к сличению отпечатков пальцев или радужной оболочки. Кроме того, использование фотографии для удостоверения личности владельца — традиционная рутина уже на протяжении нескольких десятилетий. Наверное, каждому знаком процесс предъявления пропуска вахтеру и внимательный взгляд в лицо посетителя, а компьютер лишь автоматизирует процедуру. Эти факторы в значительной степени упрощают внедрение распознавания лица в современные комплексы безопасности, позволяя избежать конфликта с пользователями и риска быть отвергнутыми.

Метод распознавания лица — это единственный биометрический способ идентификации персон и с точки зрения многоцелевого применения. В отличие от других биометрических методов, применимых только для контроля доступа или сравнения в базе данных, технология распознавания образа позволяет детектировать (находить) лицо человека в видеокадре, либо для последующего сравнения с базой данных, либо наоборот, чтобы скрыть его от случайного зрителя. Благодаря встроенным инфракрасным излучателям компьютер легко распознает каучуковую маску как муляж, имитирующий лицо. Наблюдаемый объект должен иметь человеческую кожу, естественную мимику и быть «живым», в противном случае срабатывает звуковой сигнал предупреждения.

Распознавание по чертам лица происходит на расстоянии, незаметно, не привлекая внимания человека. С точки зрения служб безопасности и спецслужб это несомненное преимущество. Правозащитники же полагают, что применение подобных технологий нарушает право человека на анонимность. Впрочем, производители технологий распознавания подготовились к протестам и позаботились о правах личности. Если система не находит совпадений с лицами в базе данных, то в ее памяти не остается никакой информации о человеке, который появлялся перед камерой. Производители также заявляют, что в системах применяются стандартные камеры видеонаблюдения. Общество давно привыкло к этим камерам, использование которых уже регулируется законодательством. В развитых странах в магазинах принято предупреждать о том, что в помещении ведется наблюдение. А есть ли терминал для опознавания в кабинете службы безопасности или нет — какое, мол, до этого дело законопослушному посетителю.

Основные потребители подобных биометрических систем — не только службы безопасности (предприятий, аэропортов, супермаркетов, казино, банков), но и государственные учреждения (министерства, силовые ведомства, специальные структуры).

Практика распознавания

Тот факт, что метод автоматизированного распознавания клиента по лицу уже зарекомендовал себя на практике, не ставится под сомнение. В числе пользователей данной технологии — такие известные «распознаваемые лица», как Deutsche Bank, Европейский центр ядерных исследований (CERN), российский Центробанк, Национальный банк Литвы, корпорации Microsoft и Siemens, Федеральная типография (Германия). Атомные электростанции и сверхсекретные объекты также охраняются с помощью новой технологии. Первая электронная база данных цифровых фотографий с системой автоматического распознавания лица, созданная в ZN Vision Technologies, позволила многочисленным полицейским службам в Германии, Польше и США оптимизировать следственные действия и добиться качественного улучшения мер по розыску преступников. Интеллектуальный современный видеоконтроль гарантирует безопасность и защиту в местах скопления людей, так как позволяет с помощью информацию баз данных обнаружить известных и опасных персон в режиме реального времени.

Геометрия руки

Наряду с системами для оценки геометрии лица существует оборудование для распознавания очертаний ладоней рук. При этом оценивается более 90 различных характеристик, включая размеры самой ладони (три измерения), длину и ширину пальцев, очертания суставов и т.п. В настоящее время идентификация пользователей по геометрии руки используется в законодательных органах, международных аэропортах, больницах, иммиграционных службах и т.д. Преимущества идентификации по геометрии ладони сравнимы с плюсами идентификации по отпечатку пальца в вопросе надежности, хотя устройство для считывания отпечатков ладоней занимает больше места.

Радужная оболочка глаза

Этот вид биометрического распознавания является одним из самых надежных. Причиной тому — генетически обусловленная уникальность радужной оболочки глаза, которая различается даже у близнецов. Изначально радужную оболочку глаза рассматривали в качестве инструмента для диагностики различных заболеваний, а также для определения предрасположенности к ним человека. В частности, было обнаружено, что при определенных заболеваниях на радужной оболочке глаза появляются так называемые пигментные пятна. Именно поэтому для уменьшения влияния этого фактора на результат распознавания при построении биометрических систем пользуются черно-белыми (полутоновыми) изображениями.

Основным источником информации для идентификации этим способом служит специфическая ткань, которая окончательно формируется у плода к 8-му месяцу беременности и делает видимым деление радужной оболочки на радиальные сектора. Другие визуальные характеристики включают такие признаки, как кольца, борозды, веснушки и область короны. Из радужной оболочки 11-миллиметрового диаметра современные алгоритмы обработки и анализа информации позволяют получить в среднем 3,4 бит информации на 1 мм2 площади. Плотность извлекаемой информации такова, что радужная оболочка имеет 266 уникальных точек идентификации по сравнению с 10-60 точками для других биометрических методов.

Характерным преимуществом указанных систем, например по сравнению с системами идентификации по геометрии лица, является еще и то, что последние в большей степени зависят от многих косвенных факторов, в частности от мимики, прически, макияжа, грима и пр.

Возвращаясь к рассматриваемой технологии, можно с уверенностью сказать, что уникальность рисунка радужной оболочки глаза позволяет создавать высоконадежные системы для биометрической идентификации личности.

Попробуем представить, как работает этот класс систем с точки зрения алгоритмов компьютерного зрения. Захват видеоизображения глаза осуществляется регистрирующей аппаратурой на расстоянии до одного метра. Далее, не вдаваясь глубоко в детали алгоритмического построения такой системы, обработку и анализ информации можно условно разделить на следующие элементы: подсистему захвата радужной оболочки, подсистему выделения зрачка, подсистему сбора и подсчета признаков радужной оболочки и подсистему принятия решения. Первые две подсистемы в своей работе опираются на два фактора: круглую форму радужки и зрачка и хороший уровень контраста радужки на фоне белка глаза. В настоящее время существует несколько способов быстрого обнаружения окружностей на изображении. К наиболее известным из них относится метод, построенный на преобразовании Hough. Основной проблемой, с которой можно столкнуться при распознавании по радужной оболочке глаза, является загораживающий эффект верхнего века, которое может закрывать часть глаза, что приводит к частичной потере информации. Для принятия решения в таких системах используют предварительно построенные эталоны авторизованных пользователей, с которыми полученные данные сравниваются в соответствующем признаковом пространстве в зависимости от поставленной задачи верификации или идентификации.

Как уже отмечалось выше, системы, построенные на распознавании радужной оболочки глаза, являются одними из самых надежных. Приведем некоторые наиболее показательные статистические данные, свидетельствующие о точности этого метода, полученные автором из научных информационных источников. Равная норма ошибки (ERR) — точка, в которой вероятность пропуска незарегистрированного пользователя равна вероятности ложного отказа в допуске зарегистрированному пользователю, — для систем этого класса составляет 1 к 1,2 млн.

Существующие алгоритмические решения могут идентифицировать пользователя даже при условии затенения (или повреждения) радужной оболочки, но не более, чем на 2/3, то есть по оставшейся 1/3 изображения возможна идентификация с ошибкой 1 к 100 тыс.

Задача всех биометрических технологий — определить поддельные образцы, предъявленные для идентификации. В данном случае технология сканирования радужной оболочки имеет несколько «степеней защиты», а именно: обнаружение изменения/замены зрачка, считывание информации, отраженной от роговицы, обнаружение контактных линз на роговице, использование инфракрасного освещения, чтобы определить состояние ткани глаза. Может, именно поэтому автору не удалось найти описания случаев взлома вышеописанной технологии.

Следует отметить, что ввиду высокой степени точности и надежности данный тип систем является весьма дорогостоящим.

Сетчатка глаза

Наряду с технологией распознавания по радужной оболочке, просмотр сетчатки глаза также является наиболее точной и надежной биометрической технологией. Несмотря на относительную сложность технологии просмотра сетчатки глаза (необходимо наличие специальной инфракрасной аппаратуры для подсветки глазного дна), этот биометрический метод идентификации давно известен. Саймон и Голдштейн в 1935 году доказали уникальность дерева кровеносных сосудов глазного дна для каждого индивидуума. Дальнейшие исследования подтвердили, что эти узоры сосудов отличаются даже у близнецов. За исключением некоторых типов дегенеративных болезней глаза или случаев серьезной травмы головы, рисунок распределения кровеносных сосудов достаточно устойчив в течение всей жизни человека.

Принцип регистрации глазного дна не прост, что является одним из недостатков, ограничивающих применение этого метода. Согласно публикациям, лишь 80-90% пользователей могут с первого раза пройти процедуру регистрации, заключающуюся в сканировании через зрачок информации о сетчатке. Для этого пользователь должен приблизить глаз к регистрирующему устройству на расстояние не более чем 1-1,5 см. При сканировании пользователь видит вращающийся зеленый свет. Рисунок сетчатки измеряется в более чем 400 точках. Для сравнения: в идентификации по отпечатку пальца используется не более 30-40 точек-миниатюр, что достаточно для регистрации, создания шаблона и процесса проверки. Это объясняет высокую точность технологии сканирования сетчатки по сравнению с другими биометрическими методами.

Вероятность пропуска незарегистрированного пользователя (вероятность ошибки первого рода) при сканировании сетчатки глаза составляет 0,0001%. При этом вероятность ошибки второго рода достаточно высока — порядка 0,1%. Это объясняется тем, что первоначально данные системы были разработаны по военному заказу, где к ошибкам первого рода предъявляют самые жесткие ограничения. При этом подразумевается, что пользователи могут повторить процедуру аутентификации несколько раз. Видимо ввиду указанных обстоятельств данные системы в настоящее время не имеют широкого распространения в невоенных сегментах рынка охранных систем.

Так же как и системы распознавания по радужной оболочке глаза, устройства распознавания по сетчатке являются одними из самых дорогих — их средняя стоимость составляет 4000 долл. Кроме того, непопулярными их делает сложная процедура регистрации.

Список биометрических систем, использующих компьютерное зрение, не заканчивается рассмотренными технологиями. Идет поиск новых информационных источников для создания более надежных систем распознавания личности. Так, распознавание может производиться по походке, по динамическим характеристикам почерка и т.п. Главное, что объединяет все подобные методы, — это то, что компьютер способен не только видеть человека, его образ, но и узнавать его и служить ему. Причем зачастую это по силам простому персональному компьютеру, который сейчас стоит недалеко от читателя и ждет, когда его научат видеть мир глазами человека.

Голос и речь

Многие фирмы выпускают программное обеспечение, способное идентифицировать человека по голосу. Здесь оцениваются такие параметры, как высота тона, модуляция, интонация и т.п. В отличие от распознавания внешности, данный метод не требует дорогостоящей аппаратуры — достаточно лишь звуковой платы и микрофона.

Идентификация по голосу удобный, но не столь надежный способ, как другие биометрические методы. Например, у простуженного человека могут возникнуть трудности при использовании таких систем. Голос формируется из комбинации физиологических и поведенческих факторов, поэтому основная проблема, связанная с этим биометрическим подходом, — точность идентификации. В настоящее время идентификация по голосу используется для управления доступом в помещение средней степени безопасности.

Подпись

Как оказалось, подпись — такой же уникальный атрибут человека, как и его физиологические характеристики. Кроме того, это и более привычный для любого человека метод идентификации, поскольку он, в отличие от снятия отпечатков пальцев, не ассоциируется с криминальной сферой. Одна из перспективных технологий аутентификации основана на уникальности биометрических характеристик движения человеческой руки во время письма. Обычно выделяют два способа обработки данных о подписи: простое сравнение с образцом и динамическую верификацию. Первый весьма ненадежен, так как основан на обычном сравнении введенной подписи с хранящимися в базе данных графическими образцами. Из-за того, что подпись не может быть всегда одинаковой, этот метод дает большой процент ошибок. Способ динамической верификации требует намного более сложных вычислений и позволяет в реальном времени фиксировать параметры процесса подписи, такие как скорость движения руки на разных участках, сила давления и длительность различных этапов подписи. Это дает гарантии того, что подпись не сможет подделать даже опытный графолог, поскольку никто не в состоянии в точности скопировать поведение руки владельца подписи.

Пользователь, используя стандартный дигитайзер и ручку, имитирует свою обычную подпись, а система считывает параметры движения и сверяет их с теми, что были заранее введены в базу данных. При совпадении образа подписи с эталоном система прикрепляет к подписываемому документу информацию, включающую имя пользователя, адрес его электронной почты, должность, текущее время и дату, параметры подписи, содержащие несколько десятков характеристик динамики движения (направление, скорость, ускорение) и другие. Эти данные шифруются, затем для них вычисляется контрольная сумма, и далее все это шифруется еще раз, образуя так называемую биометрическую метку. Для настройки системы вновь зарегистрированный пользователь от пяти до десяти раз выполняет процедуру подписания документа, что позволяет получить усредненные показатели и доверительный интервал. Впервые данную технологию использовала компания PenOp.

Идентификацию по подписи нельзя использовать повсюду — в частности, этот метод не подходит для ограничения доступа в помещения или для доступа в компьютерные сети. Однако в некоторых областях, например в банковской сфере, а также всюду, где происходит оформление важных документов, проверка правильности подписи может стать наиболее эффективным, а главное — необременительным и незаметным способом. До сих пор финансовое сообщество не спешило принимать автоматизированные методы идентификации подписи для кредитных карточек и проверки заявления, потому что подписи все еще слишком легко подделать. Это препятствует внедрению идентификации личности по подписи в высокотехнологичные системы безопасности.

Перспективы биометрических технологий

Хотелось бы отметить, что наибольшую эффективность защиты обеспечивают системы, в которых биометрические системы сочетаются с другими аппаратными средствами аутентификации, например смарт-картами. Комбинируя различные способы биометрической и аппаратной аутентификации, можно получить весьма надежную систему защиты (что косвенно подтверждается большим интересом, который проявляют к этим технологиям ведущие производители).

Заметим, что смарт-карты образуют один из самых крупных и быстрорастущих сегментов рынка электронных продуктов для пользователей. По прогнозам фирмы Dataquest (http://www.dataquest.com), к следующему году объем продаж смарт-карт превысит полмиллиарда долларов. Применение смарт-карт требует наличия на каждом рабочем месте специального считывающего (терминального) устройства, подключенного к компьютеру, которое исключает необходимость вовлечения пользователя в процесс взаимодействия карты и сервера аутентификации. Собственно смарт-карта обеспечивает два уровня аутентификации. Для того чтобы система заработала, пользователь должен вставить смарт-карту в считывающее устройство, а затем правильно ввести личный идентификационный номер. На российском рынке комплексные решения, сочетающие идентификацию по отпечаткам пальцев и использование смарт-карт (рис. 3), предлагают, например, компании Compaq (http://www.compaq.ru) и Fujitsu-Siemens (http://www.fujitsu-siemens.ru).

Кроме крупных компьютерных компаний, таких как Fujitsu-Siemens, Motorola, Sony, Unisys, разработкой биометрических технологий в настоящее время занимаются преимущественно небольшие частные компании, которые объединились в консорциум по биометрии — Biometric Consortium (http://www.biometrics.org). Одно из наиболее обнадеживающих свидетельств того, что биометрия наконец вливается в основное русло ИТ-индустрии, — создание интерфейса прикладного программирования BioAPI (Biometrics API). За этой разработкой стоит консорциум производителей, сформированный в 1998 г. корпорациями Compaq, IBM, Identicator Technology, Microsoft, Miros и Novell специально для выработки стандартизованной спецификации, поддерживающей существующие биометрические технологии, которую можно было бы внедрить в операционные системы и прикладное ПО. В консорциум BioAPI сегодня входят 78 крупных государственных и частных компаний.

Теперь корпоративные клиенты могут использовать биометрические продукты в рамках стандартных компьютерных и сетевых технологий, избежав, таким образом, значительных материальных и временных затрат на интеграцию всех компонентов системы. Стандартные API дают доступ к широкому спектру биометрических устройств и программных продуктов, а также позволяют совместно применять продукты нескольких поставщиков.

В этом году правительство США уже объявило о внедрении в государственных учреждениях открытого стандарта BioAPI. Нововведения коснутся в первую очередь министерства обороны США, где для нескольких миллионов военных и гражданских сотрудников предполагается ввести новые смарт-карты, хранящие отпечатки пальцев и образец подписи владельца.

По мнению ряда аналитиков, биометрические технологии развиваются пока достаточно медленно, однако недалеко то время, когда не только настольные и портативные компьютеры, но и мобильные телефоны (уже сейчас начинают появляться единичные экземпляры) будут немыслимы без подобных средств аутентификации. Большие ожидания связаны с поддержкой перспективных биометрических технологий операционной системой Microsoft Windows.

Источники:

1. www.biometrics.ru

2. www.strana.ru

3. www.uniscan.ru

4. pcmag.ru/

5. www.fond-ai.ru

6. www.osp.ru

www.ronl.ru

Биометрические методы защиты информации в информационных системах — реферат

ххххххххххххххххххххххххххххххххххххххххххх

хххххххххххххххххххххххххххх

Реферат

на тему:

«Биометрические методы защиты информации

в информационных системах»

Выполнил: ххххххххххххххххххх

Проверил:

ххххххххххххххххххх

ххххххххххххх

2011

Содержание:

- Введение ………………………………………………………………………………. 3

- Основные сведения……………………………………………………………………. 4

- Немного истории……………………………………………………………………… 5

- Преимущества и недостатки………………………………………………………... 6

- Параметры биометрических систем………………………………………………. 7

- Схема работы……………………………………………………………………………. 8

- Практическое применение…………………………………………………………... 9

- Технологии……………………………………………………………………………….. 10

Аутентификация по отпечаткам пальцев…………………………………. 10

Аутентификация по сетчатке глаза…………… ………………………….. 10

Аутентификация по радужной оболочке глаза …………………………… 11

Аутентификация по геометрии руки……………………………………….. 12

Аутентификация по геометрии лица……………………………………….. 12

Аутентификация по термограмме лица…………………………………… 13

Аутентификация по голосу……………………………………………………. 13

Аутентификация по почерку………………………………………………….. 14

Комбинированная биометрическая система аутентификации …………. 14

- Уязвимость биометрических систем………………………………………………. 15

- Методы противодействия атакам спуфинга……………………………………… 16

Введение

Различные системы контролируемого обеспечения доступа можно разделить на три группы в соответствии с тем, что человек собирается предъявлять системе:

- Парольная защита. Пользователь предъявляет секретные данные (например, PIN-код или пароль).

- Использование ключей. Пользователь предъявляет свой персональный идентификатор, являющийся физическим носителем секретного ключа. Обычно используются пластиковые карты с магнитной полосой и другие устройства.

- Биометрия. Пользователь предъявляет параметр, который является частью его самого. Биометрический класс отличается тем, что идентификации подвергается личность человека - его индивидуальные характеристики (рисунок папиллярного узора, радужная оболочка глаза, отпечатки пальцев, термограмму лица и т.д.).

Биометрические системы доступа являются очень удобными для пользователей. В отличие от паролей и носителей информации, которые могут быть потеряны, украдены, скопированы. Биометрические системы доступа основаны на человеческих параметрах, которые всегда находиться вместе с ними, и проблема их сохранности не возникает. Потерять их почти сложнее. Также невозможна передача идентификатора третьим лицам

Основные сведения

Биометрия - это идентификация человека по уникальным, присущим только ему биологическим признакам. Системы доступа и защиты информации, основанные на таких технологиях, являются не только самыми надежными, но и самыми удобными для пользователей на сегодняшний день. И действительно, не нужно запоминать сложные пароли, постоянно носить с собой аппаратные ключи или смарт-карты. Достаточно всего лишь приложить к сканеру палец или руку, подставить для сканирования глаз или что-нибудь сказать, чтобы пройти в помещение или получить доступ к информации.

Для идентификации человека могут использоваться различные биологические признаки. Все они разбиты на две большие группы. К статическим признакам относятся отпечатки пальцев, радужная оболочка и сетчатка глаза, форма лица, форма ладони, расположение вен на кисти руки и т. д. То есть здесь перечислено то, что практически не меняется со временем, начиная с рождения человека. Динамические признаки — это голос, почерк, клавиатурный почерк, личная подпись и т. п. В общем, к этой группе относятся так называемые поведенческие характеристики, то есть те, которые построены на особенностях, характерных для подсознательных движений в процессе воспроизведения какого-либо действия. Динамические признаки могут изменяться с течением времени, но не резко, скачком, а постепенно. Идентификация человека по статическим признакам более надежна. Согласитесь, нельзя найти двух людей с одинаковыми отпечатками пальцев или радужной оболочкой глаза. Но, к сожалению, все эти методы требуют специальных устройств, то есть дополнительных затрат. Идентификация по динамическим признакам менее надежна. Кроме того, при использовании этих способов довольно велика вероятность возникновения «ошибок первого рода». Например, во время простуды у человека может измениться голос. А клавиатурный почерк может измениться во время стресса, испытываемого пользователем. Но зато для использования этих признаков не нужно дополнительное оборудование. Клавиатура, микрофон или веб-камера, подключенная к компьютеру, и специальное программное обеспечение — это все, что нужно для построения простейшей биометрической системы защиты информации.

Биометрические технологии основаны на биометрии, измерении уникальных характеристик отдельно взятого человека. Это могут быть как уникальные признаки, полученные им с рождения, например: ДНК, отпечатки пальцев, радужная оболочка глаза; так и характеристики, приобретённые со временем или же способные меняться с возрастом или внешним воздействием. Например:почерк, голос или походка.

Увеличившийся в последнее время интерес к данной тематике в мире принято связывать с угрозами активизировавшегосямеждународного терроризма. Многие государства в ближайшей перспективе планируют ввести в обращение паспорта с биометрическими данными.

Немного истории

Истоки биометрических технологий намного древнее, чем можно предположить по их футуристическому образу. Еще создатели Великих Пирамид в Древнем Египте признавали преимущества идентификации рабочих по заранее записанным телесным характеристикам. Египтяне явно опередили свое время, так как в течение последующих четырех тысяч лет в этой области практически ничего нового не происходило. Только в конце 19 века начали появляться системы, использующие отпечатки пальцев и прочие физические характеристики для идентификации людей. Например, в 1880 году Генри Фоулдс (Henry Faulds), шотландский врач, проживающий в Японии, опубликовал свои размышления о многообразии и уникальности отпечатков пальцев, и предположил, что они могут использоваться для идентификации преступников. В 1900 году был опубликован столь значительный труд, как система классификации отпечатков пальцев Гальтона-Генри (Galton-Henry).

За исключением нескольких разрозненных работ по уникальности радужной сетчатки глаза (первая работающая технология на основе которых была представлена в 1985 году), биометрические технологии практически не развивались до 1960-х годов, когда братья Миллер (Miller) в штате Нью-Джерси (США) приступили к внедрению устройства, автоматически измерявшего длину пальцев человека. В конце 1960-х и 70-х годах были также разработаны технологии идентификации по голосу и подписи.

До недавнего времени, а точнее, до 11 сентября 2001 года, биометрические системы обеспечения безопасности использовались только для защиты военных секретов и самой важной коммерческой информации. Ну а после потрясшего весь мир террористического акта ситуация резко изменилась. Сначала биометрическими системами доступа оборудовали аэропорты, крупные торговые центры и другие места скопления народа. Повышенный спрос спровоцировал исследования в этой области, что, в свою очередь, привело к появлению новых устройств и целых технологий. Естественно, увеличение рынка биометрических устройств привело к увеличению числа компаний, занимающихся ими, создавшаяся конкуренция послужила причиной к весьма значительному уменьшению цены на биометрические системы обеспечения информационной безопасности. Поэтому сегодня, например, сканер отпечатков пальцев вполне доступен домашнему пользователю. А это значит, что в скором времени возможна вторая волна бума биометрических устройств, связанная именно с простыми людьми и некрупными фирмами.

Преимущества и недостатки

Самым главным преимуществом систем защиты информации, основанных на биометрических технологиях, является высокая надежность. И действительно, подделать папиллярный узор пальца человека или радужную оболочку глаза практически невозможно. Так что возникновение «ошибок второго рода» (то есть предоставление доступа человеку, не имеющему на это право) практически исключено. Правда, здесь есть одно «но». Дело в том, что под воздействием некоторых факторов биологические особенности, по которым производится идентификация личности, могут изменяться. Ну, например, человек может простудиться, в результате чего его голос поменяется до неузнаваемости. Поэтому частота появлений «ошибок первого рода» (отказ в доступе человеку, имеющему на это право) в биометрических системах достаточно велика. Кроме того, важным фактором надежности является то, что она абсолютно никак не зависит от пользователя. И действительно, при использовании парольной защиты человек может использовать короткое ключевое слово или держать бумажку с подсказкой под клавиатурой компьютера. При использовании аппаратных ключей недобросовестный пользователь будет недостаточно строго следить за своим токеном, в результате чего устройство может попасть в руки злоумышленника. В биометрических же системах от человека не зависит ничего. И это большой плюс. Третьим фактором, положительно влияющим на надежность биометрических систем, является простота идентификации для пользователя. Дело в том, что, например, сканирование отпечатка пальца требует от человека меньшего труда, чем ввод пароля. А поэтому проводить эту процедуру можно не только перед началом работы, но и во время ее выполнения, что, естественно, повышает надежность защиты. Особенно актуально в этом случае использование сканеров, совмещенных с компьютерными устройствами. Так, например, есть мыши, при использовании которых большой палец пользователя всегда лежит на сканере. Поэтому система может постоянно проводить идентификацию, причем человек не только не будет приостанавливать работу, но и вообще ничего не заметит. Последним преимуществом биометрических систем перед другими способами обеспечения информационной безопасности является невозможность передачи пользователем своих идентификационных данных третьим лицам. И это тоже серьезный плюс. В современном мире, к сожалению, продается практически все, в том числе и доступ к конфиденциальной информации. Тем более что человек, передавший идентификационные данные злоумышленнику, практически ничем не рискует. Про пароль можно сказать, что его подобрали, а смарт-карту, что их вытащили из кармана. В случае же использования биометрической защиты подобный «фокус» уже не пройдет.

Самый большой недостаток биометрических систем защиты информации — цена. И это несмотря на то, что стоимость различных сканеров существенно снизилась за последние два года. Правда, конкурентная борьба на рынке биометрических устройств приобретает все более жесткие формы. А поэтому стоит ожидать дальнейшего снижения цены. Еще один недостаток биометрии — очень большие размеры некоторых сканеров. Естественно, это не относится к идентификации человека по отпечатку пальца и некоторым другим параметрам. Мало того, в некоторых случаях вообще не нужны специальные устройства. Вполне достаточно оборудовать компьютер микрофоном или веб-камерой.

Параметры биометрических систем

Вероятность возникновения ошибок FAR/FRR, то есть коэффициентов ложного пропуска (False Acceptance Rate — система предоставляет доступ незарегистрированному пользователю) и ложного отказа в доступе (False Rejection Rate — доступ запрещен зарегистрированному в системе человеку). Необходимо учитывать взаимосвязь этих показателей: искусственно снижая уровень «требовательности» системы (FAR), мы, как правило, уменьшаем процент ошибок FRR, и наоборот. На сегодняшний день все биометрические технологии являются вероятностными, ни одна из них не способна гарантировать полное отсутствие ошибок FAR/FRR, и нередко данное обстоятельство служит основой для не слишком корректной критики биометрии [2].

В отличие от аутентификации пользователей по паролям или уникальным цифровым ключам, биометрические технологии всегда вероятностные, так как всегда сохраняется малый, иногда крайне малый шанс, что у двух людей могут совпасть сравниваемые биологические характеристики. В силу этого биометрия определяет целый ряд важных терминов:

- FAR (False Acceptence Rate) — процентный порог, определяющий вероятность того, что один человек может быть принят за другого (коэффициент ложного доступа)(также именуется «ошибкой 2 рода»). Величина 1 − FAR называется специфичность.

- FRR (False Rejection Rate) — вероятность того, что человек может быть не распознан системой (коэффициент ложного отказа в доступе)(также именуется «ошибкой 1 рода»). Величина 1 − FRR называется чувствительность.

- Verification — сравнение двух биометрических шаблонов, один к одному. См. также: биометрический шаблон

- Identification — идентификация биометрического шаблона человека по некой выборке других шаблонов. То есть идентификация — это всегда сравнение один ко многим.

- Biometric template — биометрический шаблон. Набор данных, как правило в закрытом, двоичном формате, подготавливаемый биометрической системой на основе анализируемой характеристики. Существует стандарт CBEFF на структурное обрамление биометрического шаблона, который также используется в BioAPI

referat911.ru

Биометрические системы защиты: описание, характеристики, практическое применение

Современная наука не стоит на месте. Все чаще и чаще требуется качественная защита для устройств, чтобы тот, кто случайно ими завладел, не смог в полной мере воспользоваться информацией. Кроме этого, методы охраны информации от несанкционированного доступа используются не только в повседневной жизни.

Кроме ввода паролей в цифровом виде, применяются и более индивидуализированные биометрические системы защиты.

Что это такое?

Ранее такая система применялась только в ограниченных случаях, для защиты наиболее важных стратегических объектов.

Затем, после 11 сентября 2011 года, пришли к выводу, что такой способ защиты информации и доступа может быть применен не только в этих областях, но и в других сферах.

Таким образом, приемы идентификации человека стали незаменимыми в ряду методов борьбы с мошенничеством и терроризмом, а также в таких областях, как:

- биометрические системы доступа к технологиям связи, сетевым и компьютерным базам;

- базы данных;

- контроль доступа в хранилища информации и др.

У каждого человека есть набор характеристик, которые не меняются со временем, или такие, которые могут модифицироваться, но при этом принадлежать только конкретному лицу. В связи с этим можно выделить следующие параметры биометрических систем, которые используются в этих технологиях:

- динамические – особенности почерка, голоса и т. п.;

- статические - отпечатки пальцев, фотографирование ушных раковин, сканирование сетчатки глаза и другие.

Технологии биометрики в перспективе заменят обычные методы аутентификации человека по паспорту, так как встроенные чипы, карты и тому подобные новшества научных технологий будут внедряться не только в данный документ, но и в другие.

Небольшое отступление по поводу способов распознавания личности:

- Идентификация – один ко многим; образец сравнивается со всеми имеющимися по определенным параметрам.

- Аутентификация – один к одному; образец сравнивается с ранее полученным материалом. При этом лицо может быть известно, полученные данные человека сравниваются с имеющимся в базе образцом параметра этого лица;

Как работают биометрические системы защиты

Для того чтобы создать базу под определенного человека, необходимо считать его биологические индивидуальные параметры специальным устройством.

Система запоминает полученный образец биометрической характеристики (процесс записи). При этом, возможно, потребуется сделать несколько образцов для составления более точного контрольного значения параметра. Информация, которая получена системой, преобразовывается в математический код.

Помимо создания образца, система может запросить произвести дополнительные действия для того, чтобы объединить личный идентификатор (ПИН-код или смарт-карту) и биометрический образец. В дальнейшем, когда происходит сканирование на предмет соответствия, система сравнивает полученные данные, сравнивая математический код с уже записанными. Если они совпадают, что это значит, что аутентификация прошла успешно.

Возможные ошибки

Система может выдавать ошибки, в отличии от распознавания по паролям или электронным ключам. В этом случае различают следующие виды выдачи неверной информации:

- ошибка 1 рода: коэффициент ложного доступа (FAR) - одно лицо может быть принято за другое;

- ошибка 2 рода: коэффициент ложного отказа в доступе (FRR) – человек не распознается в системе.

Для того чтобы исключить, к примеру, ошибки данного уровня, необходимо пересечение показателей FAR и FRR. Однако это невозможно, так как для этого нужно было бы проводить идентификацию человека по ДНК.

Отпечатки пальцев

На данный момент наиболее известен метод биометрики. При получении паспорта современные граждане России в обязательном порядке проходят процедуру снятия отпечатков пальцев для внесения их в личную карточку.

Данный метод основан на неповторимости папиллярного узора пальцев и используется уже достаточно длительное время, начиная с криминалистики (дактилоскопия). Сканируя пальцы, система переводит образец в своеобразный код, который затем сравнивается с существующим идентификатором.

Как правило, алгоритмы обработки информации используют индивидуальное расположение определенных точек, которые содержат отпечатки пальцев – разветвления, окончание линии узора и т. д. Время, которое занимает перевод изображения в код и выдача результата, обычно составляет около 1 секунды.

Оборудование, в том числе и программное обеспечение для него, производятся на данный момент в комплексе и стоят относительно недорого.

Возникновение ошибок при сканировании пальцев руки (или обеих рук) возникают довольно часто в том случае, если:

- Присутствует несвойственная влажность или сухость пальцев.

- Руки обработаны химическими элементами, которые затрудняют идентификацию.

- Есть микротрещины или царапины.

- Имеется большой и непрерывный поток информации. К примеру, это возможно на предприятии, где доступ к рабочему месту осуществляется при помощи дактилоскопа. Так как поток людей значительный, система может давать сбой.

Наиболее известные компании, которые занимаются системами распознавания отпечатков пальцев: Bayometric Inc., SecuGen. В России над этим работают: "Сонда", BioLink, "СмартЛок" и др.

Глазная радужная оболочка

Рисунок оболочки формируется на 36 неделе внутриутробного развития, устанавливается к двум месяцам и не меняется на протяжении жизни. Биометрические системы идентификации по радужной оболочке являются не только наиболее точными среди других в этом ряду, но и одними из самых дорогих.

Преимущество способа состоит в том, что сканирование, то есть захват изображения, может происходить как на расстоянии 10 см, так и на 10-метровом удалении.

При фиксации изображения данные о расположении определенных точек на радужке глаза передаются в вычислитель, который затем выдает информацию о возможности допуска. Скорость обработки сведений о радужке человека составляет около 500 мс.

На данный момент данная система распознавания на биометрическом рынке занимает не более 9% от общего числа таких способов идентификации. В то же время доля рынка, которую занимают технологии по отпечаткам пальцев, составляет более 50%.

Сканеры, позволяющие захватывать и обрабатывать радужку глаза, имеют довольно сложную конструкцию и ПО, а поэтому на такие устройства установлена высокая цена. Кроме этого, монополистом в производстве систем распознавания радужки глаза человека изначально являлась компания Iridian. Затем на рынок стали заходить и другие крупные компании, которые уже занимались производством компонентов различных устройств.

Таким образом, на данный момент в России существуют следующие компании, которые формируют системы распознавания человека по радужке глаза: AOptix, SRI International. Однако данные фирмы не предоставляют показателей по количеству ошибок 1 и 2 рода, поэтому не факт, что что система не защищена от подделок.

Геометрия лица

Существуют биометрические системы безопасности, связанные с распознаванием по лицу в 2D и 3D-режимах. Вообще считается, что черты лица каждого человека уникальны и не меняются в течение жизни. Неизменными остаются такие характеристики, как расстояния между определенными точками, форма и т. д.