MD5 — Википедия

MD5 — один из серии алгоритмов по построению дайджеста сообщения, разработанный профессором Рональдом Л. Ривестом из Массачусетского технологического института. Был разработан в 1991 году как более надёжный вариант предыдущего алгоритма MD4[1]. Описан в RFC 1321[2]. Позже Гансом Доббертином были найдены недостатки алгоритма MD4.

В 1993 году Берт ден Бур (Bert den Boer) и Антон Босселарс (Antoon Bosselaers) показали, что в алгоритме возможны псевдоколлизии, когда разным инициализирующим векторам соответствуют одинаковые дайджесты для входного сообщения[3].

В 1996 году Ганс Доббертин (Hans Dobbertin) объявил о коллизии в алгоритме[4], и уже в то время было предложено использовать другие алгоритмы хеширования, такие как Whirlpool, SHA-1 или RIPEMD-160.

Из-за небольшого размера хеша в 128 бит можно рассматривать birthday-атаки. В марте 2004 года был запущен проект MD5CRK с целью обнаружения уязвимостей алгоритма, при помощи birthday-атаки. Проект MD5CRK закончился 17 августа 2004 года, когда Ван Сяоюнь (Wang Xiaoyun), Фэн Дэнго (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) обнаружили уязвимости в алгоритме

1 марта 2005 года Арьен Ленстра, Ван Сяоюнь и Бенне де Вегер продемонстрировали построение двух документов X.509 с различными открытыми ключами и одинаковым хешем MD5[6].

18 марта 2006 года исследователь Властимил Клима (Vlastimil Klima) опубликовал алгоритм, который может найти коллизии за одну минуту на обычном компьютере, метод получил название «туннелирование»[7].

В конце 2008 года US-CERT призвал разработчиков программного обеспечения, владельцев веб-сайтов и пользователей прекратить использовать MD5 в любых целях, так как исследования продемонстрировали ненадёжность этого алгоритма

24 декабря 2010 года Тао Се (Tao Xie) и Фэн Дэнго (Feng Dengguo) впервые представили коллизию сообщений длиной в один блок (512 бит)[9]. Ранее коллизии были найдены для сообщений длиной в два блока и более. Позднее Марк Стивенс (Marc Stevens) повторил успех, опубликовав блоки с одинаковым хешем MD5, а также алгоритм для получения таких коллизий[10].

В 2011 году был опубликован информационный документ RFC 6151. Он признаёт алгоритм хеширования MD5[2] небезопасным для некоторых целей и рекомендует отказаться от его использования.

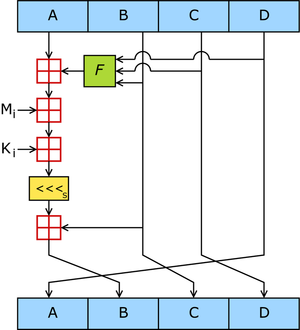

Схема работы алгоритма MD5. F — нелинейная функция. Mi обозначает 32-битный блок входного сообщения, а Ki — 32-битную константу. s обозначает циклический сдвиг влево на s бит. ⊞{\displaystyle \boxplus } обозначает сложение по модулю 232. F зависит от раунда, Ki и s меняются каждую операцию.

Схема работы алгоритма MD5. F — нелинейная функция. Mi обозначает 32-битный блок входного сообщения, а Ki — 32-битную константу. s обозначает циклический сдвиг влево на s бит. ⊞{\displaystyle \boxplus } обозначает сложение по модулю 232. F зависит от раунда, Ki и s меняются каждую операцию.На вход алгоритма поступает входной поток данных, хеш которого необходимо найти. Длина сообщения измеряется в битах и может быть любой (в том числе нулевой). Запишем длину сообщения в

Ниже приведены 5 шагов алгоритма[2]:

Шаг 1. Выравнивание потокаПравить

Сначала к концу потока дописывают единичный бит.

Затем добавляют некоторое число нулевых бит такое, чтобы новая длина потока L′{\displaystyle L’} стала сравнима с 448 по модулю 512, (L′=512×N+448{\displaystyle L’=512\times N+448} ). Выравнивание происходит в любом случае, даже если длина исходного потока уже сравнима с 448.

Шаг 2. Добавление длины сообщенияПравить

В конец сообщения дописывают 64-битное представление длины данных (количество бит в сообщении) до выравнивания. Сначала записывают младшие 4 байта, затем старшие. Если длина превосходит 264−1{\displaystyle 2^{64}-1} , то дописывают только младшие биты (эквивалентно взятию по модулю 264{\displaystyle 2^{64}} ). После этого длина потока станет кратной 512. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

Шаг 3. Инициализация буфераПравить

Для вычислений инициализируются четыре переменные размером по 32 бита, начальные значения которых задаются шестнадцатеричными числами (порядок байтов little-endian):

А = 01 23 45 67; // 67452301h В = 89 AB CD EF; // EFCDAB89h С = FE DC BA 98; // 98BADCFEh D = 76 54 32 10. // 10325476h

В этих переменных будут храниться результаты промежуточных вычислений. Начальное состояние ABCD называется инициализирующим вектором.

Шаг 4. Вычисление в циклеПравить

Определим функции и константы, которые понадобятся нам для вычислений.

- Для каждого раунда потребуется своя функция. Введём функции от трёх параметров — слов, результатом также будет слово:

- 1-й раунд: FunF(X,Y,Z)=(X∧Y)∨(¬X∧Z){\displaystyle \operatorname {FunF} (X,Y,Z)=(X\wedge Y)\vee (\neg X\wedge Z)} ,

- 2-й раунд: FunG(X,Y,Z)=(X∧Z)∨(¬Z∧Y){\displaystyle \operatorname {FunG} (X,Y,Z)=(X\wedge Z)\vee (\neg Z\wedge Y)} ,

- 3-й раунд: FunH(X,Y,Z)=X⊕Y⊕Z{\displaystyle \operatorname {FunH} (X,Y,Z)=X\oplus Y\oplus Z} ,

- 4-й раунд: FunI(X,Y,Z)=Y⊕(¬Z∨X){\displaystyle \operatorname {FunI} (X,Y,Z)=Y\oplus (\neg {Z}\vee X)} ,

- где ⊕,∧,∨,¬{\displaystyle \oplus ,\wedge ,\vee ,\neg } побитовые логические операции XOR, AND, OR и NOT соответственно.

- Определим таблицу констант T[1…64]{\displaystyle T[1\ldots 64]} — 64-элементная таблица данных, построенная следующим образом: T[n]=int(232⋅|sinn|){\displaystyle T[n]=\operatorname {int} (2^{32}\cdot |\sin n|)} .[11]

- Каждый 512-битный блок проходит 4 этапа вычислений по 16 раундов. Для этого блок представляется в виде массива X из 16 слов по 32 бита. Все раунды однотипны и имеют вид: [abcd k s i], определяемый как a=b+((a+Fun(b,c,d)+X[k]+T[i])⋘s){\displaystyle a=b+((a+\operatorname {Fun} (b,c,d)+X[k]+T[i])\lll s)} , где k — номер 32-битного слова из текущего 512-битного блока сообщения, и …⋘s{\displaystyle \ldots \lll s} — циклический сдвиг влево на s бит полученного 32-битного аргумента. Число s задается отдельно для каждого раунда.

Заносим в блок данных элемент n из массива 512-битных блоков. Сохраняются значения A, B, C и D, оставшиеся после операций над предыдущими блоками (или их начальные значения, если блок первый).

- AA = A

- BB = B

- CC = C

- DD = D

Этап 1

/* [abcd k s i] a = b + ((a + F(b,c,d) + X[k] + T[i]) <<< s). */ [ABCD 0 7 1][DABC 1 12 2][CDAB 2 17 3][BCDA 3 22 4] [ABCD 4 7 5][DABC 5 12 6][CDAB 6 17 7][BCDA 7 22 8] [ABCD 8 7 9][DABC 9 12 10][CDAB 10 17 11][BCDA 11 22 12] [ABCD 12 7 13][DABC 13 12 14][CDAB 14 17 15][BCDA 15 22 16]

Этап 2

/* [abcd k s i] a = b + ((a + G(b,c,d) + X[k] + T[i]) <<< s). */ [ABCD 1 5 17][DABC 6 9 18][CDAB 11 14 19][BCDA 0 20 20] [ABCD 5 5 21][DABC 10 9 22][CDAB 15 14 23][BCDA 4 20 24] [ABCD 9 5 25][DABC 14 9 26][CDAB 3 14 27][BCDA 8 20 28] [ABCD 13 5 29][DABC 2 9 30][CDAB 7 14 31][BCDA 12 20 32]

Этап 3

/* [abcd k s i] a = b + ((a + H(b,c,d) + X[k] + T[i]) <<< s). */ [ABCD 5 4 33][DABC 8 11 34][CDAB 11 16 35][BCDA 14 23 36] [ABCD 1 4 37][DABC 4 11 38][CDAB 7 16 39][BCDA 10 23 40] [ABCD 13 4 41][DABC 0 11 42][CDAB 3 16 43][BCDA 6 23 44] [ABCD 9 4 45][DABC 12 11 46][CDAB 15 16 47][BCDA 2 23 48]

Этап 4

/* [abcd k s i] a = b + ((a + I(b,c,d) + X[k] + T[i]) <<< s). */ [ABCD 0 6 49][DABC 7 10 50][CDAB 14 15 51][BCDA 5 21 52] [ABCD 12 6 53][DABC 3 10 54][CDAB 10 15 55][BCDA 1 21 56] [ABCD 8 6 57][DABC 15 10 58][CDAB 6 15 59][BCDA 13 21 60] [ABCD 4 6 61][DABC 11 10 62][CDAB 2 15 63][BCDA 9 21 64]

Суммируем с результатом предыдущего цикла:

A = AA + A B = BB + B C = CC + C D = DD + D

После окончания цикла необходимо проверить, есть ли ещё блоки для вычислений. Если да, то переходим к следующему элементу массива (n + 1) и повторяем цикл.

Шаг 5. Результат вычисленийПравить

Результат вычислений находится в буфере ABCD, это и есть хеш. Если выводить побайтово, начиная с младшего байта A и заканчивая старшим байтом D, то мы получим MD5-хеш. 1, 0, 15, 34, 17, 18…

ПсевдокодПравить

// Все переменные — 32-битные беззнаковые целые. Все сложения выполняются по модулю 2^32.

var int s[64], K[64]

var int i

// s обозначает величины сдвигов для каждой операции:

s[ 0..15] := { 7, 12, 17, 22, 7, 12, 17, 22, 7, 12, 17, 22, 7, 12, 17, 22 }

s[16..31] := { 5, 9, 14, 20, 5, 9, 14, 20, 5, 9, 14, 20, 5, 9, 14, 20 }

s[32..47] := { 4, 11, 16, 23, 4, 11, 16, 23, 4, 11, 16, 23, 4, 11, 16, 23 }

s[48..63] := { 6, 10, 15, 21, 6, 10, 15, 21, 6, 10, 15, 21, 6, 10, 15, 21 }

// Определяем таблицу констант следующим образом

for i from 0 to 63 do

K[i] := floor(2^32 × abs (sin(i + 1)))

end for

// (Или просто используем заранее подсчитанные значения):

K[ 0.. 3] := { 0xd76aa478, 0xe8c7b756, 0x242070db, 0xc1bdceee }

K[ 4.. 7] := { 0xf57c0faf, 0x4787c62a, 0xa8304613, 0xfd469501 }

K[ 8..11] := { 0x698098d8, 0x8b44f7af, 0xffff5bb1, 0x895cd7be }

K[12..15] := { 0x6b901122, 0xfd987193, 0xa679438e, 0x49b40821 }

K[16..19] := { 0xf61e2562, 0xc040b340, 0x265e5a51, 0xe9b6c7aa }

K[20..23] := { 0xd62f105d, 0x02441453, 0xd8a1e681, 0xe7d3fbc8 }

K[24..27] := { 0x21e1cde6, 0xc33707d6, 0xf4d50d87, 0x455a14ed }

K[28..31] := { 0xa9e3e905, 0xfcefa3f8, 0x676f02d9, 0x8d2a4c8a }

K[32..35] := { 0xfffa3942, 0x8771f681, 0x6d9d6122, 0xfde5380c }

K[36..39] := { 0xa4beea44, 0x4bdecfa9, 0xf6bb4b60, 0xbebfbc70 }

K[40..43] := { 0x289b7ec6, 0xeaa127fa, 0xd4ef3085, 0x04881d05 }

K[44..47] := { 0xd9d4d039, 0xe6db99e5, 0x1fa27cf8, 0xc4ac5665 }

K[48..51] := { 0xf4292244, 0x432aff97, 0xab9423a7, 0xfc93a039 }

K[52..55] := { 0x655b59c3, 0x8f0ccc92, 0xffeff47d, 0x85845dd1 }

K[56..59] := { 0x6fa87e4f, 0xfe2ce6e0, 0xa3014314, 0x4e0811a1 }

K[60..63] := { 0xf7537e82, 0xbd3af235, 0x2ad7d2bb, 0xeb86d391 }

// Инициализация переменных:

var int a0 := 0x67452301 // A

var int b0 := 0xefcdab89 // B

var int c0 := 0x98badcfe // C

var int d0 := 0x10325476 // D

// Подготовка: добавляем бит "1" в конец сообщения.

append "1" bit to message

// Заметка: входные байты представлены строкой из бит,

// причем первый бит — старший (big-endian).

// Подготовка: дописываем нулевые биты, пока длина сообщения не станет сравнима с 448 по модулю 512

append "0" bit until message length in bits ≡ 448 (mod 512)

// Дописываем остаток от деления изначальной длины сообщения на 2^64

append original length in bits mod 2^64 to message

// Разбиваем подготовленное сообщение на 512-битные "куски":

for each 512-bit chunk of padded message do

// и работаем с каждым по отдельности

break chunk into sixteen 32-bit words M[j], 0 ≤ j ≤ 15 // разбиваем "кусок" на 16 блоков по 32 бита

// Инициализируем переменные для текущего куска:

var int A := a0

var int B := b0

var int C := c0

var int D := d0

// Основные операции:

for i from 0 to 63 do

var int F, g

if 0 ≤ i ≤ 15 then

F := (B and C) or ((not B) and D)

g := i

else if 16 ≤ i ≤ 31 then

F := (D and B) or ((not D) and C)

g := (5×i + 1) mod 16

else if 32 ≤ i ≤ 47 then

F := B xor C xor D

g := (3×i + 5) mod 16

else if 48 ≤ i ≤ 63 then

F := C xor (B or (not D))

g := (7×i) mod 16

F := F + A + K[i] + M[g] // M[g] — 32-битный блок

A := D

D := C

C := B

B := B + (F <<< s[i]) // Выполняем битовый сдвиг

end for

// Прибавляем результат текущего "куска" к общему результату

a0 := a0 + A

b0 := b0 + B

c0 := c0 + C

d0 := d0 + D

end for

var char digest[16] := a0 append b0 append c0 append d0 // (Результат в формате little-endian)

Сравнение MD5 и MD4Править

Алгоритм MD5 происходит от MD4. В новый алгоритм добавили ещё один раунд, теперь их стало 4 вместо 3 в MD4. Добавили новую константу для того, чтобы свести к минимуму влияние входного сообщения, в каждом раунде на каждом шаге и каждый раз константа разная, она суммируется с результатом F и блоком данных. Изменилась функция G=XZ∨(Y¬Z){\displaystyle G=XZ\vee (Y\neg Z)} вместо XY∨XZ∨YZ{\displaystyle XY\vee XZ\vee YZ} . Результат каждого шага складывается с результатом предыдущего шага, из-за этого происходит более быстрое изменение результата. Для этой же цели оптимизирована величина сдвига на каждом круге. Изменился порядок работы с входными словами в раундах 2 и 3[2].

На данный момент существуют несколько видов «взлома» хешей MD5 — подбора сообщения с заданным хешем[13][14]:

При этом методы перебора по словарю и brute-force могут использоваться для взлома хеша других хеш-функций (с небольшими изменениями алгоритма). В отличие от них, RainbowCrack требует предварительной подготовки радужных таблиц, которые создаются для заранее определённой хеш-функции. Поиск коллизий специфичен для каждого алгоритма.

Атаки переборного типаПравить

Для полного перебора или перебора по словарю можно использовать программы PasswordsPro[15], MD5BFCPF[16], John the Ripper. Для перебора по словарю существуют готовые словари[17]. Основным недостатком такого типа атак является высокая вычислительная сложность.

RainbowCrack — ещё один метод нахождения прообраза хеша из заданного множества. Он основан на генерации цепочек хешей, чтобы по получившейся базе вести поиск заданного хеша. Хотя создание радужных таблиц занимает много времени и памяти, последующий взлом производится очень быстро. Основная идея данного метода — достижение компромисса между временем поиска по таблице и занимаемой памятью.

Коллизии MD5Править

Коллизия хеш-функции — это получение одинакового значения функции для разных сообщений и идентичного начального буфера. В отличие от коллизий, псевдоколлизии определяются как равные значения хеша для разных значений начального буфера, причём сами сообщения могут совпадать или различаться. В MD5 вопрос коллизий не решается[14].

В 1996 году Ганс Доббертин нашёл псевдоколлизии в MD5, используя определённые инициализирующие векторы, отличные от стандартных. Оказалось, что можно для известного сообщения построить второе, такое, что оно будет иметь такой же хеш, как и исходное. C точки зрения математики это означает: MD5(IV,L1) = MD5(IV,L2), где IV — начальное значение буфера, а L1 и L2 — различные сообщения. Например, если взять начальное значение буфера[4]:

A = 0x12AC2375 В = 0x3B341042 C = 0x5F62B97C D = 0x4BA763E

и задать входное сообщение

| AA1DDABE | D97ABFF5 | BBF0E1C1 | 32774244 |

| 1006363E | 7218209D | E01C136D | 9DA64D0E |

| 98A1FB19 | 1FAE44B0 | 236BB992 | 6B7A779B |

| 1326ED65 | D93E0972 | D458C868 | 6B72746A |

то, добавляя число 29{\displaystyle 2^{9}} к определённому 32-разрядному слову в блочном буфере, можно получить второе сообщение с таким же хешем. Ханс Доббертин представил такую формулу:

- L2i={L1i,i≠14;L1i+29,i=14.{\displaystyle L2_{i}={\begin{cases}L1_{i},&i\neq 14;\\L1_{i}+2^{9},&i=14.\end{cases}}}

Тогда MD5(IV, L1) = MD5(IV, L2) = BF90E670752AF92B9CE4E3E1B12CF8DE.

В 2004 году китайские исследователи Ван Сяоюнь (Wang Xiaoyun), Фэн Дэнго (Feng Dengguo), Лай Сюэцзя (Lai Xuejia) и Юй Хунбо (Yu Hongbo) объявили об обнаруженной ими уязвимости в алгоритме, позволяющей за небольшое время (1 час на кластере IBM p690) находить коллизии[5][18].

В 2005 году Ван Сяоюнь и Юй Хунбо из университета Шаньдуна в Китае опубликовали алгоритм, который может найти две различные последовательности в 128 байт, которые дают одинаковый MD5-хеш. Одна из таких пар (различающиеся разряды выделены):

| d131dd02c5e6eec4693d9a0698aff95c | 2fcab58712467eab4004583eb8fb7f89 |

| 55ad340609f4b30283e488832571415a | 085125e8f7cdc99fd91dbdf280373c5b |

| d8823e3156348f5bae6dacd436c919c6 | dd53e2b487da03fd02396306d248cda0 |

| e99f33420f577ee8ce54b67080a80d1e | c69821bcb6a8839396f9652b6ff72a70 |

и

| d131dd02c5e6eec4693d9a0698aff95c | 2fcab50712467eab4004583eb8fb7f89 |

| 55ad340609f4b30283e4888325f1415a | 085125e8f7cdc99fd91dbd7280373c5b |

| d8823e3156348f5bae6dacd436c919c6 | dd53e23487da03fd02396306d248cda0 |

| e99f33420f577ee8ce54b67080280d1e | c69821bcb6a8839396f965ab6ff72a70 |

Каждый из этих блоков даёт MD5-хеш, равный 79054025255fb1a26e4bc422aef54eb4[19].

В 2006 году чешский исследователь Властимил Клима опубликовал алгоритм, позволяющий находить коллизии на обычном компьютере с любым начальным вектором (A,B,C,D) при помощи метода, названного им «туннелирование»[7][20].

Алгоритм MD5 использует итерационный метод Меркла — Дамгора, поэтому становится возможным построение коллизий с одинаковым, заранее выбранным префиксом. Аналогично, коллизии получаются при добавлении одинакового суффикса к двум различным префиксам, имеющим одинаковый хеш. В 2009 году было показано, что для любых двух заранее выбранных префиксов можно найти специальные суффиксы, с которыми сообщения будут иметь одинаковое значение хеша. Сложность такой атаки составляет всего 239 операций подсчёта хеша[21].

Метод Ван Сяоюня и Юй ХунбоПравить

Метод Ван Сяоюня[en] и Юй Хунбо использует тот факт, что MD5 построен на итерационном методе Меркла — Дамгора. Поданный на вход файл сначала дополняется, так чтобы его длина была кратна 64 байтам, после этого он делится на блоки по 64 байта каждый M0{\displaystyle M_{0}} , M1{\displaystyle M_{1}} , …{\displaystyle \dots {}} , Mn−1{\displaystyle M_{n-1}} . Далее вычисляется последовательность 16-байтных состояний s0{\displaystyle s_{0}} , …{\displaystyle \dots {}} , sn{\displaystyle s_{n}} по правилу si+1=f(si,Mi){\displaystyle s_{i+1}=f\left(s_{i},M_{i}\right)} , где f{\displaystyle f} — некоторая фиксированная функция. Начальное состояние s0{\displaystyle s_{0}} называется инициализирующим вектором.

Метод позволяет для заданного инициализирующего вектора найти две пары M,M′{\displaystyle M,M’} и N,N′{\displaystyle N,N’} , такие что f(f(s,M),M′)=f(f(s,N),N′){\displaystyle f(f(s,M),M’)=f(f(s,N),N’)} . Этот метод работает для любого инициализирующего вектора, а не только для вектора используемого по стандарту.

Эта атака является разновидностью дифференциальной атаки, которая, в отличие от других атак этого типа, использует целочисленное вычитание, а не XOR в качестве меры разности. При поиске коллизий используется метод модификации сообщений: сначала выбирается произвольное сообщение M0{\displaystyle M_{0}} , далее оно модифицируется по некоторым правилам, сформулированным в статье, после чего вычисляется дифференциал хеш-функции, причём M0′=M0+dM0{\displaystyle M’_{0}=M_{0}+dM_{0}} с вероятностью 2−37{\displaystyle {2}^{-37}} . К M0{\displaystyle M_{0}} и M0′{\displaystyle M’_{0}} применяется функция сжатия для проверки условий коллизии; далее выбирается произвольное

Простой расчет контрольной суммы / Хабр

void crc_calculating(unsigned char puchMsg, unsigned short usDataLen) /*##Расчёт контрольной суммы##*/

{

{

unsigned char uchCRCHi = 0xFF ; /* Инициализация последнего байта CRC */

unsigned char uchCRCLo = 0xFF ; /* Инициализация первого байта CRC */

unsigned uIndex ; /* will index into CRC lookup table */

while (usDataLen--) /* pass through message buffer */

{

uIndex = uchCRCHi ^ *puchMsg++ ; /* Расчёт CRC */

uchCRCLo = uchCRCLo ^ auchCRCHi[uIndex] ;

uchCRCHi = auchCRCLo[uIndex] ;

}

return (uchCRCHi << 8 | uchCRCLo) ;

/* Table of CRC values for high–order byte */

static unsigned char auchCRCHi[] = {

0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81,

0x40, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0,

0x80, 0x41, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81, 0x40, 0x01,

0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x01, 0xC0, 0x80, 0x41,

0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81,

0x40, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x01, 0xC0,

0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x01,

0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40,

0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81,

0x40, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0,

0x80, 0x41, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81, 0x40, 0x01,

0xC0, 0x80, 0x41, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41,

0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81,

0x40, 0x01, 0xC0, 0x80, 0x41, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0,

0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x01,

0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81, 0x40, 0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41,

0x00, 0xC1, 0x81, 0x40, 0x01, 0xC0, 0x80, 0x41, 0x01, 0xC0, 0x80, 0x41, 0x00, 0xC1, 0x81,

0x40

};

/* Table of CRC values for low–order byte */

static char auchCRCLo[] = {

0x00, 0xC0, 0xC1, 0x01, 0xC3, 0x03, 0x02, 0xC2, 0xC6, 0x06, 0x07, 0xC7, 0x05, 0xC5, 0xC4,

0x04, 0xCC, 0x0C, 0x0D, 0xCD, 0x0F, 0xCF, 0xCE, 0x0E, 0x0A, 0xCA, 0xCB, 0x0B, 0xC9, 0x09,

0x08, 0xC8, 0xD8, 0x18, 0x19, 0xD9, 0x1B, 0xDB, 0xDA, 0x1A, 0x1E, 0xDE, 0xDF, 0x1F, 0xDD,

0x1D, 0x1C, 0xDC, 0x14, 0xD4, 0xD5, 0x15, 0xD7, 0x17, 0x16, 0xD6, 0xD2, 0x12, 0x13, 0xD3,

0x11, 0xD1, 0xD0, 0x10, 0xF0, 0x30, 0x31, 0xF1, 0x33, 0xF3, 0xF2, 0x32, 0x36, 0xF6, 0xF7,

0x37, 0xF5, 0x35, 0x34, 0xF4, 0x3C, 0xFC, 0xFD, 0x3D, 0xFF, 0x3F, 0x3E, 0xFE, 0xFA, 0x3A,

0x3B, 0xFB, 0x39, 0xF9, 0xF8, 0x38, 0x28, 0xE8, 0xE9, 0x29, 0xEB, 0x2B, 0x2A, 0xEA, 0xEE,

0x2E, 0x2F, 0xEF, 0x2D, 0xED, 0xEC, 0x2C, 0xE4, 0x24, 0x25, 0xE5, 0x27, 0xE7, 0xE6, 0x26,

0x22, 0xE2, 0xE3, 0x23, 0xE1, 0x21, 0x20, 0xE0, 0xA0, 0x60, 0x61, 0xA1, 0x63, 0xA3, 0xA2,

0x62, 0x66, 0xA6, 0xA7, 0x67, 0xA5, 0x65, 0x64, 0xA4, 0x6C, 0xAC, 0xAD, 0x6D, 0xAF, 0x6F,

0x6E, 0xAE, 0xAA, 0x6A, 0x6B, 0xAB, 0x69, 0xA9, 0xA8, 0x68, 0x78, 0xB8, 0xB9, 0x79, 0xBB,

0x7B, 0x7A, 0xBA, 0xBE, 0x7E, 0x7F, 0xBF, 0x7D, 0xBD, 0xBC, 0x7C, 0xB4, 0x74, 0x75, 0xB5,

0x77, 0xB7, 0xB6, 0x76, 0x72, 0xB2, 0xB3, 0x73, 0xB1, 0x71, 0x70, 0xB0, 0x50, 0x90, 0x91,

0x51, 0x93, 0x53, 0x52, 0x92, 0x96, 0x56, 0x57, 0x97, 0x55, 0x95, 0x94, 0x54, 0x9C, 0x5C,

0x5D, 0x9D, 0x5F, 0x9F, 0x9E, 0x5E, 0x5A, 0x9A, 0x9B, 0x5B, 0x99, 0x59, 0x58, 0x98, 0x88,

0x48, 0x49, 0x89, 0x4B, 0x8B, 0x8A, 0x4A, 0x4E, 0x8E, 0x8F, 0x4F, 0x8D, 0x4D, 0x4C, 0x8C,

0x44, 0x84, 0x85, 0x45, 0x87, 0x47, 0x46, 0x86, 0x82, 0x42, 0x43, 0x83, 0x41, 0x81, 0x80,

0x40

};

}

}

Как расчитать контрольные суммы MD5, SHA1, SHA256, SHA384, SHA512, CRC в Linux

Рассмотрим как расчитывать различные hash-суммы (MD5, SHA1, SHA256, SHA384, SHA512, CRC) в среде Linux. Hash-суммы обычно служат для проверки сохранности файлов, а так же для шифрования паролей.

Синтаксис для расчета hash-суммы файла:

[алгоритм] [путь к файлу, который нужно рассчитать]

Примеры:

md5sum test.iso sha1sum test.iso sha256sum test.iso sha384sum test.iso sha512sum test.iso cksum test.iso |

Вывод использования:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

md5sum test.iso d8e8fca2dc0f896fd7cb4cb0031ba249 test.iso

sha1sum test.iso 4e1243bd22c66e76c2ba9eddc1f91394e57f9f83 test.iso

sha256sum test.iso f2ca1bb6c7e907d06dafe4687e579fce76b37e4e93b7605022da52e6ccc26fd2 test.iso

sha384sum test.iso 109bb6b5b6d5547c1ce03c7a8bd7d8f80c1cb0957f50c4f7fda04692079917e4f9cad52b878f3d82 34e1a170b154b72d test.iso

sha512sum test.iso 0e3e75234abc68f4378a86b3f4b32a198ba301845b0cd6e50106e874345700cc6663a86c1ea125dc 5e92be17c98f9a0f85ca9d5f595db2012f7cc3571945c123 test.iso

cksum test.iso 935282863 5 test.iso |

Если необходимо получить hash-сумму sha1 слова (прим. jakonda), выполним:

echo -n jakonda | sha1sum | awk ‘{print $1}’

78f84e78a85b6ecd1b62520237eee5eb8ac69658 |

Вот так легко рассчитываются hash-суммы в Linux среде.

Понравилась или оказалась полезной статья, поблагодари автора

Опубликовано в : Linux

Что такое хеш-сумма файла и как её замерять [ОБЗОР]

Наверное не поверите, но до сих пор не знал, что такое хеш-сумма файла, зачем и как её замерять.

Нет, примерно конечно имел представление, но полностью в вопрос не вникал просто. Пришло время разобраться подробно самому в этом деле и рассказать все нюансы, как всегда — простым и понятным языком, с картинками.

Что такое хеш-сумма файла

Всё очень и очень просто с этим самым хешем — давайте возьмём два файла, с первого взгляда, совершенно одинаковых…

Допустим, что их скачал с разных сайтов. Как видите, совершенно одинаковое название и расширение, но кроме этого сходства, у этих инсталляторов может быть схожий до последнего байта размер.

Обычные рядовые пользователи даже не догадываются, что подобные «экзешники» являются практически простыми архивами.

Так вот, в этот файл (архив) очень легко подсунуть зловреда какого-нибудь (вирус) — они почти всегда маскируются под «правильный» файл, копируют не только название с расширением, но и размер даже.

Такой изменённый файл можно распространять в сети Интернет под видом официального, белого и пушистого.

Кстати, идеального антивируса не существует и ваш Защитник может подвести в любой момент, если не знали.

Ещё одна ситуация — выбрали и начали скачивание какой-либо программы, файла или архива через торрент? В таком случае, подсунуть маленький бездомный вирус ещё проще, ведь файл закачивается в компьютер крохотными частями, от огромного количества человек и собирается в кучу только у конечного пользователя.

Читайте также на сайте:

…

…

Как же проверить подлинность любого файла, как его идентифицировать со 100% гарантии? Сравнить его хеш-сумму (контрольную сумму)!

Хеш-сумма файла — это уникальный идентификатор, который задаётся (автором программы или первым владельцем файла) с помощью «перемешивания» и шифрования содержимого файла по специальному алгоритму с последующей конвертацией результата (этой адской смеси) в обычную строчку символов.

На официальных сайтах программ или на торрент-трекерах обычно авторы выкладывают рядом со своими файлами оригинальную (правильную) хеш-сумму, чтоб пользователи могли сравнивать с ней свою после скачивания…

Файлы с одинаковым хешем являются абсолютно идентичными, даже если у них разное название или расширение.

Алгоритмы (стандарты) расчёта хеш-суммы файла

Их довольно много существует на данный момент времени…

- Adler-32

- BTIH (BitTorrent Info Hash)

- CRC32

- eDonkey2000

- GOST (ГОСТ Р 34.11-94)

- MD5, MD4, MD2

- RIPEMD-128, RIPEMD-256, RIPEMD-320

- SHA-1

- SHA-2 (SHA-256, SHA-384, SHA-512)

- SHA-3 (SHA3-224, SHA3-256, SHA3-384, SHA3-512)

- TTH (Tiger Tree Hash)

- Tiger

- Whirlpool

- …

…но самыми распространёнными и популярными являются…

Хеш-суммы одного файла созданные по разным стандартам будут отличаться друг от друга очень заметно (не совместимы для сверки)…

• CRC: 02668A079

• SHA-1: F77EB9AA67CE63EDC87B77BF35DFEB9AA63E9B4C

• MD5: 00EF4D6A8122DDE85BDBC7ED3A1362

Как создавать (задавать) хеш-сумму файла мы сегодня обсуждать и учиться не будем — это тема следующей статьи будет.

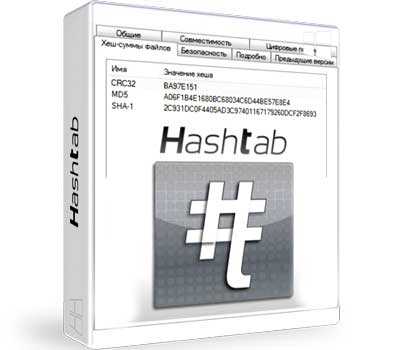

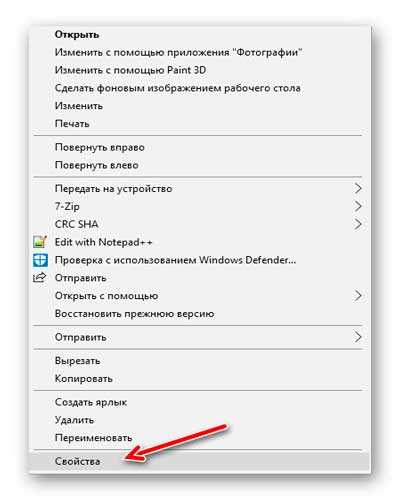

Как проверить хеш-сумму файла — HashTab

Очень и очень просто. Сейчас вмонтируем в Проводник Windows специальный инструмент для вычисления и проверки этой контрольной суммы файла.

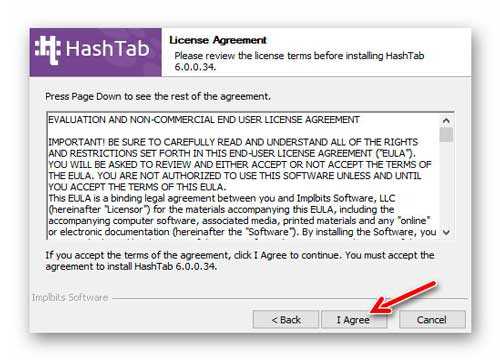

Нам поможет абсолютно бесплатная, для личного использования, компьютерная программа под названием HashTab.

Устанавливаем её в свою операционную систему (ссылка на скачивание инсталлятора чуть ниже)…

…и получаем в свойствах любого файла дополнительную вкладку…

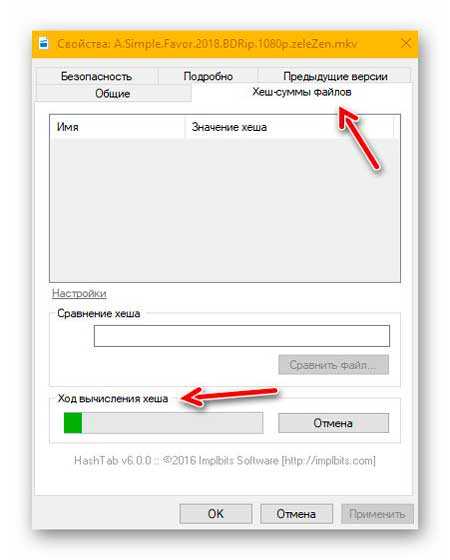

Решил проверить хеш-сумму большого по размеру файла и поэтому, как видите выше, даже успел снять скриншот. С файлами обычного, среднего размера эта процедура происходит практически мгновенно…

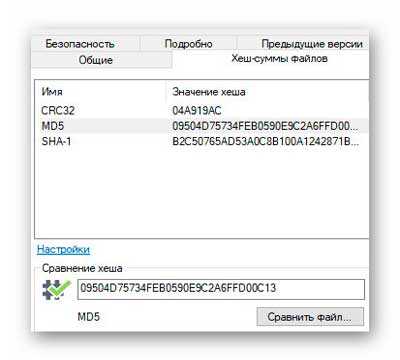

Зелёная галка в появившемся разделе «Сравнение хеша» означает, что всё хорошо и файл телепортировался в целости и сохранности (никто его по пути не перехватывал и не внедрял в него вирус).

Можно просто узнать сумму файла или сравнить её с первоисточником (например, с сайта производителя какой-либо скачанной программы). Для этого просто вставляете его в строку и жмёте кнопочку «Сравнить файл…».

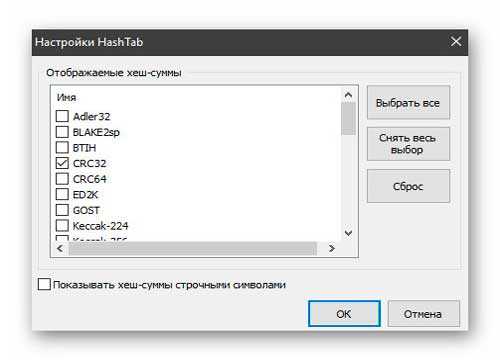

Настройки HashTab очень просты и сводятся к активации (отображению) дополнительных стандартов в окошке свойств файла…

Скачать HashTab

| Предназначение: | Бесплатная программа для проверки целостности и подлинности файлов посредством вычисления контрольной хеш-суммы |

| Название программы: | HashTab |

| Производитель (автор): | Implbits® |

| Статус: | Бесплатно |

| Категория: | Безопасность |

| Размер инсталлятора (архива): | 1.1 Мб |

| Поддержка ОС: | Windows XP,7,8,10 |

| Язык интерфейса: | Английский, Русский… |

| Безопасность: | Вирусов нет |

| Похожие программы: | — |

| Ссылка на инсталлятор/сайт: | Скачать/Перейти |

…

…

Вот такое простое средство для дополнительной защиты от вирусов. Теперь знаете, что такое хеш-сумма файла, зачем и как её замерять. До новых полезных компьютерных программ и интересных приложений на Андроид.

ПОЛЕЗНОЕ ВИДЕО

…

…

5 / 5 ( 10 голосов )

РекомендуюПростой и уникальный «Дизайн Календарей»

Программа для быстрого создания неповторимых календарей любых форматов и стилей, с добавлением фото и выделением особенных дат или рабочих смен.

Программа для быстрого создания неповторимых календарей любых форматов и стилей, с добавлением фото и выделением особенных дат или рабочих смен.

Я только обозреваю программы!

Любые претензии — к их производителям!

Комментарии публикуются после модерации.

Команда md5sum в Linux с примерами

Md5sum предназначен для проверки целостности данных с использованием MD5 (алгоритм дайджеста сообщений 5).

MD5 — это 128-битный криптографический хеш, и при правильном использовании его можно использовать для проверки подлинности и целостности файла.

Пример :

Input : md5sum /home/mandeep/test/test.cpp Output : c6779ec2960296ed9a04f08d67f64422 /home/mandeep/test/test.cpp

Важность:

Предположим, что кто-то хочет установить операционную систему, поэтому для проверки правильности установки компакт-диска всегда полезно проверить файл .iso с помощью контрольной суммы MD5, чтобы в конечном итоге вы не установили неправильное программное обеспечение (какой-то вирус, который может повредить вашу файловую систему).

Синтаксис:

md5sum [OPTION]... [FILE]...

Он напечатает или проверит контрольную сумму MD5 (128-бит).

Он вычисляет контрольную сумму MD5 для файла «test.cpp»

Выход :

c6779ec2960296ed9a04f08d67f64422 /home/mandeep/test/test.cpp

Параметры :

-b: читать в двоичном режиме

-c: прочитать MD5 из файлов и проверить их

–Tag: создать контрольную сумму в стиле BSD

Опции, которые полезны при проверке контрольной суммы:

–Ignore-missing: не сообщать о статусе отсутствующих файлов

–Quiet: не печатать OK для каждого успешно проверенного файла

–Status: ничего не выводить, код состояния показывает успех

–Strict: выйти из ненулевого значения для неправильно отформатированных файлов контрольных сумм

-w: предупредить о неправильно отформатированных файлах контрольных сумм

Примеры использования команд с опциями:

Пример 1. Сохраните контрольную сумму MD5 в файле, а затем проверьте ее.

# md5sum /home/mandeep/test/test.cpp > checkmd5.md5

Он сохранит контрольную сумму MD5 для test.cpp в файле checkmd5.md5.

# md5sum -c checkmd5.md5

Это проверит содержимое файла

Выход :

/home/mandeep/test/test.cpp: OK

После изменения содержимого файла checkmd5.md5 на выходе будет:

/home/mandeep/test/test.cpp: FAILED md5sum: WARNING: 1 computed checksum did NOT match

Пример 2: создание контрольной суммы в стиле BSD с опцией –tag

# md5sum --tag /home/mandeep/test/test.cpp

Выход :

MD5 (/home/mandeep/test/test.cpp) = c6779ec2960296ed9a04f08d67f64422

Пример 3: опция -quiet, может использоваться при проверке контрольной суммы, не печатать OK, если проверка прошла успешно.

# md5sum -c --quiet checkmd5.md5

Не производите никаких результатов, значит, это успешно.

Но если контрольная сумма не совпадает, выдается предупреждение.

# md5sum -c --quiet checkmd5.md5 /home/mandeep/test/test.cpp: FAILED md5sum: WARNING: 1 computed checksum did NOT match

Пример 4: опция –warn, ее можно использовать для создания предупреждения о неправильно отформатированных файлах контрольных сумм.

содержимое файла checkmd5.md5:

c6779ec2960296ed9a04f08d67f64422 /home/mandeep/test/test.cpp

Теперь выполните команду с опцией –warn

# md5sum -c --warn checkmd5.md5 /home/mandeep/test/test.cpp: OK

Это не производит никакого предупреждения.

Теперь выполните форматирование в файле checkmd5.md5.

c6779ec2960296ed9a04f08d67f64422 /home/mandeep/test/test.cpp

Теперь выполните команду

# md5sum -c --warn checkmd5.md5

Выход :

md5sum: checkmd5.md5: 1: improperly formatted MD5 checksum line md5sum: checkmd5.md5: 2: improperly formatted MD5 checksum line md5sum: checkmd5.md5: no properly formatted MD5 checksum lines found

и если -warn будет заменен параметром -strict, он выйдет ненулевое значение для неправильно отформатированных строк контрольной суммы

# md5sum -c --strict checkmd5.md5 md5sum: checkmd5.md5: no properly formatted MD5 checksum lines found

— Мандип Сингх

Ссылки :

1) md5sum википедия

2) Справочная страница Linux

Рекомендуемые посты:

Команда md5sum в Linux с примерами

0.00 (0%) 0 votes

Изучаем Linux приемы для создания контрольных сумм и проверки целостности данных – Information Security Squad

Контрольная сумма используется для проверки целостности файла.

Ее можно охарактеризовать как цифровой отпечаток файла.

Проверяя значение Checksum, мы можем определить целостность файла, когда он был перенесен из одного места в другое.

Контрольная сумма представляет собой длинную строку данных, содержащую различные буквы и цифры.

Все популярные веб-сайты программного обеспечения предоставляют значение контрольной суммы для загруженного файла, с помощью которого мы можем подтвердить наши данные, проверив значение контрольной суммы.

Генерирование контрольных сумм Linux

Контрольная сумма генерируется алгоритмом контрольной суммы.

Он генерирует значение контрольной суммы, беря файл в качестве ввода.

MD5 и SHA (Secure Hash Algorithms) – самые популярные алгоритмы, используемые для создания контрольных сумм

Инструменты командной строки для работы с контрольной суммой

Почти все дистрибутивы Linux предоставляют инструменты командной строки для различных алгоритмов контрольной суммы.

Вы можете сгенерировать и проверить контрольную сумму используя их.

Некоторые из стандартных инструментов командной строки, используемые в настоящее время, следующие:

- MD5 : md5sum

- SHA-1 : sha1sum

- SHA-256 : sha256sum

- SHA-384 : sha384sum

- SHA-224 : sha224sum

- SHA-512 : sha512sum

Примеры

Давайте рассмотрим некоторые примеры использования этих инструментов командной строки для создания значений контрольной суммы.

Я создал один из тестовых файлов index.html.

Давайте сгенерируем значение контрольной суммы для этого файла, используя указанные выше средства.

md5sum:

MD5 – это алгоритм, который используется для проверки целостности данных посредством создания 128-битного дайджеста сообщений из ввода данных, который, как утверждается, является уникальным для этих конкретных данных вроде отпечатка пальца для конкретного человека.

Вы можете видеть мой файл, я сгенерировал значение контрольной суммы, соответствующее этому файлу, используя алгоритм MD5.

:~$ cat index.html

<html>

<body>

<center><h2>Welcome to our Checksum Testst</h2></center>

<center><p>{{My Linoxide Server}}</p></center>

<center><p>{{Welcome}}</p></center>

</body>

</html>

$ md5sum index.html

c36f11e50d72d1a090e9ebab382994fa index.html

sha1sum:

SHA-1 (Secure Hash Algorithm 1) – это криптографическая хеш-функция, разработанная Агентством национальной безопасности США.

SHA-1 создает 160-битное (20-байтовое) значение хэша, известное как дайджест сообщения. См. Хэш-значение sha1 для того же файла.

~$ sha1sum index.html

e45d71387b61782e65f766dd11381762d00f9e15 index.html

sha256sum/sha512sum/sha224sum/sha384sum:

SHA-2 – это семейство двух аналогичных хеш-функций с разными размерами блоков, известными как SHA-256 и SHA-512.

Они отличаются размером слова; SHA-256 использует 32-битные слова, тогда как SHA-512 использует 64-битные слова.

Существуют также усеченные версии каждого стандарта, известные как SHA-224, SHA-384, SHA-512/224 и SHA-512/256.

Алгоритм SHA-256 генерирует почти уникальный 256-битный (32 байт) файл фиксированный размер.

Хэш – это односторонняя функция, которую нельзя дешифровать.

Мы можем генерировать значение хэша, используя этот алгоритм SHA-256 для того же файла, используя следующую команду:

~$ sha256sum index.html

b29c03bfe9851088349c170ec27f34a0c7869dfcbdfc2c42cd79fb0315e20eb6 index.html

$ sha512sum index.html

79e538a320e984bb3a0d32312140b37d6ac50bc1127edfd6027990955ef7fef499855d928caec index.html

$ sha224sum index.html

268729b7123abe0bd17fdf64402c27b4afa56be0ac3b869c8028798e index.html

$ sha384sum index.html

d80cb792dcb3ac3a8e4d3e18e47aa56b8318d5d4c28c5cf1b4602375def6d03f38303b76530index.html

Проверка файла с помощью контрольной суммы

Мы уже изучили различные методы генерации значений контрольной суммы.

Теперь мы можем узнать, как проверить правильность файла, используя методы контрольной суммы.

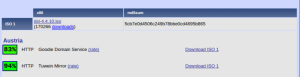

Давайте загрузим файл ISO с веб-сайта.

Как вы можете видеть, будет указано значение контрольной суммы, соответствующее любому файлу.

Давайте загрузим наш образец ISO и проверим его целостностьь, сравнив значение контрольной суммы для загруженного файла и значение md5sum на веб-сайте.

$ wget http://iso.linuxquestions.org/download/37/1819/http/gd.tuwien.ac.at/dsl-4.4.10.iso

-Saving to: ‘dsl-4.4.10.iso’

dsl-4.4.10.iso 100%[==================================================================>] 49.90M 218KB/s in 4m 8s

2017-02-08 21:52:39 (206 KB/s) – ‘dsl-4.4.10.iso’ saved [52328448/52328448]

$ md5sum dsl-4.4.10.iso

5cb7e0d4506c249b78bbe0cd4695b865 dsl-4.4.10.iso

Вы можете подтвердить целостность загруженного ISO, сравнив значение контрольной суммы.

Кажется, оно совпадает , что означает, что вы скачали тот файл.

Если вы удалите или измените хотя бы один символ из любого текстового файла внутри изображения iso, алгоритм контрольной суммы будет генерировать совершенно другое значение контрольной суммы для этого измененного iso-образа.

И хэш сумма определенно не будет соответствовать контрольной сумме, предоставленной на странице загрузки нашего веб сайта.

Md5Calc.com предоставляет бесплатные услуги, которые помогают ИТ-специалистам облегчить их работу

Md5Calc.com предоставляет бесплатные услуги, которые помогают ИТ-специалистам облегчить их работу | Md5Calc.comMd5Calc.com предоставляет бесплатные услуги, которые помогают ИТ-специалистам облегчить их работу

Последние новости сайта

04.09.2018 Исправлен «Календарь федеральных праздников», чтобы корректно отображать дату праздника «День труда» 13.08.2018 Добавлен «Простой математический калькулятор».Вы можете найти его в разделе «Математика» 08.12.2018. Исправлена ОШИБКА с ошибкой 404 в «Калькуляторе хеша» в случаях, когда строка содержала косую черту 08.07.2018 Мы сняли ограничения CORS для запросов к «Хеш-калькулятору», «Ваш IP», «BASE64» кодировщику / декодеру, «Кодировщику / декодеру JSON», «Кодировщику / декодеру URL», «Кодировщику / декодеру Html». Это означает, что теперь вы можете использовать эти службы из своего Javascript с помощью простых вызовов AJAX. Вы можете найти примеры использования в соответствующих разделах часто задаваемых вопросов. 06.08.2018 Политика конфиденциальности добавлена в соответствии с требованиями GDPR ЕСКалькулятор хеша

Здесь вы можете найти калькулятор хешей более чем на

50 популярных алгоритмов:

MD5, CRC32, SHA256, RIPEMD, TIGER, HAVAL, FNV и многие другие

Перейти

Проверка URL-адресов

Показать необработанный ответ запроса на указанный URL

Перейти

YouTube превью

Здесь вы можете извлечь предварительно сгенерированные превью из видео на YouTube.

Перейти

Браузер и IP

Здесь вы можете найти информацию о вашем браузере и IP-адресе.Код страны, пользовательский агент, разрешение, размер окна и многие другие параметры.

Информация о вашем IP-браузере

Конвертер IPv4 / CIDR

Здесь вы можете преобразовать IPv4 / CIDR-адрес в диапазон IP-адресов.

Перейти

Обфускаторы

В этом разделе вы можете скрыть исходный код

Javascript

HtmlSpecialChars

Кодировать строку из и декодировать строку в формате htmlspecialchars.

Кодирование и декодирование FAQ

Генератор имен

В этом разделе вы можете генерировать имена для мальчиков или девочек.

Перейти

Генератор паролей

Здесь вы можете найти генератор паролей. Он предоставляет несколько типов паролей разной длины и сложности.

Перейти

Base64

Кодировать строку из и декодировать строку в формат Base64.

Кодирование и декодирование FAQ

JSON

Кодировать строку из и декодировать строку в формат JSON.

Кодирование и декодирование FAQ

URLencode

Кодировать строку из и декодировать строку в формат URLencode.

Кодирование и декодирование FAQ

Текстовая статистика

Здесь вы можете получить информацию о тексте, например о длине, количестве слов и т. Д.

Перейти

Комбинации

В этом разделе вы можете комбинировать наборы слов в фразы

Перейти

Варианты текста

Здесь вы можете генерировать варианты текста, используя комбинации фраз.

Перейти

Уникальный список

В этом разделе вы можете отфильтровать свой список, чтобы получить только уникальные предметы.

Перейти

Обратный лист

В этом разделе вы можете перевернуть свой список слов

Перейти

Простой калькулятор

Бесплатный онлайн-калькулятор.Простой математический калькулятор.

Перейти

Пожалуйста, ознакомьтесь с политикой конфиденциальности (согласие на использование файлов cookie, встроенный контент других веб-сайтов и т. Д.). Если вы продолжите использовать сайт, мы будем считать, что вы согласны с нашей политикой конфиденциальности.

Утилита контрольной суммы MD5 и SHA

Утилита контрольной суммы MD5 и SHA

Утилита контрольной суммы MD5 и SHA — это инструмент, который позволяет генерировать хэши CRC32, MD5, SHA-1, SHA-256, SHA-384 и SHA-512 для одного или нескольких файлов.Вы также можете проверить хэши с соответствующим файлом, чтобы убедиться в правильности целостности файла.

Вы можете нажать кнопку «Обзор», чтобы выбрать файл / папку для создания хэшей. В качестве альтернативы вы также можете перетащить или щелкнуть правой кнопкой мыши любой файл / папку для создания хэшей. Сгенерированные хэши можно скопировать в буфер обмена или сохранить как файл CSV / HTML / TXT.

Панель файлов

Панель папок

Инструкция для генерации хэша

- Отметьте хэши, которые вы хотите сгенерировать

- Перетащите файл в программу или используйте кнопку Обзор, чтобы выбрать файл

- Будут сгенерированы выбранные хэши

- Нажмите кнопку «Копировать все», если вы хотите скопировать все выбранные хэши в буфер обмена (полезно для обмена хешами с людьми)

Инструкция по проверке хэша

- Загрузите программное обеспечение, которое обеспечивает хеширование MD5, SHA-1 и SHA-256

- Скопируйте один из хэшей в буфер обмена (Ctrl + C)

- Перетащите загруженный файл в программу или используйте кнопку Обзор, чтобы выбрать загруженный файл

- Будут сгенерированы выбранные хэши

- Нажмите кнопку «Вставить»

- Нажмите кнопку «Подтвердить», и результат отобразится в окне сообщения.

Вы можете попробовать сгенерировать хэш для этого программного обеспечения и проверить с помощью одной из контрольных сумм ниже.

Контрольные суммы для утилиты контрольных сумм MD5 и SHA 2.1 (бесплатно)

Контрольная сумма MD5: 2D423B85E6684956B817E6C7E36BE3DC

SHA-1 Контрольная сумма: 4B70B5213249014C3785460720B81B5F9BEABEC3

SHA-256 Контрольная сумма: D3D6F3597AEBA37312F61E59BA465E57B19140CC9A4517C7F9C49461F1D0A4BB

SHA-512 Контрольная сумма (двойной щелчок ниже, для того, чтобы выбрать и скопировать полный контрольную сумму): 53914AFA0E66C50BBD12D9FFB7833FD5094FA10735D8700BFF9CD87C2A7EB478D6715B34EAE4F53652F0E48EC3526C51C431C08ACF4EC70E8DD5FCD5FA84C129

Если вам нравится это программное обеспечение, вы можете пожелать пожертвовать через PayPal.

Вы можете написать мне по электронной почте или оставить комментарий здесь для любых отзывов или предложений.

Нравится:

Нравится Загрузка …

Бесплатный онлайн-инструмент генератора MD5

Вычисляет дайджест из строки с использованием MD5. Дополнительные сведения о MD5 см. В разделе, посвященном MD5, на этой странице.

Я использую Bouncy Castle для реализации.

Разъяснение MD5

Что такое MD5?

MD5 — это алгоритм дайджеста сообщения.Он используется для вычисления хеш-значения в криптографии. Так что же тогда за хеш-функция? Проще говоря, хеш-функция принимает блок данных и возвращает битовую строку фиксированного размера (хеш-значение). Данные, используемые хэш-функциями, называются «сообщением», а вычисленное хеш-значение называется «дайджестом сообщения».

Когда использовать MD5?

MD5, как и другие хэш-функции, используется в цифровых подписях, кодах аутентификации сообщений, для индексации данных в хеш-таблицах, для отпечатков пальцев, для обнаружения дублирующихся данных, однозначной идентификации файлов и в качестве контрольных сумм для обнаружения случайного повреждения данных.

Насколько велико значение хеш-функции MD5?

MD5 выдает 128-битное (16 байт) хеш-значение. Обычно это 32-значное шестнадцатеричное число.

Как я могу расшифровать MD5?

Вы не можете! MD5 НЕ является алгоритмом шифрования! Многие люди считают, что MD5 шифрует данные. Это не так. Все, что он делает, — это вычисляет хеш-значение для заданного набора данных.

Как отменить MD5?

Вы не можете! MD5 НЕ обратим.Хеш-функции используются как односторонние методы. Они принимают данные (сообщения) и вычисляют хеш-значения (дайджесты). Обратного сделать нельзя.

Чтобы лучше объяснить, почему MD5 НЕ обратим, вот очень простой пример:

Используя MD5 для текстовых данных из 750 000 символов, мы получаем дайджест всего лишь из 32 цифр. Если бы я хотел вернуть это назад, как я мог с точностью определить, какие 750 000 символов были использованы всего из 32 цифр?!? Это будет САМЫЙ ЛУЧШИЙ алгоритм сжатия в мире: P

А как насчет возможных столкновений?

Чтобы получить коллизию, в среднем вам потребуется хэшировать около 6 миллиардов файлов в секунду в течение 100 лет.Прочтите о парадоксе дня рождения, чтобы узнать больше.

Что такое радужные таблицы и почему мне это нужно?

Таблицы радуги — это таблицы обратного хеширования. Поскольку MD5 вычисляет одно и то же значение хеш-функции для данного сообщения, это довольно просто использовать грубую силу для поиска значения. Например, можно предварительно вычислить дайджест всех 8 буквенно-цифровых комбинаций символов. и они могли затем просмотреть таблицу паролей, чтобы увидеть, какой пароль соответствует какому дайджесту.Это одна из причин, почему вам следует используйте соль, чтобы вычислить дайджест пароля.

Люди говорят, что MD5 небезопасен, это правда?

Доказано, что MD5 не устойчив к столкновениям. НО это действительно зависит от того, где и как вы его используете.

Если вы собираетесь использовать MD5 в качестве простого алгоритма контрольной суммы или для уникального ограничения в таблице базы данных, он будет работать отлично. MD5 компактен (всего 32 цифры!), Поэтому недорого по хранению, а также безумно быстр в вычислении.Просто избегайте использования MD5 для дайджестов паролей или других ВЫСОКО критичных систем безопасности. В Интернете есть МНОГО рекомендаций по безопасности, которые могут вам помочь. Если вы не уверены в использовании MD5, вы можете попробовать SHA-256.

.