Исследовательская работа

На тему: «Киберпреступность. Троянский конь»

Выполнил: ученик 9 А класса

Мухтаруллин А.А.

Научный руководитель:

учитель информатики,

Шульц Н.Г.

г. Муравленко, 2009 г.

СОДЕРЖАНИЕ

Введение

Глава 1. Условия существования киберпреступлений.

1.1. Киберпреступность как бизнес.

1.2. Принципы реализации атак.

Глава 2. «Троянского конь» в современных киберпреступлениях.

2.1. Сущность и классификация троянских программ.

2.2. Основные тенденции развития троянских программ.

Заключение

Список использованной литературы

ВВЕДЕНИЕ

В наши дни большинство людей значительную часть своего времени проводят в Интернете. Этот виртуальный мир во многом отражает мир реальный: преступность, являющаяся, к сожалению, неотъемлемой частью социума, существует и в виртуальном мире. Растущий обмен информационными данными в Интернете и электронные платежи – это именно тот лакомый кусок, который более всего привлекает злоумышленников. Структура современной киберпреступности практически сформирована: уже существуют четко определённые взаимоотношения и бизнес-модели.

Криминальная деятельность всегда была зеркальным отражением легального бизнеса: образ финансиста-мафиози — первое, что приходит в голову. Однако современная киберпреступность – это не одна-две мафиозных организации во главе с предводителем. Скорее, это мир, состоящий из взаимодополняющих и взаимодействующих друг с другом групп.

Современная киберпреступность развивается так же, как и любой другой бизнес. Прибыльность, управление рисками, освоение новых рынков тоже являются важными составляющими этого бизнеса

Цель исследования: изучение вредоносных программ, с целью предотвращения их воздействия.

Для достижения поставленной цели, были выбраны следующие задачи:

Рассмотреть условия существования киберпреступности.

Изучить сущность и классификацию троянских программ.

Выявить и проанализировать наиболее опасные троянские программы.

Гипотеза: знание сущности и оказываемого вреда вредоносными программами, поможет уменьшить их воздействие.

Предмет исследования: компьютерная преступность.

Объект исследования: троянские программы.

При написании работы применялись монографический и аналитический методы исследования.

Информационной базой для исследования являются нормативные документы в области компьютерной вирусологии, учебная литература, периодические издания, Интернет.

Глава 1. Условия существования киберпреступлений

1.1 Киберпреступность как бизнес

Важнейшей критерием оценки любого бизнеса является прибыльность, и киберпреступность здесь не исключение. Киберпреступность невероятно прибыльна! Огромные суммы денег оказываются в карманах преступников в результате отдельных крупных афер, не говоря уже о небольших суммах, которые идут просто потоком. Например, только в 2007 году практически каждый месяц совершалось одно серьезное преступление с использованием современной вычислительной и электронной техники.

Январь 2007. Российские хакеры с помощью своих шведских «коллег» украли 800 000 ЕВРО из шведского банка Nordea

Февраль 2007. Бразильская полиция арестовала 41 хакера за использование троянской программы для кражи банковской информации, которая позволила им заработать 4,74 миллиона долларов.

Февраль 2007. В Турции арестованы 17 членов банды интернет-мошенников, которым удалось украсть почти 500 000 долларов

Февраль 2007. Арестован Ли Чжун, создатель вируса “Панда” (Panda burning Incense), нацеленного на кражу паролей к онлайн-играм и учетным записям систем интернет-пейджинга. Предполагается, что на продаже своей вредоносной программы он заработал около 13 000 долларов.

Март 2007. Пять граждан восточно-европейских государств посажены в тюрьму в Великобритании за мошенничество с кредитными картами, их добыча составила порядка 1,7 миллионов фунтов стерлингов.

Июнь 2007. В Италии арестованы 150 киберпреступников, которые забрасывали итальянских пользователей мошенническими сообщениями. Их доход составил почти 1,25 миллионов евро.

Июль 2007. По неподтвержденным данным российские киберворы, используя троянскую программу, похитили 500 000 долларов у турецких банков

Август 2007. Украинец Максим Ястремский, известный также как Maksik, задержан в Турции за кибермошенничество с использованием электронных систем и незаконное присвоение десятков миллионов долларов.

Сентябрь 2007. Грегори Копилофф (Gregory Kopiloff) обвинен властями США в краже персональных данных с помощью файлообменных сетей Limewire и Soulseek. Полученную информацию он использовал для реализации мошеннических схем и выручил на этом тысячи долларов.

Октябрь 2007. В США арестован Грег Кинг (Greg King) за участие в организации февральской DDoS-атаки на сайт Castle Cops. Его приговорили к десяти годам тюремного заключения и штрафу 250 000 долларов.

Ноябрь 2007. ФБР арестовало восемь человек в ходе второй части операции Operation Bot Roast по борьбе с ботсетями. По результатам операции была названа сумма экономического ущерба, составившая более 20 млн. долларов, и выявлено более миллиона компьютеров-жертв.

Декабрь 2007. Киберпреступники взломали компьютеры департамента энергетики Национальной лаборатории Оак Риджа (ORNL), Теннесси, США. По имеющимся данным атаке подверглись также Национальная лаборатория в Лос Аламосе и Национальная лаборатория Лоуренса в Ливерморе, Калифорния. Были украдены более 12 000 номеров карт социального страхования и дат рождения посетителей ONRL за период с 1999 до 2004. Этот инцидент – из ряда проблем национальной безопасности, поскольку демонстрирует незащищенность отдельной личности в случае кражи идентификационных данных и финансового мошенничества.

Эти случаи – лишь вершина айсберга: сами потерпевшие и правоохранительные органы потрудились привлечь к ним внимание общественности. Но чаще всего организации, подвергшиеся атаке, сами проводят расследование, или этим занимаются правоохранительные органы – но без огласки. Результаты практически никогда не обнародуются. В диаграмме, взятой из отчета Института защиты информации в компьютерных системах, приведены причины, по которым организации предпочитают не сообщать о случаях компьютерного вторжения.

1.2 Принципы реализации атак

У каждого поколения преступников свои инструменты. Современные киберпреступники выбрали своим оружием троянские программы, с помощью которых они строят ботнеты для кражи паролей и конфиденциальной информации, проводят DoS атаки и шифруют данные, чтобы затем шантажировать своих жертв. Характерной и опасной чертой сегодняшних вредоносных программ является то, что они стремятся сохранить свое присутствие на инфицированной машине. Для достижения этой цели киберпреступники используют различные технологии.

В настоящее время некоторые преступники предпочитают проводить отдельные атаки, нацеленные на конкретные организации. Само по себе написание специальной программы для одной целевой атаки – задача трудоемкая, но важно еще обеспечить этой программе работоспособность на зараженном компьютере в течение долгого времени. Однако уж если эти целевые атаки удается запустить, успех им практически обеспечен: киберпреступники не только компенсируют себе все затраты на разработку и запуск атаки, но и получают солидную прибыль.

Современные киберпреступники для получения желаемого результата должны правильно организовать два важных момента: доставку и обеспечение работоспособности программы.

Первый шаг любого киберпреступления – доставка и установка вредоносной программы. Преступники используют несколько технологий для достижения этой цели. Основные современные способы распространения вредоносных программ (так называемые векторы заражения) – это спам-рассылки и зараженные веб-страницы. Идеальным для преступников является компьютер-жертва, который имеет уязвимость. Уязвимость позволяет преступникам установить вредоносную программу, как только она доставлена со спам-рассылкой, или с помощью так называемых технологий drive by download при посещении пользователем инфицированных интернет-сайтов.

Следующая задача киберпреступников после доставки вредоносной программы – как можно дольше сохранить ее необнаруженной. Вирусописатели используют несколько технологий для того, чтобы увеличить «срок службы» каждой части вредоносной программы.

Первостепенная стратегическая задача, стоящая перед любым вирусописателем, – сделать свою вредоносную программу невидимой не только для того, чтобы успешно ее доставить, но и для того, чтобы она «выжила». Чем менее видима программа для систем антивирусных радаров раннего оповещения, тем дольше ее можно будет использовать для получения доступа к зараженным компьютерам и сбора информации. Стандартные технологии сокрытия программы на компьютере включают применение руткитов, блокирование системы извещений об ошибках и окон предупреждений, выдаваемых антивирусом, сокрытие увеличения размеров файлов, использование множества разнообразных упаковщиков.

Во избежание обнаружения вредоносных программ вирусописатели широко используют технологию умышленного запутывания. Полиморфизм – одна из таких технологий, он был популярен в 90-х годах, но затем фактически исчез. Сегодня вирусописатели вернулись к полиморфизму, но они редко предпринимают попытки изменять код на компьютерах жертв. Вместо этого применяется так называемый «серверный полиморфизм» — изменение кода на веб-серверах с включением в него «пустых» инструкций, изменяющихся с течением времени, что существенно затрудняет обнаружение новых вредоносных программ, размещенных на веб-сервере.

Глава 2. «Троянского конь» в современных киберпреступлениях

2.1 Сущность и классификация троянских программ

Троянская программа (также — троя́н, троя́нец, троя́нский конь, тро́й) — программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. По принципу распространения и действия троян не является вирусом, так как не способен распространяться саморазмножением.

Троянская программа запускается пользователем вручную или автоматически — программой или частью операционной системы, выполняемой на компьютере-жертве (как модуль или служебная программа). Для этого файл программы (его название, иконку программы) называют служебным именем, маскируют под другую программу (например, установки другой программы), файл другого типа или просто дают привлекательное для запуска название, иконку и т. п.

Схожие вредоносные и маскировочные функции также используются компьютерными вирусами, но в отличие от них, троянские программы не умеют распространяться самостоятельно. Вместе с тем, троянская программа может быть модулем вируса.

Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Backdoor — троянские утилиты удаленного администрирования

Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д.

Trojan-PSW — воровство паролей

При запуске PSW-троянцы ищут сиcтемные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам.

Trojan-Clicker — интернет-кликеры

Семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам.

Trojan-Downloader — доставка прочих вредоносных программ

Троянские программы этого класса предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки «троянцев» или рекламных систем.

Trojan-Dropper — инсталляторы прочих вредоносных программ

В результате использования программ данного класса хакеры достигают двух целей: скрытная инсталляция троянских программ и/или вирусов; защита от антивирусных программ, поскольку не все из них в состоянии проверить все компоненты внутри файлов этого типа.

Trojan-Proxy — троянские прокси-сервера

Семейство троянских программ, скрытно осуществляющих анонимный доступ к различным интернет-ресурсам. Обычно используются для рассылки спама.

Trojan-Spy — шпионские программы

Данные троянцы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику.

Trojan-Notifier — оповещение об успешной атаке

Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере.

2.2 Основные тенденции развития троянских программ

В программах, относящихся к классу троянских, на сегодняшний день можно выделить следующие основные тенденции:

Значительный рост числа программ-шпионов, крадущих конфиденциальную банковскую информацию. Новые варианты подобных программ появляются десятками за неделю и отличаются большим разнообразием и принципами работы. Некоторые из них ограничиваются простым сбором всех вводимых с клавиатуры данных и отправкой их по электронной почте злоумышленнику. Наиболее мощные могут предоставлять автору полный контроль над зараженной машиной, отсылать мегабайты собранных данных на удаленные сервера, получать оттуда команды для дальнейшей работы.

Стремление к получению тотального контроля над зараженными компьютерами. Это выражается в объединении их в зомби-сети, управляемые из единого центра.

Использование зараженных машин для рассылки через них спама или организации атак.

Отдельного рассмотрения требуют такие классы программ, как Trojan-Dropper и Trojan-Downloader. Конечные цели у них абсолютно идентичны — установка на компьютер другой вредоносной программы, которая может быть как червем, так и «троянцем». Отличается только принцип их действия. «Дропперы» могут содержать в себе уже известную вредоносную программу или наоборот — устанавливать новую ее версию. Также «дропперы» могут устанавливать не одну, а сразу несколько вредоносных программ, принципиально отличающихся по поведению и даже написанных разными людьми.

Оба эти класса вредоносных программ используются для установки на компьютеры не только троянских программ, но и различных рекламных (advware) или порнографических (pornware) программ.

По итогам работы антивирусных служб в 2008 году зафиксировано 23 680 646 атак на российских пользователей, которые были успешно отражены.

Таблица 1.

Рейтинг троянских программ в 2008 году

| № п/п | Название | Количество | Процент |

| 1 | Heur.Trojan.Generic | 248857 | 7,08% |

| 2 | Trojan-Downloader.Win32.Small.aacq | 228539 | 6,50% |

| 3 | Trojan-Clicker.HTML.IFrame.wq | 177247 | 5,04% |

| 4 | Trojan-Downloader.SWF.Small.ev | 135035 | 3,84% |

| 5 | Trojan-Clicker.HTML.IFrame.yo | 121693 | 3,46% |

| 6 | Trojan-Downloader.HTML.IFrame.wf | 107093 | 3,05% |

| 7 | Trojan-Downloader.Win32.Small.abst | 78014 | 2,22% |

| 8 | Trojan-Downloader.JS.Agent.dau | 73777 | 2,10% |

| 9 | Trojan-Downloader.JS.IstBar.cx | 68078 | 1,94% |

| 10 | Trojan-GameThief.Win32.Magania.gen | 66136 | 1,88% |

| 11 | Trojan-Downloader.JS.Iframe.yv | 62334 | 1,77% |

| 12 | Trojan.HTML.Agent.ai | 60461 | 1,72% |

| 13 | Trojan-Downloader.JS.Agent.czf | 41995 | 1,20% |

Наиболее распространенной и активной вредоносной программой 2008 года является Trojan-Downloader.Win32.Small.aacq.

По итогам работы антивирусных служб в январе 2009 года мы сформировали главную вирусную двадцатку.

В этой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы на компьютерах пользователей.

Таблица 2.

Рейтинг вредоносных программ в январе 2009 года.

| Позиция | Изменение позиции | Вредоносная программа |

| 1 | Virus.Win32.Sality.aa | |

| 2 | Packed.Win32.Krap.b | |

| 3 | 1 | Worm.Win32.AutoRun.dui |

| 4 | -1 | Trojan-Downloader.Win32.VB.eql |

| 5 | 3 | Trojan.Win32.Autoit.ci |

| 6 | Trojan-Downloader.WMA.GetCodec.c | |

| 7 | 2 | Packed.Win32.Black.a |

| 8 | -1 | Virus.Win32.Alman.b |

| 9 | 5 | Trojan.Win32.Obfuscated.gen |

| 10 | 10 | Trojan-Downloader.WMA.GetCodec.r |

| 11 | новинка | Exploit.JS.Agent.aak |

| 12 | -1 | Worm.Win32.Mabezat.b |

| 13 | -3 | Worm.Win32.AutoIt.ar |

| 14 | 1 | Email-Worm.Win32.Brontok.q |

| 15 | новинка | Virus.Win32.Sality.z |

| 16 | новинка | Net-Worm.Win32.Kido.ih |

| 17 | появление вновь | Trojan-Downloader.WMA.Wimad.n |

| 18 | -2 | Virus.Win32.VB.bu |

| 19 | -2 | Trojan.Win32.Agent.abt |

| 20 | новинка | Worm.Win32.AutoRun.vnq |

Появившиеся в декабрьском рейтинге Trojan.HTML.Agent.ai и Trojan-Downloader.JS.Agent.czm в этом месяце нашли себе замену в виде Exploit.JS.Agent.aak. Исчезнувшего из рейтинга червя AutoRun.eee заменяет теперь Worm.Win32.AutoRun.vnq. Это вполне закономерно, так как частые смены модификаций характерны для этих классов зловредных программ.

Выбывший из рейтинга в ноябре Trojan-Downloader.WMA.Wimad.n вернулся в игру. Таким образом, в рейтинге мы имеем сразу три нестандартных загрузчика, что свидетельствует о массовом распространении такого типа троянских программ и доверии пользователей файлам мультимедиа. Более того, схема распространения зловредных программ с использованием мультимедийных загрузчиков оказалась весьма эффективной. Это подтверждается скачком Trojan-Downloader.WMA.GetCodec.r сразу на 10 пунктов вверх.

ЗАКЛЮЧЕНИЕ

Скорее всего, мировой финансовый кризис никак не затронет игровую индустрию, и в 2009 году развитие игровых миров продолжится.

Атаки злоумышленников становятся все масштабнее и изощреннее. А действия игроков способствуют росту черного рынка виртуальных ценностей, на чем зарабатывают деньги хакеры и вирусописатели.

«Троянский конь» является наиболее опасной из всех вредоносных программ, поскольку:

Во-первых, кризис заставляет интернет-пользователей более нервно реагировать на любые события, связанные с платежными системами, онлайн-банкингом, электронными деньгами. В период, когда банки разоряются, меняют владельцев или испытывают проблемы с выплатами, появляется много новых возможностей для атак на пользователей.

Во-вторых, учитывая, что современные вредоносные программы требуют все больше ресурсов для их разработки, распространения и использования, для множества злоумышленников на первый план выходят более простые, дешевые и грубые методы атак. Троянские программы могут стать для киберпреступников одним из наиболее привлекательных решений.

Для того чтобы справиться с киберпреступностью, необходимо создавать и внедрять защитные стратегии. На самом деле программное обеспечение для борьбы с вредоносными программами и стратегии по управлению рисками важны на всех уровнях.

По моему мнению помимо соответствующих стратегий защиты успешная борьба с киберпреступностью требует совместных усилий. Должен действовать интернет-Интерпол, должна вестись постоянная разъяснительная работа, подобная той, которая ведется по поводу необходимости использовать ремни безопасности в автомобиле. Должны существовать правила, соблюдение которых будет обязательно при нахождении в интернете. Эти же правила должны поддерживать действия правоохранительных органов. Как и в случае с ремнями безопасности, требуется длительная и упорная воспитательная работа для того, чтобы пользователи осознали необходимость таких мер.

РЕКОМЕНДАЦИИ

Результаты данного исследования могут стать полезными всем пользователям персональных компьютеров, заботящихся о сохранности своих документов и об информационной безопасности.

Также их можно применить на уроках информатики, для ознакомления учеников с вредоносными программами. Важно еще со школы осознавать наносимый вред киберпреступлениями.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Фридланд А.Я. Информатика и компьютерные технологии: Основные термины: Толков. Слов.: Более 1000 базовых понятий и терминов. – 3-е изд. испр. и доп./ А.Я. Фридланд, Л.С. Ханамирова, И.А. Фридланд. – М.: ООО «Издательство Астрель», 2003. – 272 с.

2. Шафрин Ю.А. 1500 основных понятий, терминов и практических советов для пользователей персональным компьютером. – М.: Дрофа, 2001. – 272 с.

3. Первин Ю.А. Информатика дома и в школе. Книга для ученика. – СПб.: БХВ – Петербург, 2003. – 352 с.

4. Интернет сайт www.metod-kopilka.ru

5. Интернет сайт ru.wikipedia.org/wiki/троянские_программы

6. Интернет сайт www.viruslist.com/ru/analysis?pubid=204007644

7. Интернет сайт www.viruslist.com/ru/analysis?pubid=204007643

Приложение 1

Типовая архитектура системы выявления атак.

Приложение 2

www.ronl.ru

Исследовательская работа

На тему: «Киберпреступность. Троянский конь»

Выполнил: ученик 9 А класса

Мухтаруллин А.А.

Научный руководитель:

учитель информатики,

Шульц Н.Г.

г. Муравленко, 2009 г.

СОДЕРЖАНИЕ

Введение

Глава 1. Условия существования киберпреступлений.

1.1. Киберпреступность как бизнес.

1.2. Принципы реализации атак.

Глава 2. «Троянского конь» в современных киберпреступлениях.

2.1. Сущность и классификация троянских программ.

2.2. Основные тенденции развития троянских программ.

Заключение

Список использованной литературы

ВВЕДЕНИЕ

В наши дни большинство людей значительную часть своего времени проводят в Интернете. Этот виртуальный мир во многом отражает мир реальный: преступность, являющаяся, к сожалению, неотъемлемой частью социума, существует и в виртуальном мире. Растущий обмен информационными данными в Интернете и электронные платежи – это именно тот лакомый кусок, который более всего привлекает злоумышленников. Структура современной киберпреступности практически сформирована: уже существуют четко определённые взаимоотношения и бизнес-модели.

Криминальная деятельность всегда была зеркальным отражением легального бизнеса: образ финансиста-мафиози — первое, что приходит в голову. Однако современная киберпреступность – это не одна-две мафиозных организации во главе с предводителем. Скорее, это мир, состоящий из взаимодополняющих и взаимодействующих друг с другом групп.

Современная киберпреступность развивается так же, как и любой другой бизнес. Прибыльность, управление рисками, освоение новых рынков тоже являются важными составляющими этого бизнеса

Цель исследования: изучение вредоносных программ, с целью предотвращения их воздействия.

Для достижения поставленной цели, были выбраны следующие задачи:

Рассмотреть условия существования киберпреступности.

Изучить сущность и классификацию троянских программ.

Выявить и проанализировать наиболее опасные троянские программы.

Гипотеза: знание сущности и оказываемого вреда вредоносными программами, поможет уменьшить их воздействие.

Предмет исследования: компьютерная преступность.

Объект исследования: троянские программы.

При написании работы применялись монографический и аналитический методы исследования.

Информационной базой для исследования являются нормативные документы в области компьютерной вирусологии, учебная литература, периодические издания, Интернет.

Глава 1. Условия существования киберпреступлений

1.1 Киберпреступность как бизнес

Важнейшей критерием оценки любого бизнеса является прибыльность, и киберпреступность здесь не исключение. Киберпреступность невероятно прибыльна! Огромные суммы денег оказываются в карманах преступников в результате отдельных крупных афер, не говоря уже о небольших суммах, которые идут просто потоком. Например, только в 2007 году практически каждый месяц совершалось одно серьезное преступление с использованием современной вычислительной и электронной техники.

Январь 2007. Российские хакеры с помощью своих шведских «коллег» украли 800 000 ЕВРО из шведского банка Nordea

Февраль 2007. Бразильская полиция арестовала 41 хакера за использование троянской программы для кражи банковской информации, которая позволила им заработать 4,74 миллиона долларов.

Февраль 2007. В Турции арестованы 17 членов банды интернет-мошенников, которым удалось украсть почти 500 000 долларов

Февраль 2007. Арестован Ли Чжун, создатель вируса “Панда” (Panda burning Incense), нацеленного на кражу паролей к онлайн-играм и учетным записям систем интернет-пейджинга. Предполагается, что на продаже своей вредоносной программы он заработал около 13 000 долларов.

Март 2007. Пять граждан восточно-европейских государств посажены в тюрьму в Великобритании за мошенничество с кредитными картами, их добыча составила порядка 1,7 миллионов фунтов стерлингов.

Июнь 2007. В Италии арестованы 150 киберпреступников, которые забрасывали итальянских пользователей мошенническими сообщениями. Их доход составил почти 1,25 миллионов евро.

Июль 2007. По неподтвержденным данным российские киберворы, используя троянскую программу, похитили 500 000 долларов у турецких банков

Август 2007. Украинец Максим Ястремский, известный также как Maksik, задержан в Турции за кибермошенничество с использованием электронных систем и незаконное присвоение десятков миллионов долларов.

Сентябрь 2007. Грегори Копилофф (Gregory Kopiloff) обвинен властями США в краже персональных данных с помощью файлообменных сетей Limewire и Soulseek. Полученную информацию он использовал для реализации мошеннических схем и выручил на этом тысячи долларов.

Октябрь 2007. В США арестован Грег Кинг (Greg King) за участие в организации февральской DDoS-атаки на сайт Castle Cops. Его приговорили к десяти годам тюремного заключения и штрафу 250 000 долларов.

Ноябрь 2007. ФБР арестовало восемь человек в ходе второй части операции Operation Bot Roast по борьбе с ботсетями. По результатам операции была названа сумма экономического ущерба, составившая более 20 млн. долларов, и выявлено более миллиона компьютеров-жертв.

Декабрь 2007. Киберпреступники взломали компьютеры департамента энергетики Национальной лаборатории Оак Риджа (ORNL), Теннесси, США. По имеющимся данным атаке подверглись также Национальная лаборатория в Лос Аламосе и Национальная лаборатория Лоуренса в Ливерморе, Калифорния. Были украдены более 12 000 номеров карт социального страхования и дат рождения посетителей ONRL за период с 1999 до 2004. Этот инцидент – из ряда проблем национальной безопасности, поскольку демонстрирует незащищенность отдельной личности в случае кражи идентификационных данных и финансового мошенничества.

Эти случаи – лишь вершина айсберга: сами потерпевшие и правоохранительные органы потрудились привлечь к ним внимание общественности. Но чаще всего организации, подвергшиеся атаке, сами проводят расследование, или этим занимаются правоохранительные органы – но без огласки. Результаты практически никогда не обнародуются. В диаграмме, взятой из отчета Института защиты информации в компьютерных системах, приведены причины, по которым организации предпочитают не сообщать о случаях компьютерного вторжения.

1.2 Принципы реализации атак

У каждого поколения преступников свои инструменты. Современные киберпреступники выбрали своим оружием троянские программы, с помощью которых они строят ботнеты для кражи паролей и конфиденциальной информации, проводят DoS атаки и шифруют данные, чтобы затем шантажировать своих жертв. Характерной и опасной чертой сегодняшних вредоносных программ является то, что они стремятся сохранить свое присутствие на инфицированной машине. Для достижения этой цели киберпреступники используют различные технологии.

В настоящее время некоторые преступники предпочитают проводить отдельные атаки, нацеленные на конкретные организации. Само по себе написание специальной программы для одной целевой атаки – задача трудоемкая, но важно еще обеспечить этой программе работоспособность на зараженном компьютере в течение долгого времени. Однако уж если эти целевые атаки удается запустить, успех им практически обеспечен: киберпреступники не только компенсируют себе все затраты на разработку и запуск атаки, но и получают солидную прибыль.

Современные киберпреступники для получения желаемого результата должны правильно организовать два важных момента: доставку и обеспечение работоспособности программы.

Первый шаг любого киберпреступления – доставка и установка вредоносной программы. Преступники используют несколько технологий для достижения этой цели. Основные современные способы распространения вредоносных программ (так называемые векторы заражения) – это спам-рассылки и зараженные веб-страницы. Идеальным для преступников является компьютер-жертва, который имеет уязвимость. Уязвимость позволяет преступникам установить вредоносную программу, как только она доставлена со спам-рассылкой, или с помощью так называемых технологий drive by download при посещении пользователем инфицированных интернет-сайтов.

Следующая задача киберпреступников после доставки вредоносной программы – как можно дольше сохранить ее необнаруженной. Вирусописатели используют несколько технологий для того, чтобы увеличить «срок службы» каждой части вредоносной программы.

Первостепенная стратегическая задача, стоящая перед любым вирусописателем, – сделать свою вредоносную программу невидимой не только для того, чтобы успешно ее доставить, но и для того, чтобы она «выжила». Чем менее видима программа для систем антивирусных радаров раннего оповещения, тем дольше ее можно будет использовать для получения доступа к зараженным компьютерам и сбора информации. Стандартные технологии сокрытия программы на компьютере включают применение руткитов, блокирование системы извещений об ошибках и окон предупреждений, выдаваемых антивирусом, сокрытие увеличения размеров файлов, использование множества разнообразных упаковщиков.

Во избежание обнаружения вредоносных программ вирусописатели широко используют технологию умышленного запутывания. Полиморфизм – одна из таких технологий, он был популярен в 90-х годах, но затем фактически исчез. Сегодня вирусописатели вернулись к полиморфизму, но они редко предпринимают попытки изменять код на компьютерах жертв. Вместо этого применяется так называемый «серверный полиморфизм» — изменение кода на веб-серверах с включением в него «пустых» инструкций, изменяющихся с течением времени, что существенно затрудняет обнаружение новых вредоносных программ, размещенных на веб-сервере.

Глава 2. «Троянского конь» в современных киберпреступлениях

2.1 Сущность и классификация троянских программ

Троянская программа (также — троя́н, троя́нец, троя́нский конь, тро́й) — программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. По принципу распространения и действия троян не является вирусом, так как не способен распространяться саморазмножением.

Троянская программа запускается пользователем вручную или автоматически — программой или частью операционной системы, выполняемой на компьютере-жертве (как модуль или служебная программа). Для этого файл программы (его название, иконку программы) называют служебным именем, маскируют под другую программу (например, установки другой программы), файл другого типа или просто дают привлекательное для запуска название, иконку и т. п.

Схожие вредоносные и маскировочные функции также используются компьютерными вирусами, но в отличие от них, троянские программы не умеют распространяться самостоятельно. Вместе с тем, троянская программа может быть модулем вируса.

Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Backdoor — троянские утилиты удаленного администрирования

Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д.

Trojan-PSW — воровство паролей

При запуске PSW-троянцы ищут сиcтемные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам.

Trojan-Clicker — интернет-кликеры

Семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам.

Trojan-Downloader — доставка прочих вредоносных программ

Троянские программы этого класса предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки «троянцев» или рекламных систем.

Trojan-Dropper — инсталляторы прочих вредоносных программ

В результате использования программ данного класса хакеры достигают двух целей: скрытная инсталляция троянских программ и/или вирусов; защита от антивирусных программ, поскольку не все из них в состоянии проверить все компоненты внутри файлов этого типа.

Trojan-Proxy — троянские прокси-сервера

Семейство троянских программ, скрытно осуществляющих анонимный доступ к различным интернет-ресурсам. Обычно используются для рассылки спама.

Trojan-Spy — шпионские программы

Данные троянцы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику.

Trojan-Notifier — оповещение об успешной атаке

Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере.

2.2 Основные тенденции развития троянских программ

В программах, относящихся к классу троянских, на сегодняшний день можно выделить следующие основные тенденции:

Значительный рост числа программ-шпионов, крадущих конфиденциальную банковскую информацию. Новые варианты подобных программ появляются десятками за неделю и отличаются большим разнообразием и принципами работы. Некоторые из них ограничиваются простым сбором всех вводимых с клавиатуры данных и отправкой их по электронной почте злоумышленнику. Наиболее мощные могут предоставлять автору полный контроль над зараженной машиной, отсылать мегабайты собранных данных на удаленные сервера, получать оттуда команды для дальнейшей работы.

Стремление к получению тотального контроля над зараженными компьютерами. Это выражается в объединении их в зомби-сети, управляемые из единого центра.

Использование зараженных машин для рассылки через них спама или организации атак.

Отдельного рассмотрения требуют такие классы программ, как Trojan-Dropper и Trojan-Downloader. Конечные цели у них абсолютно идентичны — установка на компьютер другой вредоносной программы, которая может быть как червем, так и «троянцем». Отличается только принцип их действия. «Дропперы» могут содержать в себе уже известную вредоносную программу или наоборот — устанавливать новую ее версию. Также «дропперы» могут устанавливать не одну, а сразу несколько вредоносных программ, принципиально отличающихся по поведению и даже написанных разными людьми.

Оба эти класса вредоносных программ используются для установки на компьютеры не только троянских программ, но и различных рекламных (advware) или порнографических (pornware) программ.

По итогам работы антивирусных служб в 2008 году зафиксировано 23 680 646 атак на российских пользователей, которые были успешно отражены.

Таблица 1.

Рейтинг троянских программ в 2008 году

| № п/п | Название | Количество | Процент |

| 1 | Heur.Trojan.Generic | 248857 | 7,08% |

| 2 | Trojan-Downloader.Win32.Small.aacq | 228539 | 6,50% |

| 3 | Trojan-Clicker.HTML.IFrame.wq | 177247 | 5,04% |

| 4 | Trojan-Downloader.SWF.Small.ev | 135035 | 3,84% |

| 5 | Trojan-Clicker.HTML.IFrame.yo | 121693 | 3,46% |

| 6 | Trojan-Downloader.HTML.IFrame.wf | 107093 | 3,05% |

| 7 | Trojan-Downloader.Win32.Small.abst | 78014 | 2,22% |

| 8 | Trojan-Downloader.JS.Agent.dau | 73777 | 2,10% |

| 9 | Trojan-Downloader.JS.IstBar.cx | 68078 | 1,94% |

| 10 | Trojan-GameThief.Win32.Magania.gen | 66136 | 1,88% |

| 11 | Trojan-Downloader.JS.Iframe.yv | 62334 | 1,77% |

| 12 | Trojan.HTML.Agent.ai | 60461 | 1,72% |

| 13 | Trojan-Downloader.JS.Agent.czf | 41995 | 1,20% |

Наиболее распространенной и активной вредоносной программой 2008 года является Trojan-Downloader.Win32.Small.aacq.

По итогам работы антивирусных служб в январе 2009 года мы сформировали главную вирусную двадцатку.

В этой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы на компьютерах пользователей.

Таблица 2.

Рейтинг вредоносных программ в январе 2009 года.

| Позиция | Изменение позиции | Вредоносная программа |

| 1 | Virus.Win32.Sality.aa | |

| 2 | Packed.Win32.Krap.b | |

| 3 | 1 | Worm.Win32.AutoRun.dui |

| 4 | -1 | Trojan-Downloader.Win32.VB.eql |

| 5 | 3 | Trojan.Win32.Autoit.ci |

| 6 | Trojan-Downloader.WMA.GetCodec.c | |

| 7 | 2 | Packed.Win32.Black.a |

| 8 | -1 | Virus.Win32.Alman.b |

| 9 | 5 | Trojan.Win32.Obfuscated.gen |

| 10 | 10 | Trojan-Downloader.WMA.GetCodec.r |

| 11 | новинка | Exploit.JS.Agent.aak |

| 12 | -1 | Worm.Win32.Mabezat.b |

| 13 | -3 | Worm.Win32.AutoIt.ar |

| 14 | 1 | Email-Worm.Win32.Brontok.q |

| 15 | новинка | Virus.Win32.Sality.z |

| 16 | новинка | Net-Worm.Win32.Kido.ih |

| 17 | появление вновь | Trojan-Downloader.WMA.Wimad.n |

| 18 | -2 | Virus.Win32.VB.bu |

| 19 | -2 | Trojan.Win32.Agent.abt |

| 20 | новинка | Worm.Win32.AutoRun.vnq |

Появившиеся в декабрьском рейтинге Trojan.HTML.Agent.ai и Trojan-Downloader.JS.Agent.czm в этом месяце нашли себе замену в виде Exploit.JS.Agent.aak. Исчезнувшего из рейтинга червя AutoRun.eee заменяет теперь Worm.Win32.AutoRun.vnq. Это вполне закономерно, так как частые смены модификаций характерны для этих классов зловредных программ.

Выбывший из рейтинга в ноябре Trojan-Downloader.WMA.Wimad.n вернулся в игру. Таким образом, в рейтинге мы имеем сразу три нестандартных загрузчика, что свидетельствует о массовом распространении такого типа троянских программ и доверии пользователей файлам мультимедиа. Более того, схема распространения зловредных программ с использованием мультимедийных загрузчиков оказалась весьма эффективной. Это подтверждается скачком Trojan-Downloader.WMA.GetCodec.r сразу на 10 пунктов вверх.

ЗАКЛЮЧЕНИЕ

Скорее всего, мировой финансовый кризис никак не затронет игровую индустрию, и в 2009 году развитие игровых миров продолжится.

Атаки злоумышленников становятся все масштабнее и изощреннее. А действия игроков способствуют росту черного рынка виртуальных ценностей, на чем зарабатывают деньги хакеры и вирусописатели.

«Троянский конь» является наиболее опасной из всех вредоносных программ, поскольку:

Во-первых, кризис заставляет интернет-пользователей более нервно реагировать на любые события, связанные с платежными системами, онлайн-банкингом, электронными деньгами. В период, когда банки разоряются, меняют владельцев или испытывают проблемы с выплатами, появляется много новых возможностей для атак на пользователей.

Во-вторых, учитывая, что современные вредоносные программы требуют все больше ресурсов для их разработки, распространения и использования, для множества злоумышленников на первый план выходят более простые, дешевые и грубые методы атак. Троянские программы могут стать для киберпреступников одним из наиболее привлекательных решений.

Для того чтобы справиться с киберпреступностью, необходимо создавать и внедрять защитные стратегии. На самом деле программное обеспечение для борьбы с вредоносными программами и стратегии по управлению рисками важны на всех уровнях.

По моему мнению помимо соответствующих стратегий защиты успешная борьба с киберпреступностью требует совместных усилий. Должен действовать интернет-Интерпол, должна вестись постоянная разъяснительная работа, подобная той, которая ведется по поводу необходимости использовать ремни безопасности в автомобиле. Должны существовать правила, соблюдение которых будет обязательно при нахождении в интернете. Эти же правила должны поддерживать действия правоохранительных органов. Как и в случае с ремнями безопасности, требуется длительная и упорная воспитательная работа для того, чтобы пользователи осознали необходимость таких мер.

РЕКОМЕНДАЦИИ

Результаты данного исследования могут стать полезными всем пользователям персональных компьютеров, заботящихся о сохранности своих документов и об информационной безопасности.

Также их можно применить на уроках информатики, для ознакомления учеников с вредоносными программами. Важно еще со школы осознавать наносимый вред киберпреступлениями.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Фридланд А.Я. Информатика и компьютерные технологии: Основные термины: Толков. Слов.: Более 1000 базовых понятий и терминов. – 3-е изд. испр. и доп./ А.Я. Фридланд, Л.С. Ханамирова, И.А. Фридланд. – М.: ООО «Издательство Астрель», 2003. – 272 с.

2. Шафрин Ю.А. 1500 основных понятий, терминов и практических советов для пользователей персональным компьютером. – М.: Дрофа, 2001. – 272 с.

3. Первин Ю.А. Информатика дома и в школе. Книга для ученика. – СПб.: БХВ – Петербург, 2003. – 352 с.

4. Интернет сайт www.metod-kopilka.ru

5. Интернет сайт ru.wikipedia.org/wiki/троянские_программы

6. Интернет сайт www.viruslist.com/ru/analysis?pubid=204007644

7. Интернет сайт www.viruslist.com/ru/analysis?pubid=204007643

Приложение 1

Типовая архитектура системы выявления атак.

Приложение 2

www.ronl.ru

Исследовательская работа

На тему: «Киберпреступность. Троянский конь»

Выполнил: ученик 9 А класса

Мухтаруллин А.А.

Научный руководитель:

учитель информатики,

Шульц Н.Г.

г. Муравленко, 2009 г.

СОДЕРЖАНИЕ

Введение

Глава 1. Условия существования киберпреступлений.

1.1. Киберпреступность как бизнес.

1.2. Принципы реализации атак.

Глава 2. «Троянского конь» в современных киберпреступлениях.

2.1. Сущность и классификация троянских программ.

2.2. Основные тенденции развития троянских программ.

Заключение

Список использованной литературы

ВВЕДЕНИЕ

В наши дни большинство людей значительную часть своего времени проводят в Интернете. Этот виртуальный мир во многом отражает мир реальный: преступность, являющаяся, к сожалению, неотъемлемой частью социума, существует и в виртуальном мире. Растущий обмен информационными данными в Интернете и электронные платежи – это именно тот лакомый кусок, который более всего привлекает злоумышленников. Структура современной киберпреступности практически сформирована: уже существуют четко определённые взаимоотношения и бизнес-модели.

Криминальная деятельность всегда была зеркальным отражением легального бизнеса: образ финансиста-мафиози — первое, что приходит в голову. Однако современная киберпреступность – это не одна-две мафиозных организации во главе с предводителем. Скорее, это мир, состоящий из взаимодополняющих и взаимодействующих друг с другом групп.

Современная киберпреступность развивается так же, как и любой другой бизнес. Прибыльность, управление рисками, освоение новых рынков тоже являются важными составляющими этого бизнеса

Цель исследования: изучение вредоносных программ, с целью предотвращения их воздействия.

Для достижения поставленной цели, были выбраны следующие задачи:

Рассмотреть условия существования киберпреступности.

Изучить сущность и классификацию троянских программ.

Выявить и проанализировать наиболее опасные троянские программы.

Гипотеза: знание сущности и оказываемого вреда вредоносными программами, поможет уменьшить их воздействие.

Предмет исследования: компьютерная преступность.

Объект исследования: троянские программы.

При написании работы применялись монографический и аналитический методы исследования.

Информационной базой для исследования являются нормативные документы в области компьютерной вирусологии, учебная литература, периодические издания, Интернет.

Глава 1. Условия существования киберпреступлений

1.1 Киберпреступность как бизнес

Важнейшей критерием оценки любого бизнеса является прибыльность, и киберпреступность здесь не исключение. Киберпреступность невероятно прибыльна! Огромные суммы денег оказываются в карманах преступников в результате отдельных крупных афер, не говоря уже о небольших суммах, которые идут просто потоком. Например, только в 2007 году практически каждый месяц совершалось одно серьезное преступление с использованием современной вычислительной и электронной техники.

Январь 2007. Российские хакеры с помощью своих шведских «коллег» украли 800 000 ЕВРО из шведского банка Nordea

Февраль 2007. Бразильская полиция арестовала 41 хакера за использование троянской программы для кражи банковской информации, которая позволила им заработать 4,74 миллиона долларов.

Февраль 2007. В Турции арестованы 17 членов банды интернет-мошенников, которым удалось украсть почти 500 000 долларов

Февраль 2007. Арестован Ли Чжун, создатель вируса “Панда” (Panda burning Incense), нацеленного на кражу паролей к онлайн-играм и учетным записям систем интернет-пейджинга. Предполагается, что на продаже своей вредоносной программы он заработал около 13 000 долларов.

Март 2007. Пять граждан восточно-европейских государств посажены в тюрьму в Великобритании за мошенничество с кредитными картами, их добыча составила порядка 1,7 миллионов фунтов стерлингов.

Июнь 2007. В Италии арестованы 150 киберпреступников, которые забрасывали итальянских пользователей мошенническими сообщениями. Их доход составил почти 1,25 миллионов евро.

Июль 2007. По неподтвержденным данным российские киберворы, используя троянскую программу, похитили 500 000 долларов у турецких банков

Август 2007. Украинец Максим Ястремский, известный также как Maksik, задержан в Турции за кибермошенничество с использованием электронных систем и незаконное присвоение десятков миллионов долларов.

Сентябрь 2007. Грегори Копилофф (Gregory Kopiloff) обвинен властями США в краже персональных данных с помощью файлообменных сетей Limewire и Soulseek. Полученную информацию он использовал для реализации мошеннических схем и выручил на этом тысячи долларов.

Октябрь 2007. В США арестован Грег Кинг (Greg King) за участие в организации февральской DDoS-атаки на сайт Castle Cops. Его приговорили к десяти годам тюремного заключения и штрафу 250 000 долларов.

Ноябрь 2007. ФБР арестовало восемь человек в ходе второй части операции Operation Bot Roast по борьбе с ботсетями. По результатам операции была названа сумма экономического ущерба, составившая более 20 млн. долларов, и выявлено более миллиона компьютеров-жертв.

Декабрь 2007. Киберпреступники взломали компьютеры департамента энергетики Национальной лаборатории Оак Риджа (ORNL), Теннесси, США. По имеющимся данным атаке подверглись также Национальная лаборатория в Лос Аламосе и Национальная лаборатория Лоуренса в Ливерморе, Калифорния. Были украдены более 12 000 номеров карт социального страхования и дат рождения посетителей ONRL за период с 1999 до 2004. Этот инцидент – из ряда проблем национальной безопасности, поскольку демонстрирует незащищенность отдельной личности в случае кражи идентификационных данных и финансового мошенничества.

Эти случаи – лишь вершина айсберга: сами потерпевшие и правоохранительные органы потрудились привлечь к ним внимание общественности. Но чаще всего организации, подвергшиеся атаке, сами проводят расследование, или этим занимаются правоохранительные органы – но без огласки. Результаты практически никогда не обнародуются. В диаграмме, взятой из отчета Института защиты информации в компьютерных системах, приведены причины, по которым организации предпочитают не сообщать о случаях компьютерного вторжения.

1.2 Принципы реализации атак

У каждого поколения преступников свои инструменты. Современные киберпреступники выбрали своим оружием троянские программы, с помощью которых они строят ботнеты для кражи паролей и конфиденциальной информации, проводят DoS атаки и шифруют данные, чтобы затем шантажировать своих жертв. Характерной и опасной чертой сегодняшних вредоносных программ является то, что они стремятся сохранить свое присутствие на инфицированной машине. Для достижения этой цели киберпреступники используют различные технологии.

В настоящее время некоторые преступники предпочитают проводить отдельные атаки, нацеленные на конкретные организации. Само по себе написание специальной программы для одной целевой атаки – задача трудоемкая, но важно еще обеспечить этой программе работоспособность на зараженном компьютере в течение долгого времени. Однако уж если эти целевые атаки удается запустить, успех им практически обеспечен: киберпреступники не только компенсируют себе все затраты на разработку и запуск атаки, но и получают солидную прибыль.

Современные киберпреступники для получения желаемого результата должны правильно организовать два важных момента: доставку и обеспечение работоспособности программы.

Первый шаг любого киберпреступления – доставка и установка вредоносной программы. Преступники используют несколько технологий для достижения этой цели. Основные современные способы распространения вредоносных программ (так называемые векторы заражения) – это спам-рассылки и зараженные веб-страницы. Идеальным для преступников является компьютер-жертва, который имеет уязвимость. Уязвимость позволяет преступникам установить вредоносную программу, как только она доставлена со спам-рассылкой, или с помощью так называемых технологий drive by download при посещении пользователем инфицированных интернет-сайтов.

Следующая задача киберпреступников после доставки вредоносной программы – как можно дольше сохранить ее необнаруженной. Вирусописатели используют несколько технологий для того, чтобы увеличить «срок службы» каждой части вредоносной программы.

Первостепенная стратегическая задача, стоящая перед любым вирусописателем, – сделать свою вредоносную программу невидимой не только для того, чтобы успешно ее доставить, но и для того, чтобы она «выжила». Чем менее видима программа для систем антивирусных радаров раннего оповещения, тем дольше ее можно будет использовать для получения доступа к зараженным компьютерам и сбора информации. Стандартные технологии сокрытия программы на компьютере включают применение руткитов, блокирование системы извещений об ошибках и окон предупреждений, выдаваемых антивирусом, сокрытие увеличения размеров файлов, использование множества разнообразных упаковщиков.

Во избежание обнаружения вредоносных программ вирусописатели широко используют технологию умышленного запутывания. Полиморфизм – одна из таких технологий, он был популярен в 90-х годах, но затем фактически исчез. Сегодня вирусописатели вернулись к полиморфизму, но они редко предпринимают попытки изменять код на компьютерах жертв. Вместо этого применяется так называемый «серверный полиморфизм» — изменение кода на веб-серверах с включением в него «пустых» инструкций, изменяющихся с течением времени, что существенно затрудняет обнаружение новых вредоносных программ, размещенных на веб-сервере.

Глава 2. «Троянского конь» в современных киберпреступлениях

2.1 Сущность и классификация троянских программ

Троянская программа (также — троя́н, троя́нец, троя́нский конь, тро́й) — программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. По принципу распространения и действия троян не является вирусом, так как не способен распространяться саморазмножением.

Троянская программа запускается пользователем вручную или автоматически — программой или частью операционной системы, выполняемой на компьютере-жертве (как модуль или служебная программа). Для этого файл программы (его название, иконку программы) называют служебным именем, маскируют под другую программу (например, установки другой программы), файл другого типа или просто дают привлекательное для запуска название, иконку и т. п.

Схожие вредоносные и маскировочные функции также используются компьютерными вирусами, но в отличие от них, троянские программы не умеют распространяться самостоятельно. Вместе с тем, троянская программа может быть модулем вируса.

Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Backdoor — троянские утилиты удаленного администрирования

Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д.

Trojan-PSW — воровство паролей

При запуске PSW-троянцы ищут сиcтемные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам.

Trojan-Clicker — интернет-кликеры

Семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам.

Trojan-Downloader — доставка прочих вредоносных программ

Троянские программы этого класса предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки «троянцев» или рекламных систем.

Trojan-Dropper — инсталляторы прочих вредоносных программ

В результате использования программ данного класса хакеры достигают двух целей: скрытная инсталляция троянских программ и/или вирусов; защита от антивирусных программ, поскольку не все из них в состоянии проверить все компоненты внутри файлов этого типа.

Trojan-Proxy — троянские прокси-сервера

Семейство троянских программ, скрытно осуществляющих анонимный доступ к различным интернет-ресурсам. Обычно используются для рассылки спама.

Trojan-Spy — шпионские программы

Данные троянцы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику.

Trojan-Notifier — оповещение об успешной атаке

Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере.

2.2 Основные тенденции развития троянских программ

В программах, относящихся к классу троянских, на сегодняшний день можно выделить следующие основные тенденции:

Значительный рост числа программ-шпионов, крадущих конфиденциальную банковскую информацию. Новые варианты подобных программ появляются десятками за неделю и отличаются большим разнообразием и принципами работы. Некоторые из них ограничиваются простым сбором всех вводимых с клавиатуры данных и отправкой их по электронной почте злоумышленнику. Наиболее мощные могут предоставлять автору полный контроль над зараженной машиной, отсылать мегабайты собранных данных на удаленные сервера, получать оттуда команды для дальнейшей работы.

Стремление к получению тотального контроля над зараженными компьютерами. Это выражается в объединении их в зомби-сети, управляемые из единого центра.

Использование зараженных машин для рассылки через них спама или организации атак.

Отдельного рассмотрения требуют такие классы программ, как Trojan-Dropper и Trojan-Downloader. Конечные цели у них абсолютно идентичны — установка на компьютер другой вредоносной программы, которая может быть как червем, так и «троянцем». Отличается только принцип их действия. «Дропперы» могут содержать в себе уже известную вредоносную программу или наоборот — устанавливать новую ее версию. Также «дропперы» могут устанавливать не одну, а сразу несколько вредоносных программ, принципиально отличающихся по поведению и даже написанных разными людьми.

Оба эти класса вредоносных программ используются для установки на компьютеры не только троянских программ, но и различных рекламных (advware) или порнографических (pornware) программ.

По итогам работы антивирусных служб в 2008 году зафиксировано 23 680 646 атак на российских пользователей, которые были успешно отражены.

Таблица 1.

Рейтинг троянских программ в 2008 году

| № п/п | Название | Количество | Процент |

| 1 | Heur.Trojan.Generic | 248857 | 7,08% |

| 2 | Trojan-Downloader.Win32.Small.aacq | 228539 | 6,50% |

| 3 | Trojan-Clicker.HTML.IFrame.wq | 177247 | 5,04% |

| 4 | Trojan-Downloader.SWF.Small.ev | 135035 | 3,84% |

| 5 | Trojan-Clicker.HTML.IFrame.yo | 121693 | 3,46% |

| 6 | Trojan-Downloader.HTML.IFrame.wf | 107093 | 3,05% |

| 7 | Trojan-Downloader.Win32.Small.abst | 78014 | 2,22% |

| 8 | Trojan-Downloader.JS.Agent.dau | 73777 | 2,10% |

| 9 | Trojan-Downloader.JS.IstBar.cx | 68078 | 1,94% |

| 10 | Trojan-GameThief.Win32.Magania.gen | 66136 | 1,88% |

| 11 | Trojan-Downloader.JS.Iframe.yv | 62334 | 1,77% |

| 12 | Trojan.HTML.Agent.ai | 60461 | 1,72% |

| 13 | Trojan-Downloader.JS.Agent.czf | 41995 | 1,20% |

Наиболее распространенной и активной вредоносной программой 2008 года является Trojan-Downloader.Win32.Small.aacq.

По итогам работы антивирусных служб в январе 2009 года мы сформировали главную вирусную двадцатку.

В этой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы на компьютерах пользователей.

Таблица 2.

Рейтинг вредоносных программ в январе 2009 года.

| Позиция | Изменение позиции | Вредоносная программа |

| 1 | Virus.Win32.Sality.aa | |

| 2 | Packed.Win32.Krap.b | |

| 3 | 1 | Worm.Win32.AutoRun.dui |

| 4 | -1 | Trojan-Downloader.Win32.VB.eql |

| 5 | 3 | Trojan.Win32.Autoit.ci |

| 6 | Trojan-Downloader.WMA.GetCodec.c | |

| 7 | 2 | Packed.Win32.Black.a |

| 8 | -1 | Virus.Win32.Alman.b |

| 9 | 5 | Trojan.Win32.Obfuscated.gen |

| 10 | 10 | Trojan-Downloader.WMA.GetCodec.r |

| 11 | новинка | Exploit.JS.Agent.aak |

| 12 | -1 | Worm.Win32.Mabezat.b |

| 13 | -3 | Worm.Win32.AutoIt.ar |

| 14 | 1 | Email-Worm.Win32.Brontok.q |

| 15 | новинка | Virus.Win32.Sality.z |

| 16 | новинка | Net-Worm.Win32.Kido.ih |

| 17 | появление вновь | Trojan-Downloader.WMA.Wimad.n |

| 18 | -2 | Virus.Win32.VB.bu |

| 19 | -2 | Trojan.Win32.Agent.abt |

| 20 | новинка | Worm.Win32.AutoRun.vnq |

Появившиеся в декабрьском рейтинге Trojan.HTML.Agent.ai и Trojan-Downloader.JS.Agent.czm в этом месяце нашли себе замену в виде Exploit.JS.Agent.aak. Исчезнувшего из рейтинга червя AutoRun.eee заменяет теперь Worm.Win32.AutoRun.vnq. Это вполне закономерно, так как частые смены модификаций характерны для этих классов зловредных программ.

Выбывший из рейтинга в ноябре Trojan-Downloader.WMA.Wimad.n вернулся в игру. Таким образом, в рейтинге мы имеем сразу три нестандартных загрузчика, что свидетельствует о массовом распространении такого типа троянских программ и доверии пользователей файлам мультимедиа. Более того, схема распространения зловредных программ с использованием мультимедийных загрузчиков оказалась весьма эффективной. Это подтверждается скачком Trojan-Downloader.WMA.GetCodec.r сразу на 10 пунктов вверх.

ЗАКЛЮЧЕНИЕ

Скорее всего, мировой финансовый кризис никак не затронет игровую индустрию, и в 2009 году развитие игровых миров продолжится.

Атаки злоумышленников становятся все масштабнее и изощреннее. А действия игроков способствуют росту черного рынка виртуальных ценностей, на чем зарабатывают деньги хакеры и вирусописатели.

«Троянский конь» является наиболее опасной из всех вредоносных программ, поскольку:

Во-первых, кризис заставляет интернет-пользователей более нервно реагировать на любые события, связанные с платежными системами, онлайн-банкингом, электронными деньгами. В период, когда банки разоряются, меняют владельцев или испытывают проблемы с выплатами, появляется много новых возможностей для атак на пользователей.

Во-вторых, учитывая, что современные вредоносные программы требуют все больше ресурсов для их разработки, распространения и использования, для множества злоумышленников на первый план выходят более простые, дешевые и грубые методы атак. Троянские программы могут стать для киберпреступников одним из наиболее привлекательных решений.

Для того чтобы справиться с киберпреступностью, необходимо создавать и внедрять защитные стратегии. На самом деле программное обеспечение для борьбы с вредоносными программами и стратегии по управлению рисками важны на всех уровнях.

По моему мнению помимо соответствующих стратегий защиты успешная борьба с киберпреступностью требует совместных усилий. Должен действовать интернет-Интерпол, должна вестись постоянная разъяснительная работа, подобная той, которая ведется по поводу необходимости использовать ремни безопасности в автомобиле. Должны существовать правила, соблюдение которых будет обязательно при нахождении в интернете. Эти же правила должны поддерживать действия правоохранительных органов. Как и в случае с ремнями безопасности, требуется длительная и упорная воспитательная работа для того, чтобы пользователи осознали необходимость таких мер.

РЕКОМЕНДАЦИИ

Результаты данного исследования могут стать полезными всем пользователям персональных компьютеров, заботящихся о сохранности своих документов и об информационной безопасности.

Также их можно применить на уроках информатики, для ознакомления учеников с вредоносными программами. Важно еще со школы осознавать наносимый вред киберпреступлениями.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Фридланд А.Я. Информатика и компьютерные технологии: Основные термины: Толков. Слов.: Более 1000 базовых понятий и терминов. – 3-е изд. испр. и доп./ А.Я. Фридланд, Л.С. Ханамирова, И.А. Фридланд. – М.: ООО «Издательство Астрель», 2003. – 272 с.

2. Шафрин Ю.А. 1500 основных понятий, терминов и практических советов для пользователей персональным компьютером. – М.: Дрофа, 2001. – 272 с.

3. Первин Ю.А. Информатика дома и в школе. Книга для ученика. – СПб.: БХВ – Петербург, 2003. – 352 с.

4. Интернет сайт www.metod-kopilka.ru

5. Интернет сайт ru.wikipedia.org/wiki/троянские_программы

6. Интернет сайт www.viruslist.com/ru/analysis?pubid=204007644

7. Интернет сайт www.viruslist.com/ru/analysis?pubid=204007643

Приложение 1

Типовая архитектура системы выявления атак.

Приложение 2

www.ronl.ru

Тема: Понятие и виды киберпреступности. Личность киберпреступника

В многочисленных научных исследованиях предпринимаются попытки определить термин «киберпреступность». При этом составители национального законодательства стран, похоже, не ставят перед собой задачу дать четкое определение этого понятия. Из практически 200 актов национального законодательства, указанных странами в ответах на вопросник данного исследования, менее чем в пяти процентах случаев термин «киберпреступность» присутствовал в названии или содержании правовых норм. Вместо этого в законодательстве чаше употребляется термин «компьютерные преступления», «электронные средства связи», «информационные технологии» или «преступления в сфере высоких технологий». На практике многие из этих законодательных актов определяют преступления, которые включены в понятие киберпреступности, например несанкционированный доступ к компьютерным системам или воздействие на компьютерные системы или данные. В тех случаях, когда в национальном законодательстве слово «киберпреступность» все же присутствовало в названии законодательных актов или разделов (например, Закон о киберпреступности), в разделе, в котором давались определения, редко присутствовало определение термина «киберпреступность». Если же правовое определение термина «киберпреступность» и закреплено в законодательстве, как правило, оно просто представляет собой отсылку «преступления, определенные в настоящем Законе».

Что касается международных или региональных правовых документов, то лишь немногие из них предлагают определение киберпреступности. Например, ни в Конвенции Совета Европы о компьютерных преступлениях, ни в Конвенции Лиги арабских государств, ни в проекте Конвенции Африканского союза нет определения термина «киберпреступность» для целей этих документов. В Соглашении Содружества Независимых Государств не используется термин «киберпреступность», а дается определение «преступления в сфере компьютерной информации», которое представляет собой «уголовно наказуемое деяние, предметом посягательства которого является компьютерная информация». Аналогичным образом в Соглашении между правительствами государств — членов Шанхайской организации сотрудничества понятие «информационная преступность определяется как «использование информационных ресурсов и (или) воздействие на них в информационном пространстве в противоправных целях».

Подходы к определению понятия, применяемые в национальных, международных и региональных правовых документах, послужили основой для принятого в целях настоящего исследования подхода. В настоящем исследовании не ставится задача определения термина «киберпреступность» как такового, а устанавливается перечень или набор деяний, которые могут составлять киберпреступность. Это позволяет сосредоточить внимание на тщательном описании точных действий, которые подлежат криминализации. Слово «киберпреступность» как таковое, возможно, лучше не рассматривать как правовой термин.

Полезно также проанализировать и определение связанных с киберпреступностью понятий, таких как «компьютер», «компьютерная система», «данные» и «информация». Их значение крайне важно для понимания объектов и (или) охраняемых законных интересов, которых касаются законы в области киберпреступности. Анализ международных и региональных правовых документов позволил выявить два основных подхода: а) использование терминологии на базе понятий «компьютерные данные или системы»; и б) использование терминологии на базе понятий «информационные данные или системы».

В Конвенции Совета Европы о компьютерных преступлениях и Типовом законе Содружества используются термины «компьютерная система» и «компьютерные данные». В проекте Конвенции Африканского союза используются термины «компьютерная система» и «компьютерные данные». Решение ЕС об атаках на информационные системы содержит термины «информационная система» и «компьютерные данные». В Конвенции Лиги арабских государств используются термины «информационная система» и «данные», а в Соглашении Содружества Независимых Государств — термин «компьютерная информация».

При этом анализ элементов определений показывает, что эти термины могут, в целом, считаться взаимозаменяемыми.

Например, основным элементом правового определения «компьютера», «компьютерной системы» или «информационной системы» является то, что такое устройство должно «быть в состоянии обрабатывать компьютерные данные или информацию». В некоторых случаях указывается, что обработка должна осуществляться «автоматически», или «с высокой скоростью», или «в соответствии с программой». В некоторых случаях дается более широкое определение, которое охватывает устройства, хранящие или передающие и принимающие компьютерные данные или информацию. Иногда в определение включаются и компьютерные данные, обрабатываемые системой. Если термин «компьютерная система» или «информационная система» не включает данные, хранящиеся в системе или на других носителях, это понятие нередко рассматривается отдельно в материальных положениях документа.

Международные и региональные правовые документы в основном содержат нейтральные с точки зрения технологий формулировки. Они не определяют перечень устройств, которые могут считаться компьютерной или информационной системой. В большинстве случаев такой подход считается оптимальной практикой, коль скоро он позволяет снизить риск того, что новые технологии не попадут под действие правовых норм, в связи с чем потребуется постоянная доработка законодательства. Опираясь на основополагающее понятие обработки компьютерных данных или информации, можно утверждать, что правовые нормы, как правило, применимы к таким устройствам, как центральные процессоры и серверы, настольные персональные компьютеры, портативные компьютеры, смартфоны, планшеты и бортовые компьютеры, установленные на транспортных средствах и машинном оборудовании, а также к мультимедийным устройствам, таким как принтеры, МРЗ-плееры, цифровые фотоаппараты и игровые автоматы. Исходя из понятия «обработка компьютерных данных или информации», вполне можно утверждать, что это определение охватывает любые устройства, такие как беспроводной или проводной маршрутизатор, который подключен к Интернету. Строго говоря, носители данных, такие как жесткие диски, карты памяти USB или флэш-карты, могут являться, а могут и не являться частью «компьютерной системы» или «информационной системы». Но если они не являются ее частью, соответствующие правовые нормы все же могут определять их в качестве соответствующих объектов.

По мере перехода к «Интернету вещей» и развития нанокомпью-терных технологий в мире может потребоваться более полное описание таких понятий, как «компьютерная система» или «информационная система», которое охватывало бы более широкий круг устройств. При этом в принципе основное понятие «автоматическая обработка информации» может оказаться достаточно гибким, чтобы охватить, например, встроенные в бытовые приборы интеллектуальные микросхемы мониторинга и контроля с применением технологий NFC и IР-подключения.

«Компьютерные данные» или «компьютерная информация» обычно определяются как «отображение фактов, информации или понятий в форме, пригодной для распознания, обработки или хранения с помощью компьютера». В некоторых случаях уточняется, что сюда относятся и компьютерные программы. В остальных случаях этот аспект не уточняется. Вполне возможно, что разница между формулировкой «в распознаваемой компьютером форме» и «в форме, пригодной для распознания, обработки или хранения с помощью компьютерной системы (или информационной системы)» носит чисто семантический характер. На практике к компьютерным данным или информации могут относиться и данные или информация, хранящиеся на физических носителях данных (таких как жесткие диски, карты памяти USB или флэш-карты), данные или информация, хранящиеся в памяти компьютерной системы или информационной системы, передаваемые данные или информация (через беспроводную, оптическую или радиосвязь) и физическое изображение данных или информации, например в печатной форме или на экране устройства.

Несмотря на существование разных подходов к терминологии, в данном исследовании используются термины «компьютерная система» и «компьютерные данные», которые трактуются как эквиваленты терминов «информационная система» и «компьютерная информация».

В то время как единое определение термина «киберпреступность» сформулировать невозможно, возникает вопрос, можно ли вместо перечня отдельных киберпреступлений (или в дополнение к нему) в общих чертах определить цели, характеристики или способы совершения таких преступлений. Как отмечалось выше, один пример такого подхода можно обнаружить в Соглашении Содружества Независимых Государств, где «преступление в сфере компьютерной информации» описывается как «уголовно наказуемое деяние, предметом посягательства которого является компьютерная информация». В Соглашении Шанхайской организации сотрудничества «информационная преступность» определяется (в более широком плане) как «использование информационных ресурсов и (или) воздействие на них в информационном пространстве в противоправных целях». В Конвенции Совета Европы о компьютерных преступлениях применяется классификация деяний по следующим общим группам (хотя их названия не определены как термины): «преступления против конфиденциальности, целостности и доступности компьютерных данных или систем», «правонарушения, связанные с использованием компьютерных средств», и «правонарушения, связанные с содержанием компьютерных данных». В проекте Конвенции Африканского союза также использованы названия посвященных криминализации глав, которые проводят различие между «правонарушениями, характерными исключительно для информационно-коммуникационных технологий», и «адаптацией отдельных правонарушений под информационно-компьютерные технологии».

Данные подходы показывают, что для описания киберпреступле-ний можно использовать ряд общих характеристик. Например, можно сосредоточить внимание на объекте преступления, т. е. на лице, предмете или ценности, против которых совершается преступление. Такой подход прослеживается в Соглашении Содружества Независимых Государств (где объектом преступления выступает компьютерная информация), а также в подразделе 1 главы Конвенции Совета Европы о компьютерных преступлениях, посвященной материальному уголовному праву (где объектами преступления выступают компьютерные данные или компьютерные системы). Второй подход состоит в определении того, являются ли компьютерные системы или информационные системы неотъемлемой частью способа совершения преступления. Данный подход также прослеживается в подразделах 2, 3 и 4 главы Конвенции Совета Европы о компьютерных преступлениях, посвященной материальному уголовному праву, а также в Соглашении Шанхайской организации сотрудничества.

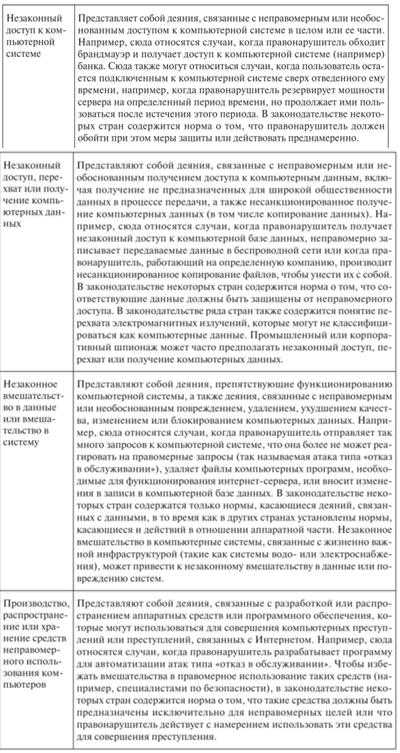

Деяния, направленные против конфиденциальности, целостности и доступности компьютерных данных или систем

В качестве объекта преступлений, составляющих основу киберпреступности, выступают компьютерная система или компьютерные данные. К базовым киберпреступлениям относятся незаконный доступ, перехват, получение или вмешательство в компьютерную систему или данные. Эти преступления могут совершаться самыми разными способами. Незаконный доступ к компьютерной системе, например, может включать в себя незаконное использование раскрытого пароля или удаленного доступа с использованием программного обеспечения для компьютерного вторжения. В последнем случае может также идти речь о вмешательстве в компьютерные данные и (или) компьютерную систему. Таким образом, отдельные деяния могут включать в себя частично пересекающиеся разные виды преступлений. К первой категории также относятся преступления, связанные со средствами, которые могут использоваться для осуществления деяния против компьютерных систем или данных. И наконец, к этой категории относятся преступления, связанные с ненадлежащим обращением с компьютерными данными при нарушении установленных требований.

Деяния, направленные против конфиденциальности, целостности и доступности компьютерных данных и систем

Деяния, предполагающие использование компьютера в целях извлечения личной или финансовой прибыли или причинения личного или финансового вреда

Ко второй категории отнесены деяния, в случае которых использование компьютерной системы является частью способа совершения преступления. Объекты таких преступлений могут быть самыми разными. В случае компьютерного мошенничества объектом может считаться имущество, ставшее предметом посягательства. В случае компьютерных преступлений, касающихся авторских прав или товарных знаков, объектом преступления могут считаться охраняемые права интеллектуальной собственности. В случае деяний, предполагающих использование компьютера в целях причинения личного вреда, таких как использование компьютерной системы в целях домогательства, преследования, запугивания или угроз человеку или груминга ребенка, объектом преступления можно считать лицо, ставшее предметом посягательства.

Сложность классификации деяний, предполагающих использование компьютера, состоит в том, что возникает риск расширения этой категории за счет большого числа преступлений, которые относились бы не к киберпреступлениям, если бы были совершены без использования или помощи компьютерной системы. Вопрос о том, следует ли относить такие преступные деяния к киберпреступлениям, в некоторой степени остается открытым. В некоторых международных и региональных документах перечень деяний, предполагающих использование компьютера, ограничивается относительно небольшим числом таких преступлений, однако в некоторых документах круг таких деяний может расширяться. Например, Конвенция Совета Европы о компьютерных преступлениях из всей этой категории включает только подлог с использованием компьютерных технологий и мошенничество с использованием компьютерных технологий. В то же время в Типовом законе Лиги арабских государств содержатся положения уголовного права, касающиеся использования компьютерной системы для целей подлога, угрозы, шантажа, присвоения движимого имущества или прав на недвижимое имущество за счет мошеннического использования имени, незаконного получения номеров или реквизитов кредитной карты, незаконного пользования услугами связи, создания (Интернет) сайта в целях торговли людьми, наркотическими препаратами или психотропными веществами и перевода денежных средств, полученных незаконным путем, или сокрытия их незаконного происхождения.

Еще один вид деяний, который может входить в эту категорию (и в отличие от рассмотренных выше деяний является исключительно киберпреступлением), — это распространение или контроль распространения спама. Хотя распространение спама запрещено всеми поставщиками услуг доступа в Интернет, не все страны признают это уголовно наказуемым правонарушением.

Деяния, связанные с содержанием компьютерных данных

К данной категории киберпреступлений относятся деяния, связанные с содержанием компьютерных данных (текстов, изображений, звукозаписей и отображений, передаваемых или хранимых в компьютерных системах, включая Интернет). Объектом преступления в случае деяний, связанных с содержанием компьютерных данных, нередко является лицо, идентифицируемая группа лиц или общепризнанная ценность или убеждение. Как и в случае второй категории, такие деяния в принципе могут совершаться и с использованием, и без использования компьютерных систем. Тем не менее во многих международных и региональных документах по вопросам киберпреступности содержатся специальные положения, касающиеся содержания компьютерных данных. Одним из аргументов в пользу включения деяний, связанных с содержанием компьютерных данных, в термин «киберпреступность» является тот факт, что компьютерные системы, включая Интернет, фундаментальным образом изменили масштабы распространения информации и охват аудитории.