31.01.2015: Пессимизация. Что это такое и как избежать?

28.01.2015: 5 инструментов продвижения, которые больше не работают

26.01.2015: Простой способ прогнозировать посещаемость сайта

23.01.2015: Что такое верстка сайта и ее виды

21.01.2015: Объем контента сайта и его влияние на позиции в поисковой выдаче

Все публикации >>>

Последние комментарииВсе комментарии >>>

xbb.uz

13.03.2018

В российском Минобороны заявили, что готовы принять ответные меры в случае, если Соединенные Штаты атакуют Дамаск или представят угрозу для...

10.04.2018

Как сообщает израильский 10 канал со ссылкой на высокопоставленные источники, президент США Дональд Трамп решил атаковать Сирию. По его словам, к...

09.04.2018

В ночь на 9 апреля (с 3:25 по 3:53 по мск) в Сирии атаковали авиабазу Тифор (Т4), расположенную между Пальмирой и Хомсом. В первые часы сирийские СМИ...

10.04.2018

Президент США Дональд Трамп заявил, что в течение двух дней примет решение, наносить ли удар по Сирии, и что у Америки есть множество «военных...

29.03.2018

Посол США в России Джон Хантсман в интервью РБК подтвердил, что арест российских активов в Соединённых Штатах из-за «дела Скрипаля» возможен. «...

10.04.2018

Авианосная группа ВМС США во главе с авианосцем «Harry S. Truman» отправилась 10 апреля 2018 года с военно-морской базы в Норфолке, штат Вирджиния...

13.03.2018

Как заявила постпред США при ООН Никки Хейли, американские силы готовы к новым действиям в Сирии. Предупреждение она отнесла к странам, которые «...

28.03.2018

Русскоязычные пользователи Твиттера высказались в большинстве за закрытие диппредставительства США в Санкт-Петербурге (47% респондентов). 35% за...

08.04.2018

Как пишет издание Axios со ссылкой на свои источники, глава аппарата Белого дома Джон Келли пригрозил подать в отставку в конце марта. По данным СМИ...

08.04.2018

В воскресном интервью телеканалу ABC помощник американского президента по вопросам внутренней безопасности Том Боссерт не исключил, что Вашингтон...

03.04.2018

США, поддерживающие курдские формирования Сирийских демократических сил, создают две базы в Манбидже, сообщает турецкое агентство Anadolu. Одна из...

12.04.2018

Номинированный Дональдом Трампом на пост госсекретаря США Майк Помпео заявил в четверг, что военные США убили «пару сотен» русских в Сирии - как...

www.geopolitica.ru

Как не стать жертвой компьютерных злоумышленников.

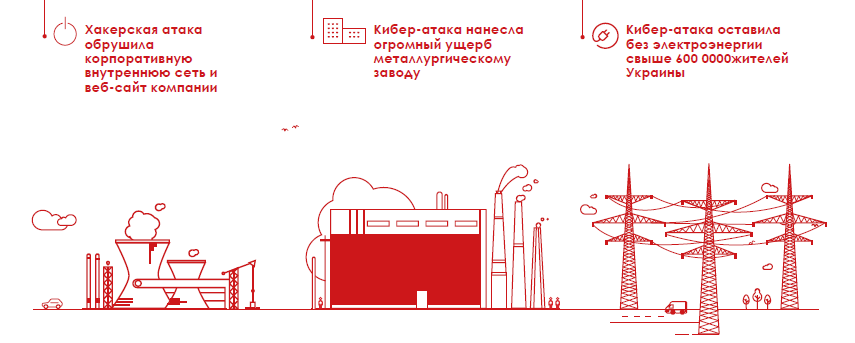

В XXI веке кибератаки становятся все более ощутимой, мощной угрозой безопасности не только отдельных компаний, пользователей или интернет-ресурсов, но и государств. Они могут вывести из строя отдельные объекты инфраструктуры, дестабилизировать работу целых систем. Все больше развитых стран стремятся защититься от нее путем создания особых подразделений, действующих в составе спецслужб.

Самые громкие кибератаки последних 7 лет описал доктор университета в Джорджтауне (США) Тавиш Вайдя: он специализируется на программировании систем управления и защиты цифровых систем, в том числе от кибер-угроз.

В 2009 году под прицелом китайских киберзлоумышленников оказались крупнейшие американские интернет-гиганты, по большей части Google. Серия атак была инициирована определенными структурами, близкими к Народной освободительной армии Китая.

Цель кибер-вторжения тогда заключалась в получении доступа к исходным кодам ПО компаний. Злоумышленников также интересовала информация о китайских диссидентах. Боле того, опасность атаки заключалась в возможности поиска уязвимостей в продуктах, которые еще не вышли, для планирования новых нападений.

За полгода операции «Аврора» пострадали Juniper Networks Rackspace, Northrop Grumman, Adobe Systems, Morgan Stanley, Yahoo, Google.

Летом 2009 года и без того сложная политическая ситуация между Республикой Корея и КНДР еще больше обострилась. Причиной тому послужила кибератака на правительственные, банковские и новостные сайты Республики Корея.

Тогда нападению подверглось более 20-ти сайтов президента страны, парламента, ведущих СМИ, Министерства обороны и крупнейших банков.

Нападение предполагало единовременное направление большого количества запросов, в результате чего те рухнули. По мнению американских спецслужб, столь мощная и организованная атака стала возможной благодаря использованию сети частных ПК, зараженных особым вирусом.

В 2009 году были атакованы дипломатические и международные организации в более чем 100 странах, источник — крупнейшая из выявленных шпионских сетей. Тогда зараженный компьютер оказался в одной из штаб-квартир изгнанного тибетского правительства, а четыре управляющих сервера располагались в Китайских провинциях и США.

Целью атак стало получение секретной информации и шпионаж. К взлому компьютеров злоумышленники подходили очень избирательно, ориентируясь исключительно на ключевые межгосударственные и неправительственные организации. В первую очередь были вскрыты почтовые ящики Далай-Ламы.

Хакеры получили доступ не только к переписке и секретным документам, но также могли записывать данные с камер видеонаблюдения и микрофонов в режиме online.

Заражение большинства компьютеров происходило посредством электронных писем. Они приходили с адресов людей, которым доверяли получатели. Для особенно важных целей, хакеры даже копировали стиль изложения информации человека, которому мог доверять адресат. К письму прикреплялся зараженный файл, чаще всего в формате Adobe Acrobat или Microsoft Word.

В 2010 году крупнейшая кибер-атака начала века, получившая название «Stuxnet», была инициирована спецслужбами Израиля и США. Правда эта версия пока до сих пор не получила официальных подтверждений, ее выдвинуло авторитетное издание New York Times. Поданным его сотрудников атака должна была саботировать иранскую ядерную программу. Тогда вирус Stuxnet поразил более 60% компьютеров Ирана, параллельно захватив около 20% машин в Индонезии и 10% компьютеров в Индии, не считая других европейских и азиатских стран.

Нападение положило начало масштабной информационной войне против иранской ядерной программы. Тогда стало понятно, что Stuxnet — это мощная компьютерная программа, разработанная с целью проникновения в удаленные системы для их полного контроля. Вирус нового поколения, функционирующий по принципу «запустить и забыть», жертвой которого мог стать любой объект в киберпространстве. Гениальность Stuxnet заключалась не только в возможности поразить любой компьютер, даже не подключенный к всемирной паутине, но и перепрограммировании его целей.

В результате этой кибератаки были скомпрометированы более 80 млн. клиентских счетов. В 2014 году в результате утечки данных банк JP Morgan Chase понес серьезный ущерб, а его авторитет оказался на грани катастрофы. Злоумышленников интересовала информация, имеющая отношение к маркетинговым услугам банка. Их атаке подверглось 90 серверов на которых хранилась информация о клиентах. Период каждого взлома был довольно коротким — не более часа, причем первый из них, как впоследствии установило следствие, выполнился с персонального компьютера одного из сотрудников банка.

Позднее спецслужбы США арестовали трех подозреваемых — граждан Израиля. Им предъявили обвинение по десяткам пунктов, включая мошенничество для получения прибыли незаконным путем, отмывание денег, взлом компьютерных систем.

Данные, которые удалось раздобыть, хакеры использовали в личных целях: для игры на бирже, в результате чего им удалось обогатиться на десятки миллионов долларов.

2015 год оказался одним из самых «богатых» на кибер-атаки. В результате одной из них, под названием Carbanak, пострадало более 100 финансовых учреждений в США, в каждом из которых не досчитались от 1,5 до 10 миллионов долларов.

Добрались хакеры и до крупнейшего ресурса по подбору партнера для супружеской измены, получив полный доступ к данным всех пользователей.

Летом 2015 года атаке подверглось управление кадров США, в результате чего злоумышленники похитили данные более 20 миллионов человек, включая американских военнослужащих и госслужащих.

О способах защиты от DDoS-атак написано немало. Однако киберзлоумышленники с каждым годом становятся все более изощренными в способах и методах «вредительства». Противостоять им сложно. Как видим от атак не застрахованы даже, казалось бы, наиболее защищенные инстанции.

Если у вас есть бизнес, обратитесь за помощью в компанию, которая специализируется на обнаружении вредоносных программ, подозрительного обмена данных и атакующих действий.

В случае защиты персонального компьютера достаточно позаботиться об установке актуального антивируса.

Позаботьтесь о защите от вирусов на флеш-носителях, отключив их автоматический запуск в реестре Windows.

Защититься от скриптов во время вебсерфинга можно, пользуясь одним из наиболее защищенных браузеров, например, Chrome или Firefox. Для достижения наивысшего уровня защиты необходимо запретить браузеру выполнять скрипты и другие виды потенциально опасного программного обеспечения.

«Гуляя» по просторам интернета, не стоит кликать на сомнительную рекламу и привлекательные кнопки с заманчивыми предложениями. Не открывайте письма от посторонних людей, не отправляйте СМС и не звоните по сомнительным номерам телефонов, даже если в сопроводительной информации вам предлагают здесь и сейчас получить миллион долларов.

Не кликайте по ссылкам, которые вызывают подозрение. Если хотите перейти на сайт, введите его название вручную в отдельно открытом окне. Во всех популярных на сегодня браузерах по умолчанию предусмотрена защита от фишинга: если ресурс является таковым, система предупредит об этом.

И не забывайте регулярно обновлять ОС. Это позволит своевременно устранить уязвимости и защититься от разного рода кибер-вторжений.

Не так давно специалисты Лаборатории Касперского провели анализ кибер-нападений, зафиксированных с начала этого года. В результате им удалось выяснить, что их длительность становится меньше, в тот время как интенсивность и сложность растет.

С начала года продолжительность более 70% «нападений» не превышала четырех часов. Самая длительная из них продолжалась чуть более недели, а в конце минувшего года — почти 14 дней. Показательным, по мнению аналитиков Лаборатории, является факт увеличения суммарного количества атак на один ресурс. В 2016 году их было чуть больше 30-ти, в то время как годом ранее – 24.

Также удалось выяснить, что атаки усложнились, стали более целевыми и теперь в большей степени ориентированы на приложения. Например, все чаще хакеры пытаются вывести из строя сайты, функционирующие на базе WordPress, используя технологию Pingback. Она приводит к перегрузке сайта-оригинала большим количеством запросов, в результате чего тот обрушается.

По итогам первых трех месяцев этого года РФ вошла в ТОП стран, интернет-ресурсы которых подвергаются кибер-нападениям наиболее часто. В лидерах по DDoS-атакам значатся Китай, Республика Корея и США.

Ломать — не строить: профессия «Веб-разработчик».

geekbrains.ru

31.01.2015: Пессимизация. Что это такое и как избежать?

28.01.2015: 5 инструментов продвижения, которые больше не работают

26.01.2015: Простой способ прогнозировать посещаемость сайта

23.01.2015: Что такое верстка сайта и ее виды

21.01.2015: Объем контента сайта и его влияние на позиции в поисковой выдаче

Все публикации >>>

Последние комментарииВсе комментарии >>>

xbb.uz

В феврале 2017 года TAdviser и Sec-Consult составили следующую классификацию моделей кибератак.

Проблемы безопасности в слое 2 модели OSI. Модель атаки:

Проблемы безопасности в слое 3, 4 and 5 модели OSI. Модель атаки:

Проблемы безопасности, связанные с конфигурацией файервола. Модель атаки:

Возможно применение известных багов программного обеспечения, несмотря на то что патч уже имеется

Модель атаки:

Данный класс включает в себя ошибки конфигурации, которые могут быть использованы злоумышленниками, в отношении всех типов серверного программного обеспечения.

Модель атаки:

Веб-приложение не имеет достаточных средств аутентификации для защиты своих ресурсов.

Модель атаки:

Неавторизованный или непривилегированный пользователь может получить доступ к ресурсам, которые защищены или должны быть защищены.

Модель атаки:

Злоумышленник может нарушить бизнес-правила приложения

Модель атаки:

Злоумышленник может собирать информацию о внутренних данных приложения или серверном окружении

Модель атаки:

Этот класс уязвимостей относится к Интернету. В него входят атаки, нацеленные на веб-браузер.

Модель атаки:

Приложение передает введенные параметры в базу данных, в API (программные интерфейсы) операционной системы или в другие интерпретаторы без надлежащей проверки данных.

Модель атаки:

Переменные состояния или сессии инициализируются и применяются неверно.

Модель атаки:

Злоумышленник может манипулировать доверенными данными и внутренними данными приложения.

Модель атаки:

Приложение имеет небезопасную по своей сути функциональность.

Модель атаки:

Использование небезопасных алгоритмов позволяет скомпрометировать уязвимые данные.

Модель атаки:

Служба может быть выведена злоумышленником из строя.

Модель атаки:

Современная безопасность не имеет границ

Современная безопасность не имеет границ

В начале апреля 2018 года стало известно о хакерских атаках на четыре американские газовые компании. В результате кибернападения некоторые ИТ-системы на несколько дней были остановлены в целях безопасности.

Неизвестные киберпреступники напали на Boardwalk Pipeline Partners, Eastern Shore Natural Gas, Oneok и Energy Transfer, которые занимаются обслуживанием газопроводов. Атаки были совершены в конце марта.

В компании Oneok, которая управляет газовыми магистралями в пермском нефтегазоносном бассейне в Техасе и Скалистых горах (западная часть Северной Америки), заявили, что в качестве меры предосторожности было принято решение отключить компьютерную систему после того, как подрядчик стал «очевидной целью для кибератаки».

Четыре газопроводные компании в США атаковали хакеры. ИТ-системы остановлены

Четыре газопроводные компании в США атаковали хакеры. ИТ-системы остановлены Oneok не уточнила, работа какой системы была заморожена. В Energy Transfer рассказали, что компания отключила платформу для обмена данными (EDI; через нее передают заказы на поставку, счета-фактуры и т. п.) с клиентами, которую разработала дочерняя Energy Services Group для ускорения передачи документов и сокращения расходов.

| Эта ситуация не повлияла на нашу деятельность. В период отключения мы вручную выполняем все плановые операции, — заявила агентству Bloomberg пресс-секретарь Energy Transfer Вики Гранадо (Vicki Granado). |  |

EDI-решение Energy Services также используется другими компаниями, такими как Tallgrass Energy Partners и Kinder Morgan. Их представители говорят, что компьютерные системы компаний не пострадали. В Boardwalk Pipeline Partners подтвердили, что в EDI-системе произошел сбой, однако не уточнили причину. То же самое сказали в Eastern Shore Natural Gas.

К 4 апреля 2018 года системы электронного документооборота всех газовых компаний, которые пережили кибернападения, полностью восстановлены.

Президент организации North American Energy Standards Board (отвечает за разработку отраслевых стандартов в области энергетики) Ра Маккуад (Rae McQuade) говорит, что вывод из строя EDI-систем не прекращает передачу газа, однако оказывает серьезное влияние, поскольку компаниям приходится искать обходные варианты для взаимодействия.

Партнер Jones Walker Энди Ли (Andy Lee) отмечает, что компании, управляющие большей частью американской газопроводной сети протяженностью 3 млн милей, используют сторонние решения для документооборота, поэтому зависят от тех, кто отвечает за безопасность таких систем. При этом хакеров привлекает легкодоступность EDI, что позволяет им распространять вирусы-вымогатели или красть данные с последующей продажей.

По мнению эксперта по кибербезопасности промышленных систем Фила Нерая (Phil Neray), хакерская атака на газопроводные компании была проведена с целью финансового обогащения, однако не стоит исключать, что за этим стояли власти каких-либо стран.

| Сети компаний, у которых есть какие-то важные активы, например, трубопроводы, электричество, финансы, могут быть целями для атак. Так было всегда, — заявил операционный директор компании-поставщика ИБ-решений R9B Джон Харбо (John Harbaugh). |  |

Системы электронного обмена данными используются злоумышленниками для проникновения в ИТ-инфраструктуру компаний, но не являются конечной целью для них, рассуждает представитель Accenture Джим Гуинн (Jim Guinn).

| Нет абсолютно никакой ценности в доступе к EDI, кроме как для перемещения по сети, чтобы делать что-то еще более злонамеренное. Все плохие художники ищут способ проникнуть в музей, чтобы украсть картину Ван Гога, — сообщил он, добавив, что принципиальных различий между системами для нефтяных и газовых компаний нет.[1] |  |

Как заявили в компании RedSys в конце декабря 2017 года, количество кибератак продолжает увеличиваться. Так только в первой половине 2017 года было совершено более 900 кибератак, в результате которых похищено более 1,9 млрд наборов данных. В основе большинства атак зафиксировано вредоносное программное обеспечение ransomware, которое заражает компьютеры и ограничивает доступ к файлам в обмен на выкуп. Кроме того, некоторые зловреды напрямую воровали миллионы долларов.

В целом кибератаки 2017 года высветили существующую проблему обеспечения информационной безопасности, считает директор центра информационной безопасности RedSys Дмитрий Шумилин.

| Тенденция, которая наблюдалась в течение предыдущих лет, однозначно говорит о том, что точно не стоит ожидать уменьшения количества и масштабов атак. Вероятно, атаки все чаще будут нацеливаться на конкретные уязвимые точки, также ожидается увеличение атак с использованием устройств интернета вещей, распространенность которых в последнее время лавинообразно увеличивается, а их безопасность при этом оставляет желать лучшего, — прогнозирует эксперт. |  |

Увеличение числа угроз, в свою очередь, приведет к резкому росту расходов бизнеса и государственных структур на защиту данных. Так, по прогнозам Cybersecurity Ventures, в течение следующих четырех лет глобальные расходы на кибербезопасность составят около $1 трлн. Однако ущерб от киберпреступности тоже значительно вырастет. Так, в 2015 году расходы на возмещение глобального ущерба из-за атак посредством программ-вымогателей составили $325 млн. В 2017 году эти расходы, по предварительным подсчетам, превысят отметку в $5 млрд, а к 2021 году показатель перешагнет планку в $6 трлн.

Подвергнуться кибератаке могут любые предприятия во всем мире, вне зависимости от их размера и рода деятельности. При этом многие корпорации уже задумались над путями решения проблемы — об этом свидетельствуют планируемые на 2018 года бюджеты, добавил Дмитрий Шумилин.[2]

Университет штата Мичиган получил от Агентства передовых оборонных исследований (DARPA) грант в размере $3,6 млн на разработку компьютера, который будет неуязвим для хакерских атак на аппаратном уровне[3].

Идея проекта под названием Morpheus - сделать тщетными любые попытки атак на программное или аппаратное обеспечение компьютера. Аппаратные комплектующие Morpheus будут представлять собой «неразгадываемую головоломку»: вся информация, содержащаяся в системе, может быть быстро и в случайном порядке перераспределена по разным компонентам.

Основная статья: DARPA Morpheus "Неразгадываемая головоломка"

Большинство российских компаний не могут успешно противостоять кибератакам, говорится в исследовании международной консалтинговой компании PwC, выпущенном в ноябре 2017 года.[4].

В PwC считают, что компании должны инвестировать время и средства в технологии обеспечения кибербезопасности

В PwC считают, что компании должны инвестировать время и средства в технологии обеспечения кибербезопасности Половина российских респондентов отмечает, что в их компаниях нет общей стратегии информационной безопасности, а в 48% компаний нет программы обучения, направленной на повышение уровня осведомленности сотрудников в вопросах безопасности.

Кроме того, 56% компаний признались, что у них не отработан процесс реагирования на кибератаки. В способности найти хакеров полностью уверены лишь 19% участников исследования PwC в России и 39% респондентов во всем мире.

Среди основных мер для обнаружения киберрисков российские участники опроса назвали оценку киберугроз (50%), постоянный мониторинг системы информационной безопасности (48%), оценку уровня уязвимости (44%) и тест на проникновение для проверки системы защиты (40%).

Почти четверть российских компаний утверждают, что к проблемам с информационной безопасностью привело использование мобильных устройств. Этот фактор занял второе место после фишинговых атак, которые лидируют среди называемых угроз.

| Киберинциденты происходят каждый день, при этом бренду и репутации компании, ставшей объектом хакерской атаки, наносится серьезный ущерб. Компаниям необходимо защищать доверие со стороны клиентов путем инвестирования времени и средств в работу по внедрению надлежащих систем и технологий, направленных на обеспечение кибербезопасности, — отметил руководитель практики по оказанию услуг в области информационной безопасности PwC в России Роман Чаплыгин. |  |

По его словам, еще одним эффективным инструментом в борьбе с киберпреступностью может стать регулярный обмен информацией между компаниями.

20 сентября 2017 года компания AppsFlyer сообщила о выявлении решением Protect360 масштаба фрода (мошенничества) со сбросом DeviceID. Согласно полученным данным, на этот вид фрода приходится свыше 50% всего мошенничества, связанного с установками приложений, что гораздо больше, чем предполагалось. По оценкам AppsFlyer, в 2016 году маркетологи потеряли $1,1–$1,3 млрд из-за фрода со сбросом DeviceID.[5]

Недавно обнаруженный вид мошенничества основан на сбросе идентификатора мобильного устройства. Применяется преступниками, эксплуатирующими высокоорганизованные «фермы» мобильных устройств (также известные как «мобильные фермы» или клик-фермы), для сокрытия своих действий. Такие фермы могут насчитывать тысячи устройств, как результат, скрыть мошенничество такого масштаба нелегко, в следствие чего преступники прибегают к целому ряду приемов, чтобы оставаться в тени. Последовательный сброс уникального идентификатора — один из приемов, который проводится для каждого мобильного устройства. Тогда телефон, входящий в «мобильную ферму», определяется как новый даже после нескольких тысяч установок приложения, что приносит компаниям убытки в размере до нескольких миллиардов долларов ежегодно, пояснили в AppsFlyer.

Согласно данным, полученным с помощью Protect360, мошенничество со сбросом DeviceID:

Источник: AppsFlyer

Источник: AppsFlyer Данный тип фрода не ограничивается определённой страной или регионом. Мошенники в основном делают своей мишенью страны с высокими возмещениями CPI (cost-per-install, «цена за установку»). Кроме того, мошенники, занимающиеся сбросами DeviceID, нацеливаются на регионы с большим количеством кампаний и пользователей, чтобы затеряться в ожидаемо большом потоке трафика и остаться незамеченными для рекламодателей и сетей.

По данным исследования, на регион Восточная Европа, в который входит Россия, приходится 4,8% от общего объёма финансовых потерь, вызванных этим видом мошенничества, по всему миру. Компании удалось установить, что самая большая доля мошеннических установок со сбросом DeviceID приходится на Азию, за ней следуют Северная Америка и Европа. При этом наибольший финансовый урон испытывает Северная Америка (33,6% от общемирового уровня), Западная Европа (17,1%) и Юго-Восточная Азия (14,5%).

Компания Eset 18 августа опубликовала результаты анализа кибератак, выполненных с помощью пиринговых сетей. С начала 2016 года система телеметрии Eset зафиксировала 15 млн инцидентов, в которых загрузка вредоносного кода была связана с популярными торрент-приложениями и файлообменными сервисами. Хакеры используют пиринговые сети для доставки вредоносного ПО двумя способами: компрометируя доверенные торрент-приложения или маскируя вредоносное содержимое в «раздачах».

В частности, в 2016 году злоумышленники атаковали пользователей macOS, взломав сайт торрент-клиента Transmission. Они переработали приложение, включив в его состав вредоносный код.

В апреле 2016 года с сайта Transmission загружался под видом легитимного приложения шифратор KeRanger. Разработчики удалили зараженный дистрибутив уже через несколько часов, но от угрозы пострадали тысячи пользователей. Авторы KeRanger использовали стойкий алгоритм шифрования, что свело к минимуму шансы на восстановление данных.

В августе 2016 года хакеры повторили атаку на сайт Transmission. На этот раз вместе с торрент-клиентом на компьютер устанавливалась вредоносная программа Keydnap, предназначенная для кражи паролей от «Связки ключей iCloud» и удаленного доступа к системе. Команда Transmission удалила троянизированное приложение с сайта в течение нескольких минут после обращения специалистов Eset.

Однако, по данным Eset, не все инциденты связаны с программным обеспечением, существует также риск загрузки вредоносных торрентов. В апреле 2017 года эксперты компании обнаружили троян Sathurbot, который распространялся таким способом — он скрывался в торрентах с пиратским софтом или фильмом, маскируясь под кодек.

Зараженные Sathurbot компьютеры входили в состав ботнета, который на момент исследования насчитывал 20 тыс. устройств. Ботнет искал в сети сайты на базе WordPress и взламывал их путем перебора паролей. Скомпрометированные сайты использовались для дальнейшего распространения вредоносных торрентов.

В феврале 2017 года злоумышленники раздавали через торрент-трекеры новый шифратор, замаскированный под Patcher — приложение для взлома Adobe Premiere Pro, Microsoft Office для Mac и другого платного софта. Восстановить зашифрованные файлы невозможно даже в случае оплаты выкупа — в лже-Patcher не предусмотрена функция связи с командным сервером, поэтому у операторов шифратора нет ключа расшифровки.

| На всякий случай напоминаю об ответственности за нарушение авторского права и использование пиратского контента, — отметил Алексей Оськин, руководитель отдела технического маркетинга Eset Russia. — Тем не менее, экосистема Р2Р — не только и не столько пиратство, у нее есть ряд легитимных путей применения. И, как любая массовая технология, файлообменные сервисы интересны киберпреступникам. Базовые рекомендации: используйте только лицензионное ПО, игнорируйте подозрительные сайты и торренты, защитите компьютер комплексным антивирусным продуктом. |  |

Как подсчитали в июле эксперты Lloyd's of London и Cyence, мощная глобальная кибератака может стоить мировой экономике $53 млрд — примерно столько же, во сколько оценивается ущерб от природных катаклизмов, таких как ураган «Сэнди». В своем отчете исследователи описали возможный ущерб экономике от взлома облачного провайдера и кибератаки на операционные системы, под управлением которых работают компьютеры в компаниях по всему миру, передаёт информагентство Reuters.[6]

Потери от глобальной кибератаки сопоставимы с ущербом от природных катаклизмов. Фото: www.segodnya.ua

Потери от глобальной кибератаки сопоставимы с ущербом от природных катаклизмов. Фото: www.segodnya.ua Согласно предположению экспертов Lloyd's of London и Cyence, злоумышленники могут внедрить в ПО облачного провайдера вредоносный код, запрограммированный на выведение из строя компьютеров через год. После внедрения зловред будет распространяться среди клиентов провайдера, начиная от финансовых организаций и заканчивая отелями, принося им огромные убытки от простоя и починки.

По подсчетам исследователей, размер ущерба от серьезных кибератак может колебаться от $4 млрд до $53 млрд и достигать $121 млрд. Сумма урона от взлома операционных систем варьируется от $9,7 млрд до $28,7 млрд. Для сравнения, ущерб от урагана «Сэнди» — мощного тропического циклона, унесшего в 2012 году жизни 185 человек — составил $50 млрд.

Каждый десятый киберинцидент происходит в России, количество троянов-вымогателей вырастет благодаря направлению «ransom as a service», а мощность DDoS-атак увеличится за счет уязвимостей в «умных вещах». Такие наблюдения и прогнозы содержатся в новом исследовании актуальных киберугроз компании Positive Technologies по итогам первого квартала 2017 года.

Эксперты Positive Technologies отмечают, что за первые три месяца 2017 года было всего пять дней, в течении которых не поступало сведений о новых киберинцидентах.

Самой атакуемой страной в первом квартале является США (41% всех атак), Россия заняла второе место по количеству киберинцидентов (10%), а на третьем месте оказалась Великобритания (7%). В целом, атакам подвергались не менее 26 стран по всему миру.

Наибольшее число атак было направлено на государственные организации, на них пришлась каждая пятая атака (20%). Предпосылками для этого может служить обостренная как внешняя, так и внутренняя политическая обстановка многих стран. Социальные сети, поисковые системы, интернет-магазины и другие онлайн-сервисы стали мишенью каждого девятого нападения (11%). Немного лучше ситуация в финансовой отрасли — на банки пришлось 9% всех инцидентов. Далее следуют сфера образования (8%), медицинские учреждения и сфера услуг (по 7%), промышленные компании (5%) и оборонные предприятия (3%).

В исследовании эксперты рассмотрели произошедшие инциденты сразу с двух сторон: что атаковали злоумышленники и как они это сделали. Так, большинство атак были нацелены на ИТ-инфраструктуру компаний (40% атак). Преимущественно, злоумышленников интересовала чувствительная информация (например, персональные данные, данные владельцев платежных карт), которую можно продать на черном рынке. Однако эксперты отмечают снижение интереса киберпреступников к персональным данным и, соответственно, снижение их стоимости, что может быть связано с перенасыщением рынка.

Второе место по распространенности заняли атаки на веб-приложения (33%), которые открывают перед злоумышленниками множество возможностей: от получения конфиденциальной информации до проникновения во внутреннюю сеть компании. Большинство веб-атак были реализованы через уязвимые компоненты (устаревшие библиотеки и CMS-системы), хотя уязвимости веб-приложений также эксплуатировались. Специалисты Positive Technologies в начале 2017 года зафиксировали множество атак на сайты государственных организаций и различных коммерческих компаний.

Существенно увеличилось и число атак на POS-терминалы (3% от всех атак), превысив показатели первого квартала 2016 года почти в шесть раз и составив 63% от всех аналогичных нападений за 2016 год. Злоумышленники использовали средства удаленного администрирования и трояны.

Если говорить о наиболее популярных методах атак, то на первом месте по-прежнему использование вредоносного ПО. Эксперты Positive Technologies отмечают появление модели «вымогатели как услуга»: создатели вредоносного ПО все чаще не являются организаторами атак, а зарабатывают на продаже троянов преступным группировкам. Таким образом, разработчики вредоносного ПО, получив прибыль от продажи, могут готовить новый троян в то время, как другие преступники занимаются непосредственно реализацией атаки.

Что касается DDoS-атак, то в первом квартале 2017 года их мощность существенно увеличилась в связи с подключением к ботнетам все большего количества IoT-устройств. Так, в марте 2017 года было обнаружено очередное вредоносное ПО (ELF_IMEIJ.A), направленное на IP-камеры, системы видеонаблюдения и сетевые записывающие устройства производства AVTech. Кроме того, было выявлено свыше 185 тысяч уязвимых IP-камер, которые также могут оказаться частью нового ботнета.

В июне 2017 года Fortinet обнародовала данные отчета о всемирном исследовании угроз. Предметом исследования стала цепочка внедрения киберугроз. В контексте корпоративных технологий и современных тенденций развития сферы были рассмотрены три основных направления атак — эксплойты-приложения, вредоносное программное обеспечение и ботнеты. Как показывает исследование, несмотря на широкое освещение более резонансных атак, проводником преобладающей части успешных атак, с которыми довелось столкнуться организациям, стала широкомасштабная инфраструктура «Киберпреступление как услуга». Ниже приведены три основных вывода, изложенных в отчете[7].

1) Злоумышленники всегда учитывают прошлый опыт при разработке инструментов атак, готовых к применению в любое время и в любом месте

Благодаря современным инструментам и инфраструктуре «Преступление как услуга» злоумышленники могут оперативно действовать на общемировом уровне. Это означает, что в Интернете не существует расстояний или географических границ, так как большинство угроз функционирует в масштабе всего мира, а не отдельных регионов. Преступники всегда готовы к атаке и постоянно занимаются поисками уязвимостей на международном уровне.

Знание тенденций развития эксплойтов, а также принципов функционирования и распространения программ-вымогателей позволит избежать вредоносных последствий атак, которые придут на смену WannaCry. Вредоносные программы-вымогатели и их разновидности распространились по всему миру и одновременно поражают сотни организаций.

2) Взаимопроникновение инфраструктур и IoT способствуют ускорению распространения вредоносного ПО

По мере роста объемов передачи данных и ресурсов между пользователями и сетями увеличивается и количество атак в разных географических областях и сферах деятельности. Исследование вредоносного ПО позволяет получить представление о стадиях подготовки и внедрения атак. Следует отметить, что задачу обеспечения защиты от мобильного вредоносного ПО усложняют такие факторы, как незащищенность устройств в рамках внутренней сети, частые подключения к публичным сетям и отсутствие корпоративного контроля над устройствами, находящимися во владении пользователей.

3) Наблюдается снижение эффективности отслеживания состояния гибких распределенных инфраструктур

Тенденции развития угроз зависят от среды, поэтому очень важно быть в курсе изменений, которые с течением времени претерпевают информационные технологии, службы, элементы управления и поведение. Возможность доступа к актуальным данным позволяет составить представление о политиках безопасности и моделях управления в целом, а также успешно отслеживать развитие эксплойтов, вредоносного ПО и ботнетов по мере усложнения сетей и повышения степени их распределенности.

По мере увеличения количества потенциальных направлений атак в рамках расширенной сети эффективность отслеживания и управления современными инфраструктурами снижается. Такие тенденции, как повсеместное распространение частных и общедоступных облачных решений, развитие IoT, подключение к сетям большого количества самых разных интеллектуальных устройств и появление внеполосных направлений угроз, таких как теневые ИТ-ресурсы, привели к чрезмерному повышению нагрузки на специалистов по информационной безопасности.

Check Point объявил в мае 2017 года об обнаружении нового вектора атак, угрожающего миллионам пользователей популярных медиаплееров, включая VLC, Kodi (XBMC), Popcorn Time и Stremio. Создавая вредоносные субтитры, хакеры могут получить управление любыми девайсами, на которых установлены эти медиаплееры. К ним относятся мобильные устройства, ПК и Smart TV.

«Процесс производства субтитров сложен, в нем используется более 25 различных форматов, каждый из которых обладает уникальными функциями и возможностями. Фрагментированная экосистема наряду с ограниченной безопасностью подразумевает наличие множества уязвимостей, что делает ее чрезвычайно привлекательной целью для злоумышленников, — говорит Омри Хершовичи (Omri Herscovici), руководитель команды исследователей уязвимостей, Check Point Software Technologies. — Мы обнаружили, что вредоносные субтитры могут создаваться и доставляться на миллионы устройств автоматически, минуя системы безопасности. В результате хакеры получают полный контроль над зараженными девайсами и данными, которые на них содержатся».Команда исследователей Check Point обнаружила уязвимости в четырех наиболее популярных медиаплеерах: VLC, Kodi, Popcorn Time и Stremio, — и сообщает о них в соответствии с инструкцией по разглашению информации. Используя уязвимости данных платформ, хакеры получают возможность захватить контроль над устройствами, на которых они установлены.

Файл:Subtitle vulnerability infographic.jpg

Субтитры к фильмам и телешоу создаются многими авторами и загружаются в общие онлайн-хранилища, такие как OpenSubtitles.org, где их индексируют и классифицируют. Исследователи Check Point выяснили, что, благодаря манипуляции алгоритмом ранжирования, вредоносные субтитры автоматически скачиваются медиаплеером, позволяя хакеру получить полный контроль над всей цепочкой предоставления субтитров без вовлечения пользователей.

Все четыре компании исправили уязвимости на своих платформах. Stremio и VLC также выпустили новые версии ПО, включающие данные изменения. «Чтобы защитить себя и свести к минимуму риск возможных атак, пользователи должны убедиться, что они обновляют свои медиаплееры до последних версий», — заключил Хершовичи.

Отчет NTT Security 2017 Global Threat Intelligence Report, включающий данные опроса более 10 тыс. клиентов на пяти континентах, показывает, что государственные учреждения все чаще становятся целью киберпреступников. Нередко атаки учащаются накануне важных геополитических событий, таких как президентские или парламентские выборы, встречи политиков, голосование по важным вопросам в парламенте и т. д[8].

Опасность состоит в том, что государственные учреждения могут подвергаться как нападению из-за пределов страны, так и атаке местных хакеров. Государственные учреждения являются хранителями большого количества информации разного рода: от личных данных граждан до разведывательных данных. Таким образом, данные из государственного учреждения могут быть интересны как простым вымогателям, так и хорошо организованным преступным и террористическим организациям. Кроме того, сегодня преступники охотятся в том числе и на данные, которые могут повлиять на общественное мнение, содержат компрометирующую информацию о политиках, их расходах и т. д. В результате атаки на госорганы становятся сложнее и масштабнее, и к сожалению, далеко не всегда системы защиты могут противостоять угрозе.

Анализ показал, что около 63% всех кибератак организовано с IP-адресов в США, еще 4% осуществлено из Великобритании и 3% из Китая. Главными угрозами для кибербезопасности являются фишинг, компрометация электронной почты, DDoS-атаки и др. Потенциальным источником и целью атаки являются устройства интернета вещей (ИВ) и облачные серверы. Из обнаруженных в 2016 г. ИВ-атак 66% пытались обнаружить определенные устройства, такие как видеокамера.

В апреле 2017 года эксперты компании Zscaler отметили резкий рост количества вредоносных инструментов удаленного администрирования на базе Java (jRAT). [9]

Схема выглядит относительно просто: с помощью всевозможных уловок (в первую очередь, социальной инженерии) злоумышленники добиваются, чтобы пользователи открывали вложения к их письмам; эти вложения содержат вредоносные JAR-файлы. Обычно письма выглядят как сообщения от налоговых органов или как заказы каких-либо товаров или услуг. Попав на машину, вредоносный JAR-файл скачивает скрипт на VBS, который сканирует систему на предмет наличия файерволлов и антивирусов. По окончании сканирования JAR-файл записывается в папку Temp и запускается.

В апреле 2017 года эксперты компании Zscaler отметили резкий рост количества вредоносных инструментов удаленного администрирования на базе Java

В апреле 2017 года эксперты компании Zscaler отметили резкий рост количества вредоносных инструментов удаленного администрирования на базе Java Код основного зловреда имеет сложную структуру, в которой за отдельные задачи — например, за соединения с контрольным сервером — отвечают отдельные модули. В код зловреда вписан URL сервера, с которого он мог докачивать дополнительные вредоносные модули. Интересно, что этот же сервер, располагающийся в доменной зоне .ru, в прошлом был замечен в распространении зловреда Loki. К 21 апрелю он неактивен. Вредоносные компоненты по большей части скачиваются c файлообменных ресурсов, таких как Dropbox.

Эксперты ZScaler отметили, что у jRAT-зловредов, которые им удалось перехватить, есть ряд нетипичных особенностей. Файл зловреда трижды зашифрован, программный код снабжен мощной обфускацией. Все это сделано для того, чтобы предотвратить автоматическое обнаружение антивирусами и затруднить ручной или автоматизированный анализ. Кроме того, автор зловреда даже учел разрядность операционной системы: для JAR-файлов предусмотрены 32-битные и 64-битные DLL.

| Злоумышленники продолжают совершенствовать свои инструменты. Чем больше денег может принести зловред хотя бы теоретически, тем больше усилий его авторы будут прилагать, чтобы обеспечить его скрытность и воспрепятствовать анализу, — говорит Ксения Шилак, директор по продажам компании SEC-Consult Рус. — Самый верный способ для пользователей обезопасить самих себя — не открывать никакие вложения, если они вызывают минимальные подозрения, и не запускать Java на компьютере без особой надобности. |  |

1 февраля 2017 года исследователи университета города Рура в Германии обнаружили в прошивках некоторых моделей сетевых принтеров ряд критических уязвимостей. Согласно их исследованию (официальное представление в мае 2017 года), посредством обнаруженных уязвимостей злоумышленники могут получить копии отправляемых на печать документов и даже захватить контроль над корпоративной сетью.

На 7 февраля 2017 года все принтеры во время печати управляются компьютером с помощью нескольких специальных протоколов и языков. В случае с сетевыми принтерами во время печати компьютер сначала инициализирует принтер через протокол управления устройством, затем устанавливает с ним обмен данным через сетевой протокол, после чего отправляет ему задание для печати сначала на языке управления заданиями, а потом на языке описания страниц [10].

Проще говоря, при старте печати компьютер находит в сети принтер, пробуждает его и сообщает, что нужно напечатать, например, два документа — сначала документ с одним идентификатором, а затем — с другим. При этом для каждого документа отправляется дополнительное описание, как именно его надо напечатать — прокрутить одну строку, по таким-то координатам нанести краску и т.п. Основные языки управления заданиями и описания страниц написаны в 1970-80-х годах и сегодня используются на всех принтерах.

Обнаруженные уязвимости потенциально присутствуют на всех принтерах (из-за общности языков управления ими), но представляют наибольшую угрозу именно на сетевых устройствах, поскольку к ним можно подключиться удаленно, а не по USB, как в случае с домашними устройствами. Самое простое, что может сделать злоумышленник с сетевым принтером — отправить его в замкнутый цикл, заставив выполнять одно и то же действие. При этом устройство перестанет отвечать на все внешние команды.

Протестированные принтеры: красная отметка — уязвимости обнаружены, розовая уязвимости обнаружены частично, белая — уязвимости не найдены, (2017)

Протестированные принтеры: красная отметка — уязвимости обнаружены, розовая уязвимости обнаружены частично, белая — уязвимости не найдены, (2017) По данным исследователей, уязвимости обнаружены на 20 принтерах компаний Dell, HP, Lexmark, Brother, Samsung, Kyocera, Konica и OKI. Ученые полагают, что проблема распространена шире, но не могут проверить это предположение, поскольку проект изучения уязвимостей не финансируется. Отчеты о найденных брешах исследователи отправили производителям, из которых откликнулась только компания Dell - на январь 2017 года найденные уязвимости не устранила.

Исследователи создали собственный инструмент — программу PRET, она позволяет протестировать любой принтер, подключенный по USB, Wi-Fi или LAN, на наличие уязвимостей.

Хакер, называющий себя Stackoverflowin, также представляющийся «богом хакинга», утверждает, что написал скрипт, который автоматически ищет в Сети общедоступные принтеры и терминалы продаж, поддерживающие протоколы сетевой печати RAW, Internet Printing Protocol И Line Printer Remote, функционирующие на базе портов 9100, 631 и 515, соответственно[11].

Обнаруженные устройства с открытыми портами скрипт заставлял распечатывать хвастливое «письмо счастья» от хакера, содержащее рекомендацию срочно закрыть порты принтеров.

Уже даже после рассылки этих сообщений издание The Register с помощью поисковика Shodan.io выявило более 143 тысяч принтеров с открытым портом 9100.

Stackoverflowin, утверждающий, что ему нет 18 лет, заявил также, что использовал три уязвимости в веб-интерфейсе оборудования фирмы Xerox; эти уязвимости позволяют удаленно запускать произвольный код на этом оборудовании. По словам хакера, данные об этих брешах еще не раскрывались.

Сообщение от Stackoverflowin, распечатанное тысячами взломанных принтеров

Сообщение от Stackoverflowin, распечатанное тысячами взломанных принтеров В целом, хакер заметил, что даже несколько расстроен тем, как просто было провернуть всю затею.

В социальных сетях (в первую очередь, в твиттере) по всему миру множатся публикации с фотографиями распечаток хакерских сообщений, так что очевидно, что Stackoverflow хвастается не на пустом месте.

1 марта 2017 года компания Trend Micro Incorporated опубликовала ежегодный отчет о кибербезопасности в мире за 2016 год - «Рекордный год для киберугроз в корпоративном секторе» (2016 Security Roundup: A Record Year for Enterprise Threats).

Основные выводы исследования:

8 декабря 2016 года стало известно согласно прогнозам Trend Micro Incorporated - в 2017 году размах и глубина атак возрастут, как и разнообразие тактических приемов злоумышленников.

Trend Micro Incorporated опубликовала ежегодный отчет с прогнозами по информационной безопасности на 2017 год «Новый уровень – 8 прогнозов по кибербезопасности на 2017 год» (The Next Tier – 8 Security Predictions for 2017) [13].

| Раймунд Гинес (Raimund Genes), CTO Trend MicroСледующий год выведет индустрию кибербезопасности на новые рубежи. В 2016 году ландшафт угроз позволил киберпреступникам значительно увеличить разнообразие методов атак и видов атакуемых целей. На наш взгляд, большие изменения в компаниях по всему миру вызовет необходимость соблюдения требований «Акта о защите персональных данных» (General Data Protection Regulation, GDPR). Кроме того, мы прогнозируем появление новых методов атак на крупные корпорации, расширение тактик онлайн-вымогательства, которые будут затрагивать все большее разнообразие устройств, а также применение методов киберпропаганды для манипуляции общественным мнением. |  |

В 2016 заметно выросло количество уязвимостей в устройствах Apple, за год было объявлено о пятидесяти из них. При этом в продуктах Adobe эта цифра составила 135, в продуктах Microsoft – 76. Этот заметный сдвиг в сторону Apple в дальнейшем будет усиливаться.

Интернет вещей (Internet of Things, IoT) и Промышленный Интернет вещей (Industrial Internet of Things, IIoT) будут играть все более значимую роль в осуществлении целенаправленных атак в 2017 году.

Такие атаки будут весьма прибыльными из-за повсеместного распространения подключенных устройств, а также благодаря возможности эксплуатировать содержащиеся в них уязвимости и использовать незащищенные корпоративные системы, чтобы нарушать бизнес-процессы в компаниях – как в случае с вредоносным программным обеспечением Mirai. Рост использования мобильных устройств для мониторинга систем управления на производстве и объектах инфраструктуры в сочетании с большим числом уязвимостей, найденных в этих системах, будет представлять реальную угрозу для организаций.

Мошенничество с использованием корпоративной почты (Business Email Compromise, BEC) и взлом бизнес-процессов (Business Process Compromise, BPC) продолжат распространяться, представляя собой простой и эффективный метод корпоративного онлайн-вымогательства. Мошенничество с использованием корпоративной почты, например, может принести злоумышленникам $140 тыс., для этого требуется лишь убедить жертву перевести корпоративные средства на счет мошенников. При этом, для сравнения, взлом системы финансовых транзакций, хоть и требует больших усилий, в результате может принести злоумышленникам намного больше − сумма может доходить до $81 млн.

| Мы видим, как киберпреступники продолжают приспосабливаться к постоянно меняющемуся технологическому ландшафту. Если в 2016 году наблюдался значительный рост числа новых программ-вымогателей, то сейчас он заметно снизился, поэтому хакеры будут искать новые пути использования уже существующих разновидностей таких программ. Похожим образом, инновации в сфере Интернета вещей позволяют хакерам находить себе другие цели для атак, а изменения в программном обеспечении подталкивают их искать новые уязвимости. Эд Кабрера (Ed Cabrera), Chief Cybersecurity Officer, Trend Micro |  |

Прогнозы на 2017 год:

30 ноября 2016 года подразделение PandaLabs компании Panda Security сообщила о выходе в свет белой книги с информацией о самых громких кибератаках на объекты жизненно важной инженерной инфраструктуры (критической) в мире и рекомендациями о способах защиты от атак на основную опору экономики современности. Ниже фрагмент издания.

Белая книга Panda Security, (2016)

Белая книга Panda Security, (2016) Усиление тенденции взаимодействия всех типов инфраструктуры отражает рост потенциального числа точек проникновения атак в объекты, ставшие жизненно важными для современного общества. Это актуально и в отношении кибератак, которые проводились против подобных сетей в прошлом: одна из первых подобных атак выполнена в 1982 году, до появления Интернета. Тогда хакеры посредством трояна заразили системы сибирского нефтепровода, что привело к одному из самых мощных неядерных взрывов в мире.

Помимо частичной или полной остановки работы объектов критической инфраструктуры, что произошло с венесуэльской нефтяной компанией PDVSA, когда в результате атаки добыча нефти сократилась с 3 млн до 370 тыс. баррелей в сутки, подобные атаки также наносят значительный финансовый ущерб. Один из крупнейших производителей автомобилей в США потерпел убытки в размере $150 млн, «благодаря» атаке с использованием SQLSlammer, который быстро распространился по 17 заводам компании.

Один из самых печально известных случаев кибер-атаки на критическую инфраструктуру за всю историю – это Stuxnet. Уже известно, что это была согласованная атака американских и израильских спецслужб, направленная на срыв ядерной программы Ирана. Этот случай стал катализатором, который заставил мировую общественность узнать о разновидностях угроз.

Некоторые события ряда лет стали вехами в развитии мировой безопасности, в частности, атака 11 сентября. В Европе есть схожая дата – 11 марта 2004 года, тогда произошли взрывы поездов в Мадриде. В результате, Европейская комиссия разработала глобальную стратегию защиты объектов критической инфраструктуры «European Programme for Critical Infrastructure Protection», в составе которой приведены предложения по совершенствованию комплекса мер в Европе, предназначенных для предотвращения террористических атак и эффективному реагированию на них.

В результате подобных атак, помимо всего прочего, могут быть украдены технические характеристики объектов критической инфраструктуры и огромный объем других критически важных данных. Это означает необходимость принятия специальных мер защиты такой инфраструктуры, включая апробированные практики:

Ни персональная информация, ни отпечатки пальцев не были в полной безопасности от кибер-преступников в 2015 году[15]. Ниже мы приводим краткий обзор наиболее опасных и тревожных атак 2015 года.

Кража отпечатков пальцев

Если отпечатки пальцев считаются одним из самых безопасных методов биометрической безопасности (этот метод используется для разблокировки iPhone), то кража информации, принадлежащей сотрудникам правительства США, показала, что у этой системы существуют различные проблемы, на которые стоит обратить внимание.

В июне 2015 года группа кибер-преступников смогла заполучить отпечатки пальцев примерно шести миллионов сотрудников федеральных ведомств и учреждений США, что могло бы подвергнуть опасности не только их мобильные телефоны, но и безопасность страны[16].

Удаленный контроль над смарт-автомобилями

Еще одна большая проблема, которая стоит перед специалистами по кибер-безопасности, - это инцидент со смарт-автомобилями[17]. Пока нет соответствующего решения, эти автомобили по-прежнему будут уязвимы для манипуляций над ними. Летом прошлого года два хакера показали, что можно воспользоваться ошибками в компьютерной системе Jeep Cherokee и перехватить контроль над автомобилем, даже сумев применить тормоза на этой машине, причем все операции были осуществлены удаленно.

Тысячи зараженных устройств с Android

Не все уязвимости в мире IT-безопасности ориентированы на современных решениях и устройствах. На самом деле, смартфоны оказались в центре массового скандала в 2015 году, когда тысячи устройств с Android были заражены Stagefright – в результате этого инцидента безопасности кибер-преступники смогли получить доступ к любому телефону с Android и контролировать его без ведома его владельца.

Фурор с онлайн-знакомствами

Несомненно, самый крупный скандал года был связан с утечкой информации о более чем 32 миллионах пользователей сайта онлайн-знакомств Ashley Madison[18]. Этот инцидент послал мощную взрывную волну по всему миру кибер-безопасности, лишний раз напомнив каждому из нас (как пользователям, так и владельцам онлайн-платформ) об опасностях, перед которыми сталкивается IT-безопасность.

Уязвимая инфузионная помпа

Здоровье и безопасность людей также подвержены риску в результате наличия уязвимостей у различных устройств. Причем речь идет не только о смарт-автомобилях, которыми можно дистанционно управлять и спровоцировать ДТП: в 2015 году был инцидент с инфузионной помпой, которая используется в больницах. Оказалось, что если кибер-преступник сумел подключиться к локальной сети больницы, то он смог бы получить доступ к этому аппарату, манипулируя им и изменяя параметры его работы.

Риски для АЗС

В опасности могут находиться не только аппараты в больницах, но и АЗС, в чем смогли убедиться исследователи по обе стороны Атлантики. Подключившись к сети, кибер-преступники могут атаковать топливные насосы, что может привести даже к взрыву.

Год, о котором в Apple хотели бы забыть

2015 стал самым плохим годом для Apple с точки зрения безопасности, т.к. количество атак, направленные на эти устройства, выросло в пять раз по сравнению с 2014 годом, при этом количество новых уязвимостей продолжило расти. Один такой пример – это ошибка Dyld, которая была обнаружена летом прошлого года, повлиявшая на операционную систему MAC OS X[19].

Кража данных через третьих лиц

В 2015 году данные 15 миллионов пользователей T-Mobile были украдены кибер-преступниками. По данным компании, информация была взята не с их корпоративных серверов, а она была украдена у компании, которая управляла платежами клиентов T-Mobile.

Кража данных через веб-браузеры

Летом 2015 года Firefox пришлось сообщить своим пользователям, что сбой в работе браузера был вызван тем инцидентом[20], в рамках которого кибер-преступники могли находить и осуществлять кражу файлов пользователей без их ведома.

Плохой конец года для Dell

Последний скандал 2015 года случился в декабре, когда было обнаружено, что в последних моделях компьютеров Dell скрывались серьезные ошибки безопасности. Благодаря этим уязвимостям кибер-преступники были способны изменять коммуникации между различными системами и осуществлять кражу информации с пострадавших компьютеров.

В 2011 году Symantec отразил более 5,5 миллиардов атак, что на 81% больше, чем в предыдущем. Кроме того, число уникальных образцов вредоносного кода в мире увеличилось до 403 миллионов, доля ежедневных Web-атак выросла на 36%.

В то же время значительно снизился уровень спама, и на 20% снизилось количество новых уязвимостей. Эта глобальная статистика на фоне продолжающегося роста рынка вредоносного ПО выявляет интересную тенденцию. Злоумышленники стали использовать простые инструментарии для существующих уязвимостей. Все чаще киберпреступники нацеливаются на социальные сети, предпочитая их спаму. Сама природа таких сетей формирует ошибочное мнение о безопасности пользователей, и злоумышленники видят в них новых жертв. Технологии социальной инженерии и вирусная природа социальных сетей позволяют угрозам распространяться с огромной скоростью.

На июль 2011 года, по данным McAfee, киберпреступники потратили как минимум 5 лет, целенаправленно ведя атаки на 70 государственных структур, некоммерческих организаций и корпораций для хищения данных. В число их входят, например, ООН, Международный олимпийский комитет (МОК) и коммерческие компании, расположенные на территории США.

В McAfee не уточняют, кто стоит за этими атаками. Большинство жертв не называются в отчете В McAfee, также как и то, какие именно данные у них были похищены. Сообщается только, что это компании и организации из таких стран помимо США как Канада, Южная Корея, Тайвань, Япония и многие другие.

Отчет выпущен после целой серии высоко-квалифицированных хакерских атак , произошедших в последние месяцы, в результате чего пострадали компании Citigroup, Sony Corp., Lockheed Martin, PBS и другие. По мнению экспертов McAfee, ко всем им были причастны так называемые группы хакеров-активистов вроде Anonymous и Lulzsec.

По мнению Дмитрия Алперовича, вице-президента по исследованию угроз McAfee и автора отчета, угроза гораздо больше, и многие случаи были просто не преданы огласке. Ключом к этим вторжениям, по его словам, «является массовый голод до чужих секретов и интеллектуальной собственности».

Однако не все организации воспринимают слова исследователей настороженно. В частности, представитель МОК Марк Адамс (Mark Adams) заявил, что пока исследователи из McAfee не предоставили им доказательств попыток скомпрометировать информационную безопасность комитета.

«Если это правда, то, конечно, это не может нас не тревожить. Однако МОК прозрачная организация и не имеет таких секретов, которые поставили бы под угрозу нашу деятельность или репутацию», - добавил он.Между тем, исследователи предупреждают, что новой целью кибератак могут стать промышленные и, в частности, энергетические компании.

«Это не угроза только для США, это глобальная угроза», - заявил Тим Рокси (Tim Roxey), директор по управлению рисками North American Electric Reliability Corporation (NERC).

По оценкам этой компании, хакеры в состоянии получать доступ к любому оборудованию электростанций, включая турбинные клапаны.

Он также напомнил, как группа ученых вынуждена была покинуть атомный реактор в результате атаки печально известного вируса Stuxnet. По мнению экспертов Siemens AG, для таких атак не обязательны даже действия слаженной хакерской группы, атаку можно организовать единолично, обладая достаточным опытом и количеством времени.

В 2010 году в сфере киберпреступности наметился знаменательный поворот: впервые в истории хакеры стали переключать свое внимание с ПК и ОС Windows на другие операционные системы и платформы, включая смартфоны, планшетные компьютеры и мобильные устройства в целом. Об этом говорилось в опубликованном 20 января 2011 года Ежегодном отчете Cisco по информационной безопасности за 2010 год.

В предыдущие десять лет хакеры нацеливались, в первую очередь, на операционные системы для ПК. В ответ на это поставщики ПК-платформ и приложений усилили защиту своих продуктов и стали гораздо активнее искать и закрывать уязвимости с помощью коррекционных модулей (патчей). В результате хакерам стало все труднее взламывать платформы (в частности, платформу Windows), которые раньше позволяли им легко зарабатывать на хлеб и на масло. Поэтому злоумышленники ищут новые области для применения своих вредоносных "талантов". Тут очень кстати подоспели мобильные устройства и приложения, которые стали активно распространяться на рынке. В результате в 2011 году наибольшую угрозу для пользователей таят мобильные приложения, созданные сторонними разработчиками.

Сотрудники американского ЦРУ внедрили баг в канадское программное обеспечение, управлявшее газовыми трубопроводами. Советская разведка получила это ПО как объект промышленного шпионажа и внедрила на Транссибирском трубопроводе. Результатом стал самый большой неядерный взрыв в истории человечества, который произошел в 1982 году.

www.tadviser.ru

КИБЕРАТАКА РЕАЛЬНОЙ ВОЙНЫ

В 1985 году в Японии леворадикальная группировка с помощью компьютерных систем предприняла атаку на единую сеть управления железной дорогой. К счастью, у железнодорожных компьютеров оказалась надежная защита, взломать которую не удалось.

1 мая 2000 года в Азии в Интернет был запущен компьютерный вирус «I love you», который с невероятной скоростью распространился по планете, нарушив работу правительственных учреждений, парламентов и корпораций многих стран, в том числе Пентагона и британского парламента. За первые 5 дней он нанес ущерб в 6,7 миллиарда долларов. Позже спецслужбы США и Филиппин вычислили автора вируса – участника одной из террористических группировок.

Кажется, уже недалек тот день, когда атака хакеров террористов на современное высокотехнологичное государство способна причинить ущерб, сопоставимый с ядерным ударом. И, к сожалению, гипотетически этот день может настать гораздо скорее, чем полагают многие. Особенно если учесть поистине бешеное развитие высоких технологий за последние 10 лет.

Если обратиться к другой печальной статистике, то за то же самое время в мире было совершено более 6 тысяч терактов, в которых погибли и пострадали свыше 25 тысяч человек. По данным специалистов, в наши дни около 500 экстремистских организаций и групп, разбросанных по всему свету, готовят и осуществляют вооруженные вылазки, диверсии, политические убийства.

Но терроризм, получивший глобальное распространение в XX веке, шагает в ногу со всеми новшествами науки и техники. Специалисты предрекают, что недалеко то время, когда автомат, снайперская винтовка, самодельное взрывное устройство – «традиционное» вооружение террористов – станут анахронизмом. Например, председатель Антитеррористического центра государств СНГ Александр Попов считает, что возникает реальная угроза появления совершенно новых разновидностей технологического терроризма, прежде всего кибернетического. Так что же это такое, и какую угрозу кибертерроризм несет человечеству? Вот мнение Тимоти Л. Томаса, старшего аналитика Центра зарубежных военных исследований академии «Форт Ливенворд», США:

«Когда впервые Интернет, все дружно приветствовали его как средство объединения культур, как способ общения предпринимателей, потребителей, представителей власти. Но уже вскоре стало понятно, что он может представлять и большую угрозу. Имеются убедительные свидетельства, что террористы использовали Интернет при планировании своих акций 11 сентября 2001 года. В компьютерах руководства талибов, захваченных в Афганистане, содержался огромный массив информации разведывательного характера и зашифрованная переписка с агентами в Европе и США. Кстати, ячейки "Аль Каиды", действующие на территории Америки, использовали для связи интернет телефоны. Эти факты доказывают: Интернет террористы используют как инструмент киберпланирования. Он обеспечивает им анонимность, возможность управлять и координировать действия при подготовке и осуществлении терактов». Российские специалисты определяют кибертерроризм как незаконное уничтожение или разрушение цифровой собственности в целях устрашения или запугивания людей. Хотя, судя по всему, его функции гораздо шире. По самым скромным подсчетам, нынче террористы могут работать во «всемирной паутине» с помощью 15 прикладных программ.

Например, сбор информации, которая в войне представляет собой одну из главных составляющих успешных боевых действий. Скажем, в статье, размещенной в Интернете, отмечается, что в аэропорту Цинциннати таможенники находят лишь 50 процентов контрабанды. Для террористов это может послужить сигналом – здесь есть возможности для провоза каких то предметов или литературы. А сообщения о тех или иных действиях спецслужб позволяют террористам выводить свои ячейки из под удара, работать с опережением. С помощью Интернета террористы могут собирать и денежные пожертвования со всего мира. Опять же на условиях анонимности. Они могут воровать важную информацию, выбирать объекты будущих атак, собирая о них всесторонние сведения. По сообщению сайта, принадлежащего мусульманскому клубу хакеров, они атаковали американские сайты, чтобы получить секретные данные. В частности, их интересовали «имена кодов» и радиочастоты, используемые спецслужбами США. Среди «целей», которые изучали террористы, были Центр контроля и предотвращения заболеваний в Атланте, банковская система электронных денежных переводов. Как и другие пользователи Интернета, они имели доступ к изображениям, картам, схемам, другим данным о важных предприятиях и сетях.

В свое время в одном из компьютеров «Аль Каиды» были найдены инженерные и структурно архитектурные характеристики плотины, имеющей стратегическое значение. Террористы активно используют Интернет для отправки скрытых сообщений. Бессмысленные фразы могут быть закодированными инструкциями. С помощью всемирной сети они также пытаются разрушить деловые связи, если считают какой либо бизнес враждебным. Организация «Хезболла», например, выработала стратегию нанесения ущерба израильскому правительству, военным и деловым кругам. Первой фазой, по мнению ее лидеров, должна стать дестабилизация правительственных органов. Вторая будет сконцентрирована на крахе финансовых институтов. А в ходе третьей и четвертой произойдет уничтожение в компьютерной сети данных о сотнях сделок и финансовых операций. Это всего лишь некоторые виды использования виртуального пространства экстремистами. На самом деле их гораздо больше. По мнению Олега Нечепоренко, эксперта Международной антитеррористической тренинговой ассоциации, «сегодня приходится констатировать, что высокотехнологичное общество достигло одновременно с комфортом и высшей степени уязвимости. Вот и прорыв в области информационных технологий, открывший человечеству дорогу в виртуальное пространство, породил так называемый кибертерроризм».

Хотя это и звучит несколько парадоксально и кощунственно, но терроризм – это прежде всего творчество, постоянный поиск новых форм и методов реализации поставленных задач. Сегодня теракты угрожают не просто жизни и здоровью каждого из нас, но способны потрясти общество в целом, расстроить системы управления, жизнеобеспечения, создать атмосферу всеобщего страха и постоянной тревоги. Когда в 1997 году военное руководство США попросило независимых хакеров смоделировать информационную атаку на важнейшие системы жизнеобеспечения страны с помощью общедоступных компьютерных программ и Интернета, то в ходе эксперимента трех хакеров порознь отправили на катерах в океан, снабдив лишь портативными компьютерами и каналами спутниковой связи. К всеобщему удивлению, они сумели доказать, что способны нанести государству вред, сравнимый с последствиями ядерного удара. Если бы атака была реальной, то в первый же день погибло не менее 20 000 человек, а экономические потери составили бы несколько миллиардов долларов.

Весьма показательный пример, свидетельствующий о том, что кибертерроризм – вполне реальная опасность, не замечать которую по меньшей мере недальновидно. Предполагается, что наиболее привлекательными «мишенями» для него могут стать зоны высокой концентрации населения, в первую очередь политические и промышленные центры, где теракты чреваты социальными, экологическими, эпидемическими и другими опасными последствиями. Москва, например, как мегаполис, помимо высокой концентрации населения, насыщена большим числом различных производств. Это в значительной степени увеличивает риск возникновения крупномасштабных техногенных аварий и катастроф в случае кибератаки террористов. Сегодня террористические организации, действующие на территории нашей страны, используют Интернет для пропаганды своих идей, дезинформации, связи. Но они вряд ли этим ограничатся. Творческий поиск в этих группировках идет беспрерывно. И это чревато новыми угрозами безопасности не только нашей страны, но и других государств. Назрела потребность координации совместных действий государственных силовых ведомств с теми структурами, которые обеспечивают безопасность промышленных и коммерческих объектов. Подразделения охраны крупных предприятий, холдингов, банков нынче имеют все атрибуты многофункциональных спецслужб и способны оказать большую помощь в борьбе с кибертерроризмом. По мнению Александра Коростылева, эксперта в области программирования, спецслужбам для борьбы с кибертерроризмом необходимо объединять свои усилия со службами безопасности холдингов, банков и предприятий. В каждой крупной коммерческой структуре сейчас есть отдел, который занимается защитой внутренних компьютерных сетей от проникновения шпионов и атак хакеров. Разработаны сотни, если не тысячи программ такой защиты. С недавнего времени в государственных структурах также имеются подразделения, весьма серьезно занимающиеся этой проблемой. Пока обнадеживает то, что реальных данных о хакерах террористах, которым где то действительно удалось осуществить глубокое и деструктивное проникновение в систему жизнеобеспечения государства, пока нет. Практически все случаи, которые можно отнести к кибертерроризму, связаны с уничтожением информационных сайтов политических противников, дестабилизацией работы гражданских серверов – опять же информационного назначения.

Не исключено, что очень скоро ситуация изменится и развитие технологий откроет для экстремистов в виртуальном пространстве новые, гораздо более опасные горизонты. Остается только надеяться, что правительственные и правоохранительные органы по всему миру сконцентрируют свои силы, чтобы противостоять кибертерроризму. Это надо сделать, чтобы по меньшей мере хотя бы затруднить координацию и управление террористической деятельностью.

| Следующая > |

megaznanie.ru

Одна из самых сильных сторон нашего современного развитого общества является также одним из самых главных его недостатков. В нынешнем взаимосвязанном мире развитые и высокотехнологичные социумы сильно зависят от работы ряда служб и сервисов, которые в настоящее время стали жизненно необходимыми.

Определенная инфраструктура обеспечивает нормальную работу основных служб и производственных систем в любом обществе. Поэтому сбой в их работе в силу естественных причин, технических неполадок или преднамеренных действий может иметь серьезные последствия для поставки ресурсов или работы критических служб, не говоря уже об угрозе безопасности.

В последние годы во всем мире неуклонно растет уровень кибер-преступности. Развитие Интернета и цифровая трансформация общества представляет собой «палку о двух концах», т.к. все это дает определенные возможности для преступников. Но что может произойти, если критически важные сети станут целью для преступного сообщества?

Антивирусная лаборатория PandaLabs компании Panda Security опубликовала белую книгу под названием «Критическая инфраструктура: кибер-атаки на основы современной экономики» с хронологией самых громких атак в мире против информационной безопасности объектов критической инфраструктуры и рекомендациями по их защите.

Инфраструктура обеспечивает нормальную работу крайне важных для развития государства служб и систем: правительственные органы, водоснабжение, финансовые и налоговые системы, энергетика, космос, атомные электростанции и транспортные системы, крупные производственные предприятия.

К критически важной инфраструктуре мы относим объекты, сети, службы и системы, сбой в работе которых в любом случае отразится на здоровье, безопасности и благосостоянии граждан страны.

Гарантированное предоставление жизненно важных услуг в условиях новых угроз — это не только ответственность государственных органов, но также и частных компаний на национальном и международном уровнях.

Новые вторжения в кибер-физические системы производственных процессов, запущенных в критической инфраструктуре, создали потребность в новых стратегиях, адаптированных для обнаружения таких угроз без препятствий в работе самой инфраструктуры.

За последние годы произошел ряд ключевых событий, таких как 9/11, которые стали поворотным пунктом в глобальной безопасности. С тех пор в мире сложилась ситуация, когда сбой в работе определенных объектов критической инфраструктуры может повлиять на здоровье, безопасность и благополучие не только отдельных людей, но и целых наций.

Изменился и подход к обеспечению безопасности таких объектов. Раньше безопасность являлась исключительной прерогативой государственных органов. Теперь объекты критической инфраструктуры, в основном, находятся в руках частного бизнеса, а потому он также несет серьезную ответственность за их безопасность. После трагедии 11 сентября США создали Министерство внутренней безопасности и приняли целый ряд соответствующих законов и постановлений.

В Европе подобная инициатива появилась после своего ключевого события: 11 марта 2004 года, взрывов поездов в Мадриде.

Европейская комиссия разработала глобальную стратегию по защите критической инфраструктуры («The European Programme for Critical Infrastructure Protection»), которая включает в себя комплекс мер по профилактике, предотвращению и реагированию на террористические атаки в Европе.

Среди прочего, директива устанавливает, что основная и конечная ответственность за защиту критических инфраструктур лежит на государствах-членах Евросоюза и операторах такой инфраструктуры, а также она настоятельно призывает все страны Евросоюза внедрять в свое национальное законодательство ряд мер и инициатив.

Она была проведена во время забастовки сотрудников предприятия, чтобы можно было предположить их причастность.

Ответственность за атаку взяла на себя группа хакеров, называвших себя “Меч правосудия”.

Впрочем, атака также была направлена на определенные непубличные адреса, включая национальную систему обработки финансовых ордеров и телекоммуникационные службы. Урмас Пает, министр иностранных дел Эстонии, публично обвинил российские власти в причастности к данным атакам, хотя он не смог предоставить каких-либо доказательств этому.

Впрочем, атака также была направлена на определенные непубличные адреса, включая национальную систему обработки финансовых ордеров и телекоммуникационные службы. Урмас Пает, министр иностранных дел Эстонии, публично обвинил российские власти в причастности к данным атакам, хотя он не смог предоставить каких-либо доказательств этому.

Они создали червя, который заразил компьютеры, управляющие урановыми центрифугами на иранском заводе в Натанзе, в результате чего они стали работать на полной скорости, в то время как инженеры на своих мониторах наблюдали нормальный режим работы. Это нанесло физический ущерб всем урановым центрифугам на заводе. После этого случая общественность узнала о подобного рода угрозах.

Они создали червя, который заразил компьютеры, управляющие урановыми центрифугами на иранском заводе в Натанзе, в результате чего они стали работать на полной скорости, в то время как инженеры на своих мониторах наблюдали нормальный режим работы. Это нанесло физический ущерб всем урановым центрифугам на заводе. После этого случая общественность узнала о подобного рода угрозах.

Например, случай на ведущей в США фабрике по выпуску продуктов питания, когда вирусная инфекция нанесла ущерб, измеряемый тысячами долларов. Один сотрудник удаленно подключился с домашнего ПК, который был заражен вирусом Nimda. Как только он вошел в корпоративную сеть, червь распространился на все системы управления.

В 2003 году нефтяная компания из США пострадала от червя SQLSlammer, который проник во внутреннюю сеть. Хотя это не привело к остановке производства, но он повлиял на внутренние коммуникации.

Пришлось потратить несколько дней для полного удаления червя из сети и обновления систем для предотвращения дальнейших атак. Кстати, данный червь был одним из самых разрушительных для компаний.

Для распространения, он использовал уязвимость в серверах баз данных SQL (стандартный инструмент в корпоративных сетях). Уязвимость была исправлена Microsoft в январе 2003 года. Кстати, другая американская нефтяная компания начала обновлять все свои объекты сразу же после появления этого патча, чтобы оградить себя от этого червя. Однако, для завершения обновления необходимо было перезагрузить серверы, на которых этот патч был установлен, в то время как некоторые из них находились на нефтяных платформах, где не было выделенного IT-персонала. Для этого пришлось отправлять специалистов на вертолете. И пока они не успели приехать, червь проник в некоторые корпоративные системы и заразил те из них, которые еще не успели обновить.

В том же 2003 году один из крупнейших автопроизводителей в США также пострадал от атаки червем SQLSlammer, который мгновенно распространился на его 17 заводах. Общий ущерб для компании составил 150 млн. долларов США. Хотя патч уже был доступен на протяжении шести месяцев, ИТ-менеджеры компании до сих пор не установили его.

В том же году от вредоносной инфекции (та вредоносная программа не была публичной) пострадал компьютер авиакомпании Air Canada, отвечающий за летную информацию, заправку топлива и пр. В результате инфекции 200 рейсов были задержаны или отменены.

В 2005 году в Японии компьютер сотрудника компании Mitsubishi Electric был заражен вредоносной программой, что привело к утечке конфиденциальных инспекционных документов о двух атомных электростанциях, принадлежащих данной компании.

В 2006 году два компьютера в больнице (Великобритания), отвечающие за управление комплексом лучевой терапии для больных раком людей, были заражены вредоносной программой. В результате этого пришлось отложить лечение 80 пациентов. Спустя два года еще три больницы в Великобритании были заражены вариантом червя Mytob, после чего пришлось отключить все компьютеры от сети на 24 часа для решения инцидента.

В 2013 году были заражены 200 компьютеров Департамента автомобильных дорог и транспорта в округе Кук (штат Иллинойс, США). Эти системы отвечали за поддержание сотни километров дорог в пригороде Чикаго. В результате атаки пришлось отключать сеть на 9 дней, чтобы вылечить все компьютеры.

Этот список инцидентов показывает, что опасность кибер-атак на критические инфраструктуры вполне реальна, и сегодня правительства всех стран знают об этих рисках.