Посетителей: 250922 | Просмотров: 283992 (сегодня 6) | Шрифт: |

Как проверить загрузочную флешку или ISO

программы

Я не раз писал инструкции на тему создания загрузочных накопителей, а в этот раз покажу простой способ проверить загрузочную флешку или образ ISO, не загружаясь с него, не изменяя настроек БИОС и не настраивая виртуальную машину.

Некоторые утилиты для создания загрузочной флешки включают в себя инструменты для последующей проверки записанного USB накопителя и, как правило, базируются на QEMU. Однако, их использование не всегда понятно для начинающего пользователя. Инструмент, рассмотренный в этом обзоре не потребует никаких специальных знаний для проверки загрузки с флешки или ISO образа.

Проверка загрузочных USB и ISO образов с помощью MobaLiveCD

MobaLiveCD — пожалуй, самая простая бесплатная программа для теста загрузочных ISO и флешек: она не требует установки, создания виртуальных жестких дисков, позволяет в два клика посмотреть, как будет выполняться загрузка и не возникнут ли какие-либо ошибки.

Программу следует запускать от имени Администратора, в противном случае при проверке вы увидите сообщения об ошибках. Интерфейс программы состоит из трех основных пунктов:

- Install MobaLiveCD right-click association — добавляет в контекстное меню файлов ISO пункт для быстрой проверки загрузки с них (необязательно).

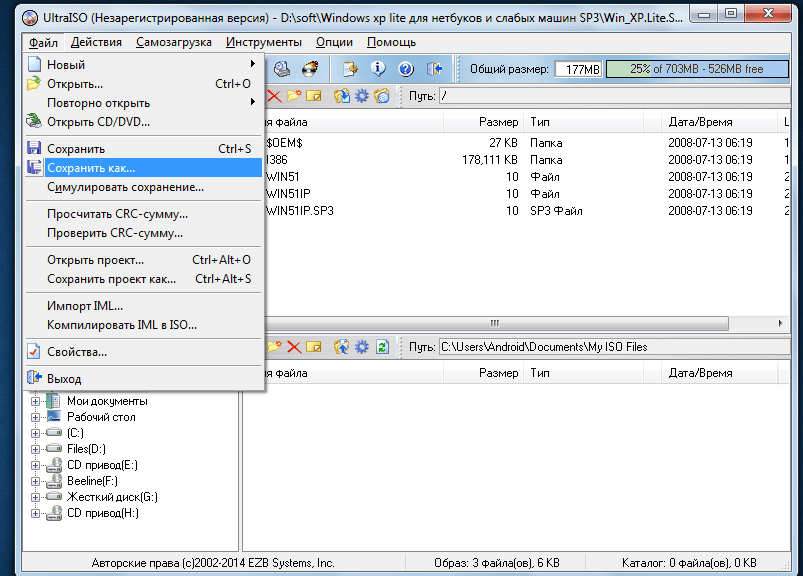

- Start directly CD-ROM ISO image file — запуск загрузочного ISO образа.

- Start directly from a bootable USB drive — проверка загрузочной флешки путем загрузки с нее в эмуляторе.

В случае, если требуется протестировать ISO образ, достаточно будет указать путь к нему. Аналогично и с флешкой — просто указываете букву USB накопителя.

На следующем этапе будет предложено создать виртуальный жесткий диск, однако это делать не обязательно: узнать, происходит ли загрузка успешно можно и без этого шага.

Сразу после этого запустится виртуальная машина и начнется загрузка с указанной флешки или ISO, например, в моем случае получаем ошибку No bootable device, так как подключенный образ не является загрузочным. А если вы подключите флешку с установкой Windows, то увидите стандартное сообщение: Press any key to boot from CD/DVD.

Скачать MobaLiveCD вы можете с официального сайта http://www.mobatek.net/labs_mobalivecd.html.

А вдруг и это будет интересно:

Проверка образа ISO — Документация Linux Mint Installation Guide

Важно убедиться в целостности и подлинности вашего образа ISO.

Проверка целостности подтверждает, что образ ISO был скачан правильно, и ваш локальный файл является точной копией файла на серверах загрузки. Ошибка во время скачивания может привести к повреждению файла и вызвать различные ошибки во время установки системы.

Проверка подлинности (аутентичности) подтверждает, что скачанный образ ISO был действительно подписан Linux Mint, то есть это не какая-то модифицированная или вредоносная копия, сделанная кем-то другим.

Загрузите контрольные суммы SHA256, предоставленные Linux Mint

Все зеркала загрузки предоставляют образы ISO, файл sha256sum.txt и файл sha256sum.txt.gpg. Эти файлы можно найти в том же месте, откуда вы загружаете образ ISO.

Если вы не можете найти их, перейдите на зеркало загрузки Heanet и щёлкните на версии выпуска Linux Mint, который вы загрузили.

Загрузите sha256sum.txt и sha256sum.txt.gpg.

Do not copy their content, use «right-click->Save Link As…» to download the files themselves and do not modify them in any way.

Проверка целостности

Для проверки целостности вашего ISO-файла сгенерируйте его контрольную сумму SHA256 и сравните её с контрольной суммой в файле sha256sum.txt.

sha256sum -b yourfile.iso

Если суммы совпадают, значит образ ISO был загружен успешно. Если не совпадают, попробуйте загрузить его снова.

Проверка подлинности

Для проверки подлинности sha256sum.txt проверьте подпись sha256sum.txt.gpg, как описано ниже.

Импортируйте ключ подписи Linux Mint:

gpg --keyserver hkp://keyserver.ubuntu.com:80 --recv-key "27DE B156 44C6 B3CF 3BD7 D291 300F 846B A25B AE09"

Примечание

Если gpg жалуется на идентификатор ключа, попробуйте следующие команды:

gpg --keyserver hkp://keyserver.ubuntu.com:80 --recv-key A25BAE09 gpg --list-key --with-fingerprint A25BAE09

Check the output of the last command, to make sure the fingerprint is 27DE B156 44C6 B3CF 3BD7 D291 300F 846B A25B AE09 (with or without spaces).

Проверьте подлинность sha256sum.txt:

gpg --verify sha256sum.txt.gpg sha256sum.txt

Вывод последней команды должен сказать Вам, что файл подписи хороший и что он был подписан с помощью ключа A25BAE09.

Примечание

GPG может предупредить Вас, что подпись Linux Mint не является доверенной для Вашего компьютера. Это ожидаемо и вполне нормально.

Как проверить контрольные суммы ISO образа.

Как узнать хеш файла в Windows поможет небольшая бесплатная программа HashTab, которая предназначена для проверки хеша, так называемую контрольную сумму файла.

Программа является расширением для Проводника Windows. HashTab позволит определить контрольную сумму (хеш или хэш) файла для проверки подлинности и целостности проверяемого файла.

Довольно часто пользователям попадаются файлы, в которых оригинальные файлы подменены ложными копиями. Такие копии могут содержать в себе вредоносные программы.

Для того, чтобы предоставить пользователю возможность убедиться в подлинности файла, образа или программы, производители рядом со ссылками для скачивания файла приводят его хеш-суммы.

Вы наверняка встречали, когда скачивали файлы из интернета, что после характеристик и системных требований, часто есть пункт с контрольными суммами файла примерно такого вида.

Хеш — это определенный код соответствующий определенной данной единицы информации, уникальный просчитанный математически образ конкретного файла. При малейшем изменении файла сразу изменяется и хэш-сумма этого файла. С помощью такой проверки обеспечивается защита конкретного файла от изменения.

Контрольные суммы необходимо проверять, если вы скачиваете файлы не с официального сайта разработчика или другие важные файлы, например образ операционной системы. Сравнивая контрольные суммы образа или файла, вы сразу можете узнать был модифицирован этот файл или нет.

Если есть ошибка контрольной суммы, контрольная сумма не соответствует требуемой, то это значит, что файл был изменен (возможно, в него был внедрен вирус, или произведены какие-то другие действия).

Для проверки контрольной суммы (хэша) можно использовать бесплатную программу HashTab.

hashtab скачать

Как пользоваться HashTab

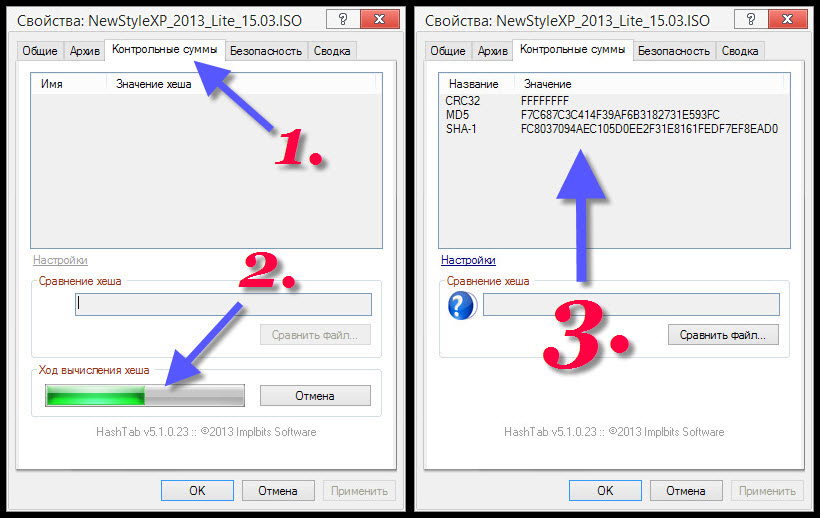

При установке программа HashTab интегрируется в окно свойств Проводника. После установки программы HashTab на ваш компьютер, вы можете проверять хэш-суммы файлов. Для этого кликните по какому-нибудь файлу правой кнопкой мыши.

В контекстном меню выберите пункт «Свойства». После открытия окна, в окне «Свойства» вы увидите новую вкладку «Хеш-суммы файлов».

При нажатии на вкладку «Хеш-суммы файлов» появляется окно со значениями контрольных сумм этого файла.

Для проверки файлов будет достаточно выбрать главные алгоритмы проверки: CRC32, MD5, SHA-1. После выбора алгоритмов проверки нажимаете на кнопку «OK».

Для сравнения хеш-сумм файлов нужно будет перетянуть файл в поле «Сравнение хеша». Если значения хэша файлов совпадают, то появится зеленый флажок.

Также можно проверить хеш другим способом. Для этого, нажимаете на кнопку «Сравнить файл…», а затем выбираете в окне Проводника файл для сравнения.

После этого нажимаете на кнопку «Открыть», а потом в открывшемся окне, вы увидите полученный результат сравнения контрольной суммы файла.

Кликнув правой кнопкой мыши по соответствующей контрольной сумме, вы можете скопировать эту сумму или все контрольные суммы, а также перейти к настройкам программы, если выберете в контекстном меню соответствующий пункт.

Можно также одновременно проверить два файла поодиночке и сравнить результат в двух окнах. На этом изображении видно, что контрольные суммы двух файлов совпадают.

Выводы статьи

Программа HashTab предназначена для того, чтобы проверять контрольные суммы (хэш) файла. Используя бесплатную программу HashTab, вы всегда будете знать, были ли внесены изменения в файл, или нет.

П ри обмене информацией по компьютерным сетям или через переносные носители актуальным встает вопрос о том, как проверить целостность передаваемой информации. Ведь если в полученном многомегабайтном файле будет неправильно сохранено несколько бит, то это может привести к проблемам при использовании этого файла. Особенно если этот файл является приложением. Поэтому при распространении различных установочных файлов, и прочей информации приня

Как проверить MD5 хеш-сумму файла в Windows. Как проверить контрольные суммы ISO образа

Инструкция

Найдите в Total Commander файл, контрольную сумму которого необходимо проверить. Запустите Total Commander. В одной из панелей смените текущий диск на тот, искомый файл. Для этого можно воспользоваться кнопками или выпадающим списком, расположенным на верхней инструментальной панели. Совершая двойные клики по пунктам списка листинга директорий, перейдите в каталог с нужным файлом. Выделите его в списке.

Откройте диалог настройки параметров расчета контрольных сумм файлов. Для этого в главном меню приложения разверните раздел «Файл», а затем кликните по пункту «Создать SFV-файл контрольных сумм (CRC)…».

Настройте параметры формирования контрольных сумм. В диалоге «Создание SFV-файлов контрольных сумм (CRC)» установите флажок «MD5», если хотите, чтобы результатом расчета контрольной суммы файла являлся MD5-хеш (большинство контрольных сумм, публикуемых в интернете, являются именно MD5-хешами). Снимите флажок «Для каждого файла создать отдельный SFV-файл». В поле «Сохранить файл(ы) контрольных сумм как:» введите путь и имя файла, в который будет помещен результат расчета контрольной суммы.

Рассчитайте контрольную сумму файла. В диалоге «Создание SFV-файлов контрольных сумм (CRC)» нажмите кнопку «OK». Начнется процесс вычисления контрольной суммы. Ход процесса будет отображаться индикатором прогресса в появившемся окне. Если объем исходного файла велик, контрольной суммы может занять продолжительное время. Дождитесь окончания операции.

Проверьте контрольную сумму файла. Откройте созданный файл контрольных сумм в текстовом редакторе или просмотрщике. В частности, можно воспользоваться встроенной в Total Commander функцией просмотра. Для этого выделите сгенерированный файл контрольных сумм в панели Total Commander и нажмите клавишу F3. В файле будет содержаться строка, структурно состоящая из двух частей. Первая ее часть, расположенная до знака «*», является символическим представлением контрольной суммы файла. Сравните эту строку с известным значением контрольной суммы.

Сверка контрольной суммы необходима для того, чтобы проверить целостность и полноту передачи данных при скачивании документов по каналам связи. Особенно это важно при загрузке дистрибутива операционной системы Windows. Это позволит избежать ошибок в работе системы и обезопасить себя от пиратских копий и вирусов.

Инструкция

Перейдите на официальный сайт документа, программного обеспечения или операционной системы, которую загрузили на свой компьютер. В разделе сведений о файле можно найти значение контрольной суммы, которое обозначается также как SHA1. Сохраните данный набор символов в отдельный текстовый файл или перепишите на лист бумаги.

Загрузите утилиту HashTab. Данная программа распространяется на многих специализированных компьютерных сайтах, поэтому ее достаточно легко найти в сети. Однако лучше всего воспользоваться официальным источником http://hashtab.ru/, чтобы обезопасить свой компьютер от различных вирусов. На всякий случай

Как проверить контрольные суммы ISO образа. Проверка хеш-сумм: что это такое

Вы не когда не задумывались, зачем указывают такую информацию, как «Хеш-сумма»? Очень часто можно встретить на торрентах. С одной стороны, какая-то не понятная информация, но с другой стороны, очень полезная. Почему? Постараюсь подробно рассказать, как узнать хеш файла, как его сравнить и почему это так полезно.

Давайте разберемся, как узнать хеш файла и в каких случаях этот самый хеш будет крайне полезен для нас. Не буду сильно углубляться в тему, расскажу на примере простым языком, что бы было понятно каждому!

Зачем нужно знать Хеш- сумму файла?

Допустим, Вы решили скачать с торрента образ какой-то игры и весело провести время. Вот Вы нашли интересную игру, прочитали описание и обнаружили, что в описании к файлу указана «Хеш-Сумма» образа.

Дело в том, что человек, который выложил игру, он сначала проверял её на работоспособность на своём компьютере, может даже и на нескольких ПК и на разных системах.

Как только он убедился, что все отлично устанавливается и работает, он узнал «Хеш-Сумму» образа и указал её в описании к игре. У незнающих людей напрашивается вопрос, зачем он указала хеш -сумму образа?

Если говорить грубо, то: Хеш-сумма – это уникальный «Ключ» файла, который можно использовать для проверки файла, то есть, его целостности.

Если сказать ещё проще: То, хеш позволит нам сравнить два файла, тот файл, который был выложен для загрузки, с тем файлом, который был загружен на наш компьютер.

И зачем мне его сравнить? Допустим, Вы скачали образ и естественно принялись за установку игры. Но в процессе установки начали появляться какие-то ошибки, что-то идёт не так. Все признаки того, что игра не установится, так как это нужно, либо установилась, но не запускается.

В общем, существую подобные проблемы…

Конечно, можно обвинить во всех бедах то место, откуда качали файл. Мол, файл не качественный выложили, не чего не запускается, не чего не работает.

Но это может быть не так.

С системой все в порядке и с источником, откуда качался файл то же все в порядке.

Все на самом деле куда проще чем, кажется. В процессе загрузки файла, могли произойти какие-то ошибки, либо файл не докачался до конца, в общем одним словом, файл загрузился на компьютер не полноценным по каким-то причинам.

Вот, отсюда все беды!

Идём на сайт, откуда качали файл, берём там хеш -сумму, после чего узнаём хеш скаченного файла и сравниваем их.

1) Если Хеш-Сумма оказывается разной, то соответственно загруженный файл 100% отличается от того, файла, который выложен на сайте. А это значит, загруженный файл работать не будет. Придётся скачать его заново.

2) Если Хеш-Суммы одинаковые, то в этом случаи была загружена точная копия файла, и она будет работать должным образом. Можно смело приступать к установке.

ВАЖНО! Если Вы качаете образы Windows то, после загрузки настоятельно рекомендую узнать хеш -сумму и сравнить её, если суммы не совпадут, то лучше раз 100 подумать, стоит ли ставить windowsс подобного образа.

Иначе можно получить немало проблем в момент установки системы.

В общем и целом, думаю все понятно, если есть вопросы, то смело задавайте! Хорошо, разобрались, зачем нам нужна хеш -сумма файла, который собираемся качать. Теперь давайте узнаем, как сравнить хеш -сумму, что бы выяснить, полностью загрузился файл или нет.

Как узнать и сравнить Хеш-Сумму файла.

Для этого дела имеется специальные программы и, как правило, они легки в использовании. Все что нужно сделать – это выбрать нужный файл, что бы получить его хеш сумму и сравнить его с тем, который был указан на сайте. Все просто!

Одну из таких программ хочу представить в этом посте. Программа, так скажем «Собственного производства» Сижу я вчера за ноутбуком, и понимаю, что я вроде как соскучился по «Кодингу» и решил, что на одну программу по сравнению Хеш-Сумм будет больше.

Интерфейс программы получился вот таким. Кнопки получились без надписей, но, к каждой кнопке есть подсказки, для чего она нужна. Они появляются в нижней части программы в момент наведения курсора на кнопку.

1 – Эта кнопка откроет диалоговое окно для выбора файлы.

2 – Эта кнопка нужна, если нужно удалить содержимое полей.

.

4 – Эта кнопка закроет программу.

5 – Эта кнопка нужна, если Вам нужно скопировать Хеш-Сумму в буфер.

6 – Эта кнопка наоборот, вставить Хеш-Сумму, для сравнения.

Что бы сравнить хеш -суммы, нажимаем кнопку «1» и выбираем файл, который был скачан. Программа определит его хеш -сумму в кодировке md5, и он появится в поле «Полученный Хеш».

Теперь в поле «Сравнить с:» вставьте хеш -сумму указанную в описании к скачанному файлу. Нажмите кнопку «Сравнить» и программа покажет результат и появится такое окно:

— Хеш-Суммы равны:

— Хеш-Суммы не равны:

И ещё один важный момент по поводу моей программы. Если будите ей пользоваться, то при получении хеш -суммы файла с большим размером, программу будет ненадолго зависать, система будет предлагать завершить программу…

На самом деле программа работает и в скором времени она покажет хеш сумму файла. А зависает программа, так как нужно немного её доработать, а именно добавить «дополнительный поток». В общем, не обращайте внимания на то, что программа «Не отвечает» это мои погрешности, она все ровно работает!

Как меняется Хеш-Сумма файла? (Для понимания)

Предлагаю посмотреть на реальном примере, как может измениться Хеш-Сумма у файла. Для примера возьмем обычный текстовой документ.

Создадим файл «test.txt» и запишем в него любую строку, например из трёх символов «123». Теперь сохраним файл и посмотрим его размер, он составит всего «3 байта».

Так как один символ весит всего 1 байт и не важно, что это, символ или пробел.

Впрочем, это не особо важно. Важно то, что мы в данном случае имеем возможность удалить 1 байт из файла, или наоборот, добавить несколько байтов в файл. Текстовой документ (TXT) прекрасно подходит для данного примера.

И так, сохраняем файл со строкой «123» и смотрим его Хеш-Сумму. У меня она получилась такого значения.

Default

MD5: 202CB962AC59075B964B07152D234B70

MD5 : 202CB962AC59075B964B07152D234B70 |

Хорошо! Сохраняем полученную «Хеш-Сумму» Куда-нибудь в другое место. Теперь снова открываем файл «test.txt» и дописываем к строке ещё один символ, и в итоге получится такая строка «1234». Сохраняем этот файл и снова узнаем его «Хеш-Сумму». Вот что получилось.

Итак, вы долго и упорно загружали образ Windows, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Д

Как проверить ISO-образы

На этой странице объясняется, как проверить их целостность и подлинность.

Важно проверить целостность и подлинность вашего ISO-образа.

Проверка целостности подтверждает, что ваш ISO-образ был правильно загружен и что ваш локальный файл является точной копией файла, присутствующего на серверах загрузки. Ошибка во время загрузки может привести к повреждению файла и вызвать случайные проблемы во время установки.

Проверка подлинности подтверждает, что загруженный вами ISO-образ был подписан Linux Mint и, следовательно, не является модифицированной или вредоносной копией, сделанной кем-то другим.

Препарат

1. Создайте в домашнем каталоге каталог с именем «ISO».

2. Переместите ISO-образ, который вы загрузили, в этот каталог.

3. Загрузите следующие файлы (щелкните правой кнопкой мыши -> Сохранить как …) и переместите их в каталог «ISO».

Ваш каталог ~ / ISO должен теперь содержать 3 файла: ваш ISO-образ, файл sha256sum.txt и файл sha256sum.txt.gpg.

Ни в коем случае не изменяйте эти файлы.

Проверка целостности

Чтобы проверить целостность образа ISO, сгенерируйте его сумму SHA256 и сравните ее с суммой, найденной в файле sha256sum.txt.

В большинстве дистрибутивов Linux сумму SHA256 можно сгенерировать, открыв терминал и выполнив следующие команды:

CD cd ISO sha256sum -b * .iso

Последняя команда должна показать вам сумму SHA256 вашего файла ISO.Сравните его с тем, что находится в sha256sum.txt. Если они совпадают, вы успешно проверили целостность образа ISO.

Примечание. Если у вас coreutils версии 8.25 или новее, другой способ проверить сумму — попросить команду sha256sum проверить файл по файлу sha256sum.txt, например:

sha256sum --ignore-missing -c sha256sum.txt

Проверка подлинности

Для проверки подлинности sha256sum.txt, нам нужно проверить подпись на файле sha256sum.txt.gpg.

1. Импортируйте ключ подписи Linux Mint:

2. Проверьте подлинность файла sha256sum.txt:

CD cd ISO gpg --verify sha256sum.txt.gpg sha256sum.txt

Примечание. Если вы не доверяли этой подписи в прошлом или подписи, которая ей доверяла, GPG должна предупредить вас, что подпись не является надежной.Это ожидаемо и совершенно нормально.

10 инструментов для проверки целостности файлов с помощью хэшей MD5 и SHA1 • Raymond.CC

Когда вы загружаете файл из Интернета, довольно часто вы не можете на 100% гарантировать, что файл не был каким-либо образом изменен по сравнению с оригиналом. Причиной может быть сайт, с которого вы загружаете, повреждение из-за ошибок в процессе загрузки, лицо, загрузившее файл для вас, или, что наиболее опасно, файл был заражен вредоносным ПО.

Один из способов определить, был ли файл изменен по сравнению с исходным состоянием, — это проверить его цифровую подпись. Или вы можете проверить целостность файла, проверив его хеш-значение. В каждом файле содержатся уникальные данные, и когда вы применяете к нему определенный алгоритм, называемый «криптографической хеш-функцией», возвращается строковое значение, действительное только для этого файла в его текущем состоянии.

Если хотя бы один байт в файле изменится, значение, указанное при повторном запуске проверки, будет другим.Несколько популярных алгоритмов хеширования — это MD5 и SHA-1, и вы иногда можете видеть эти значения, перечисленные на страницах загрузки веб-сайтов. Ярким примером являются образы ISO для таких операционных систем, как Linux и Windows. Все официальные ISO-образы Windows будут иметь хэш SHA-1, указанный где-то в Интернете, который вы затем можете сравнить, чтобы увидеть, идентичен ли тот, который вы скачали, оригиналу.

Если у вас есть что-то вроде хеш-значения на основе MD5 или SHA с веб-сайта и вы хотите проверить целостность загруженного файла, необходим способ вычисления его хеш-значения.Здесь мы покажем вам 10 различных инструментов, которые могут вычислять и сравнивать хеш-значения, они были протестированы в Windows 10 и 7.

1. IgorWare HasherHasher — это небольшой, портативный и простой в использовании бесплатный инструмент, который может вычислять контрольные суммы SHA1, MD5 и CRC32 для одного файла. Вы можете найти файл, перетащить его или добавить запись в контекстное меню, щелкнув правой кнопкой мыши и выбрав «Создать хеш». Также есть возможность сгенерировать хэш из блока текста, который вы можете ввести или вставить в поле.Программа открывает окно для каждого выбранного вами файла, поэтому не открывайте более двух файлов одновременно.

Помимо копирования или сохранения хеш-результата в файл, вы можете загрузить хеш-файл обратно в программу для проверки на соответствие другому или тому же файлу. В меню «Параметры» есть некоторые полезные настройки, такие как сохранение программы наверху, использование верхнего регистра хеш-значений, автоматический расчет после перетаскивания и добавление записи в контекстное меню. По какой-то странной причине Igorware Hasher загружается как файл RAR, поэтому убедитесь, что у вас есть архиватор, такой как WinRAR или 7-Zip, чтобы его открыть.

Загрузить IgorWare Hasher

2. HashCheck

HashCheck работает несколько иначе, чем традиционный инструмент проверки, поскольку он интегрируется в окно свойств файла системы. Вы получите дополнительную вкладку под названием «Контрольные суммы» рядом со стандартными вкладками «Совместимость», «Подробности», «Предыдущие версии» и т. Д. Исходный Hashcheck датируется 2009 годом, но, похоже, отлично работает в Windows 10. Более свежая версия доступна на GitHub, которую мы будем также упомянуть ниже.

Крошечный (85 КБ) установщик просто регистрирует HashCheck.dll в системе, поэтому он не требует больших ресурсов. Щелкните правой кнопкой мыши один или несколько файлов или папку и выберите «Свойства»> «Контрольные суммы». В окне будут показаны значения CRC-32, MD4, MD5 и SHA-1. Кнопка «Сохранить» позволяет сохранять выбранные контрольные суммы файлов в отдельный список для каждого метода хеширования, который вы можете загрузить позже, чтобы увидеть, изменились ли какие-либо файлы.

Список можно быстро создать из контекстного меню, щелкнув правой кнопкой мыши файл (ы) и выбрав «Создать файл контрольной суммы».

Скачать HashCheck

Поскольку HashCheck является программным обеспечением с открытым исходным кодом, кто-то взял исходный код и обновил его, добавив некоторые новые функции. Заметные улучшения включают поддержку многопоточности, добавление SHA-256 и SHA-512 (MD4 был удален), вычисление только выбранных контрольных сумм, добавление дополнительных переводов и цифровую подпись файлов / установщика.

Эта версия HashCheck намного новее и выпущена в 2016 году. Она была создана Кристофером Герни и размещена на GitHub.В этой версии MD5 и SHA-3 по умолчанию отключены, но их можно легко включить в окне «Параметры».

Скачать HashCheck 2.4 с GitHub

3. Nirsoft HashMyFiles

HashMyFiles — еще один небольшой портативный инструмент от Nir Sofer, который прост и понятен в использовании. Количество способов открытия файлов впечатляет, потому что вы можете добавлять один или несколько файлов, папок (включая подпапки), запущенных процессов, а также с помощью подстановочного знака с настраиваемой глубиной папки.Также есть контекстное меню проводника, которое можно включить вручную. Программа показывает хеши для CRC32, MD5, SHA-1, SHA-256, SHA-384 и SHA-512. На дисплее также отображается общая информация о файле.

HashMyFiles может экспортировать данные в файл TXT, HTML, XML или CSV, но вы не можете использовать его для загрузки обратно в программу для повторной проверки файлов позже. Также доступен ряд аргументов командной строки, а другие функции, такие как всегда сверху, дополнительная информация о файле, текст в верхнем регистре и отправка хэша в VirusTotal, находятся в меню «Параметры».Также в меню «Параметры» «Пометить хеш в буфере обмена» сравнивает хэш в буфере обмена с файлами и отображает совпадение зеленым цветом. «Отметить идентичные хэши» показывает одинаковые файлы разными цветами.

Скачать HashMyFiles

4. HashTools

HashTools от разработчика программного обеспечения BinaryFortress, который создает хорошо известные условно-бесплатные приложения, такие как DisplayFusion и ClipboardFusion. Эта программа является переносимой и принимает для обработки отдельный файл, несколько файлов или целую папку.Возможность добавить запись «Хеш с помощью HashTools» в контекстное меню находится в окне «Настройки».

Когда вы добавляете файлы в HashTools, они не будут обрабатываться, пока вы не нажмете одну из кнопок внизу, чтобы вычислить соответствующие контрольные суммы. Поддерживаются CRC32, MD5, SHA-1, SHA-256, SHA-384 и SHA-512. Кнопка Create SFV создаст контрольные суммы CRC32 для файлов и сохранит их в файл SFV, который вы можете использовать для проверки позже. Щелчок правой кнопкой мыши по файлу позволит скопировать хэш или путь к нему вместе с предоставлением хеша вручную или из буфера обмена для сравнения.

Скачать HashTools

5. ComputeHash 2.0

ComputeHash — это небольшой и очень простой в использовании инструмент без дополнительных или запутанных функций. Он работает полностью из контекстного меню Windows, и вы просто щелкаете правой кнопкой мыши файл и выбираете параметр «Хеширование компьютера». Он будет отображать хеши MD5, SHA-1, SHA-256, SHA-384 и SHA-512 одновременно. Дважды щелкните исполняемый файл, чтобы добавить запись в контекстное меню, используйте uninstall.bat, чтобы удалить его снова.

Каждую контрольную сумму можно скопировать в буфер обмена или все значения можно сохранить в текстовый файл. Флажок в верхнем регистре может облегчить чтение значений. ComputeHash требует .Net Framework 2, поэтому пользователям Windows 10 будет предложено установить его, если он еще не установлен. Здесь мы смотрим на версию 2.0 от 2011 года, есть версия 4.4 от 2015 года, но мы обнаружили, что она неправильно отображает контрольные суммы в Windows 7 или Windows 10.

Загрузите ComputeHash 2.0

7 портативных инструментов для резервного копирования полного образа USB-накопителей • Raymond.CC

Создание полной резервной копии Windows с помощью встроенного инструмента Windows Imaging Tool, Acronis TrueImage, EaseUs Todo Backup или Macrium Reflect довольно распространено среди опытных пользователей компьютеров. Однако всем пользователям рекомендуется сохранять резервные копии на случай сбоев или сбоев оборудования. Если ваша система не может загрузиться, загрузите компьютер с загрузочного носителя программного обеспечения для создания образов, и он сможет восстановить вашу систему до того момента, когда вы создали образ.

Создание образов отличается от простого резервного копирования файлов или выбранных папок, поскольку создается полная копия для всего жесткого диска или раздела и его структуры. Проблема с некоторыми программами обработки изображений заключается в том, что они не позволяют создавать резервные копии изображений для внешних устройств, таких как USB-накопитель, цифровая камера или MP3-плеер. Или, возможно, вы предпочитаете не устанавливать полный пакет программного обеспечения только для резервного копирования небольшой флэш-памяти.

Тем, у кого есть одна или две флеш-памяти, полезно иметь полные резервные копии, чтобы при необходимости можно было переключаться между ними.Вот 7 бесплатных портативных инструментов, которые можно использовать для создания резервных копий образов USB-накопителей, жестких дисков, карт памяти и MP3-плееров, а затем восстанавливать их, когда это необходимо.

1. PassMark ImageUSBImageUSB — это программное обеспечение PassMark, в которое входят такие инструменты, как Performance Test, BurnInTest и OSFMount. Этот небольшой инструмент является бесплатным и портативным с несколькими очень удобными функциями, такими как возможность читать и создавать изображения с нескольких USB-накопителей одновременно, а также записывать один образ обратно на более чем один флэш-накопитель одновременно.

Все разбито на пронумерованные шаги. Выберите USB-накопитель (и) для работы и выберите, следует ли записывать на выбранный накопитель или создавать с него образ. Затем найдите файл резервной копии или введите новое имя и нажмите кнопку на шаге 4, чтобы начать процесс. Вы можете проверить только что созданный образ или содержимое записанного USB-накопителя. Снимите флажок «Опубликовать подтверждение изображения», если вы не хотите проверять.

Образы резервных копий создаются как несжатые файлы BIN.ImageUSB может записывать эти файлы BIN или файлы образов ISO на USB. Однако запись файла ISO может быть проблематичной, и вы не сможете правильно прочитать содержимое диска из-за файловых систем, используемых образами ISO. Файл журнала создается в той же папке для каждого образа BIN, который включает контрольные суммы MD5 / SHA1 для файла и все результаты проверки.

Загрузить PassMark ImageUSB

2. Rufus

Rufus — это USB-инструмент, о котором мы упоминали ранее, который может выполнять ряд различных функций, таких как создание загрузочного USB-носителя.Менее известная функция, добавленная в 2018 году, — это возможность сохранять содержимое выбранного USB-накопителя в виде образа диска. В этом случае образ сохраняется в популярном формате виртуального жесткого диска (VHD). У Rufus есть версия установщика, но большинство пользователей, вероятно, просто используют переносимый исполняемый файл.

Сохранить USB-устройство в виде файла VHD в Rufus очень просто. Все, что вам нужно сделать, это убедиться, что USB-носитель для копирования выбран в раскрывающемся списке «Устройство» вверху, нажать « Показать дополнительные свойства привода », и в правом верхнем углу появится значок дискеты.Щелкните значок, дайте выходному файлу имя и нажмите «Сохранить». Все устройство будет сохранено в несжатом образе VHD.

Запись файла VHD обратно на USB — это всего лишь случай, когда необходимо убедиться, что «Диск или образ ISO» является типом выбора загрузки, и нажать кнопку SELECT , чтобы найти ранее сохраненный файл VHD. Преимущество использования формата VHD заключается в том, что файлы можно монтировать изначально в Windows как виртуальные диски. Вы можете легко просматривать и даже редактировать содержимое резервной копии, прежде чем записывать ее обратно на USB позже.

Загрузить Rufus

3. USB Image Tool

USB Image Tool — портативная программа, которая может создавать полные образы USB-накопителей, MP3-плееров и любых других запоминающих устройств, подключенных как USB-накопители. В программе есть раскрывающийся список, позволяющий выбрать между созданием образа всего USB-накопителя или только первого тома на устройстве. Это полезно, если на вашем устройстве более одного раздела, хотя загрузочный сектор не сохраняется в режиме тома.

Выберите USB-накопитель, щелкните Резервное копирование и выберите имя файла и папку для сохранения. USB Image Tool по умолчанию выполняет резервное копирование дисков в несжатый файл IMG. Чтобы сжать файл изображения, щелкните раскрывающееся меню «Тип файла», когда его спросят, где сохранить файл. Есть варианты сохранения в виде файлов IMG.GZ, сжатых с помощью Zip или GZip. Сжатие может занять немного больше времени, но может уменьшить размер большого файла изображения.

Также есть вкладка «Избранное», где вы можете сохранить места резервных копий для быстрого доступа.Доступны некоторые параметры, такие как создание контрольной суммы MD5 с файлом резервной копии, отображение несъемных устройств, проверка резервной копии и определение структуры именования файлов резервных копий. .NET Framework 4.7 требуется для пользователей, отличных от Windows 10. Командная строка usbitcmd.exe включена для расширенного использования, например, в сценариях.

Загрузить USB Image Tool

4. HDD Raw Copy Tool

Хотя название может предполагать, что эта программа предназначена только для копирования жестких дисков, она также специально разработана для работы со всеми типами мультимедийных устройств.Поддерживаются USB-накопители, жесткие диски и все типы носителей и карт на основе флэш-памяти. HDD Raw Copy Tool делает посекторную копию устройства полностью, независимо от того, какие разделы или операционная система присутствуют.

При запуске открывается окно «Источник», где вы выбираете USB-накопитель для копирования. Следующее окно — это целевое окно, где вы должны дважды щелкнуть опцию File в списке устройств и выбрать имя и место для сохранения. Параметр сохранения по умолчанию — это сжатый файл IMGC, хотя вы можете выбрать несжатый формат IMG в раскрывающемся списке «Сохранить как тип».

Нажмите «Продолжить», а затем «Пуск», чтобы начать резервное копирование. Поскольку файл резервной копии будет сжат, он может быть намного меньше, чем несжатые файлы резервной копии, которые будут размером с весь диск. Восстановление резервной копии — это случай, когда нужно поменять местами и выбрать файл резервной копии в окне «Источник» и USB-накопитель в целевом окне. Доступна версия установщика, но портативная версия отлично справляется со своей задачей.

Скачать HDD Raw Copy Tool

На второй странице мы покажем вам другие портативные инструменты резервного копирования изображений, а также покажем, как сжимать файлы резервных копий более эффективно.

Как проверить содержимое файла ISO | Small Business

Файл ISO — это точный образ оптического диска, такого как CD, DVD или Blu-ray. Windows 7 обеспечивает ограниченную встроенную поддержку этого формата, но не предоставляет функциональные возможности для проверки содержимого файла ISO, за исключением записи его непосредственно на диск с помощью Windows Disc Image Burner. Чтобы проверить содержимое и извлечь файлы из ISO на ваш компьютер, вам понадобится сторонняя утилита, такая как WinRAR, PowerISO или 7-Zip.Использование одной из этих программ позволит вам проверить и изменить содержимое файла перед записью на диск.

Проверка содержимого ISO-файла с помощью WinRAR

Загрузите и установите бесплатную пробную версию WinRAR (ссылка в разделе «Ресурсы»).

Щелкните правой кнопкой мыши ISO-файл в проводнике Windows, выберите «Открыть с помощью» из контекстного меню и выберите «WinRAR».

Просмотрите содержимое файла ISO в WinRAR. Будет отображено все содержимое файла, включая подкаталоги.

Проверьте содержимое файла ISO с помощью PowerISO

Загрузите и установите бесплатную пробную версию PowerISO (ссылка в разделе «Ресурсы»).

Щелкните правой кнопкой мыши файл ISO в проводнике Windows. Щелкните «Открыть с помощью» в контекстном меню и выберите «PowerISO».

Нажмите «Продолжить без регистрации», если вы пока не хотите покупать PowerISO. Будет отображено все содержимое файла ISO. Вы можете перемещаться по папкам, содержащимся в файле, с помощью панели каталогов слева.

Проверьте содержимое файла ISO с помощью 7-Zip

Загрузите и установите 7-Zip (ссылка в разделе «Ресурсы»). Это приложение представляет собой бесплатную утилиту для сжатия и архивирования файлов с открытым исходным кодом.

Откройте 7-Zip из меню «Пуск» Windows. Вам будет представлен интерфейс, подобный проводнику Windows, который позволяет перемещаться по компьютеру и получать доступ к поддерживаемым форматам архивов так же, как вы получаете доступ к папкам в проводнике Windows.

Перейдите к файлу ISO, который вы хотите проверить, и дважды щелкните его.Теперь вы можете просмотреть содержимое файла.

Проверка контрольных сумм | Примечания к Linux

Сколько раз вы загружали загрузочный образ или сжатый файл ISO и записывали его на SD-карту или компакт-диск без проверки целостности файла?

Вы действительно должны — и это не очень сложно.

Использование алгоритма хеширования, такого как SHA-1 или MD5, позволяет проверить целостность файла, вычислив его контрольную сумму SHA-1 или MD5 и сравнив ее с известным значением.Некоторые сайты покажут контрольные суммы на странице загрузки, а другие предоставят отдельный файл контрольной суммы — обычно при наличии нескольких файлов.

Примечание. Контрольная сумма сама по себе только проверяет целостность файла.

Использование SHA-1

Для создания контрольной суммы SHA-1 для файла (или группы файлов).

$ sha1sum * .zip

1852df83a11ee7083ca0e5f3fb41f93ecc59b1c8 archive.zip

7d6d71265d8d0da32d82e0137f08e3f2998a7d95 download.zip

Если на странице загрузки отображается контрольная сумма, то после загрузки файла все, что вам нужно сделать, это проверить, соответствует ли она вашей версии.Вы также можете сохранить информацию о контрольной сумме в файле и использовать ее для проверки того, что файлы не были изменены позже.

$ sha1sum * .zip> checkum.sha

$ cat контрольная сумма.sha

1852df83a11ee7083ca0e5f3fb41f93ecc59b1c8 archive.zip

7d6d71265d8d0da32d82e0137f08e3f2998.zip 9d

$ sha1sum -c checkum.sha

archive.zip: OK

download.zip: OK

Использование MD5

Для создания контрольной суммы MD5 для файла (или группы файлов).

$ md5sum *.zip

97f5e00ce1975165bcbfba39f117d9dd archive.zip

13c3f38e949bc6838c63f741655238e4 download.zip

Вы можете сохранить контрольные суммы MD5, перенаправив вывод команды в файл.

$ md5sum * .zip> checkum.md5

$ cat checkum.md5

97f5e00ce1975165bcbfba39f117d9dd archive.zip

13c3f38e949bc6838c63f741655238e4 download.zip

Используя сохраненные контрольные суммы, вы можете проверить целостность файлов.

$ md5sum -c контрольная сумма.md5

archive.zip: OK

download.zip: OK

Если вы обновите файлы, а затем обновите файл контрольной суммы, то при проверке файлов вы получите сообщение об ошибке, указывающее, что файл контрольной суммы был изменен, но этого следовало ожидать, поскольку вы только что его изменили!

$ md5sum -c checkum.md5

archive.zip: OK

checkum.md5: FAILED

download.zip: OK

md5sum: ПРЕДУПРЕЖДЕНИЕ: 1 вычисленная контрольная сумма НЕ совпадает

Использование find

Чтобы преодолеть указанные выше проблемы, вы можете просто удалить файл контрольной суммы перед восстановлением контрольных сумм, но что, если вы не хотите создавать контрольные суммы для других файлов, таких как временные файлы или файлы резервных копий?

Для этого вы можете использовать «найти», чтобы выбрать, какие файлы будут использоваться или, в данном случае, игнорироваться при генерации контрольных сумм.Хотя эта команда намного длиннее, чем просто использование md5sum сама по себе, у нее есть то преимущество, что при последующей проверке целостности файлов вы не получите сообщение об ошибке, и вы также можете изменить ее, чтобы исключить другие типы файлов. .

$ найти. -maxdepth 1! -iname «* .tmp»! -iname «* .md5»! -name «* ~» \

> -type f -exec md5sum {} \; | tee checkum.md5

97f5e00ce1975165bcbfba39f117d9dd ./archive.zip

13c3f38e949bc6838c63f741655238e4 ./download.zip

$

$ md5sum -c контрольная сумма.md5

archive.zip: OK

download.zip: OK

$

Если вы не укажете глубину, вы можете сгенерировать один файл контрольной суммы для всех файлов в текущей папке и всех подпапках, что не могут сделать сами команды md5sum или sha1sum. .

$ найти. ! -iname «* .tmp»! -iname «* .md5»! -name «* ~» -type f \

> -exec md5sum {} \; | tee checkum.md5

6b6e0c8e30f97c52132e260cdff298aa ./.tmp/cache

97f5e00ce1975165bcbfba39f117d9dd./archive.zip

13c3f38e949bc6838c63f741655238e4 ./download.zip

d41d8cd98f00b204e9800998ecf8427e ./src/source.c

aadd4f628604fd40e5a4f9bf80e60480 ./src/.source.old

$

$ md5sum -c

./.tmp/cache CHECKSUM.MD5 с контрольными суммами: OK

./archive.zip: OK

./download.zip: OK

./src/source.c: OK

./src/.source.old: OK

Поскольку все, что делает эта команда, заключается в использовании команды «find» для выбора файлов перед генерацией контрольной суммы, у вас есть возможность использовать любые другие функции команды «find».Поэтому, если вы хотите, вы также можете исключить скрытые файлы и папки, вы можете сделать это, добавив дополнительный квалификатор, выделенный красным, который заставляет find игнорировать любые файлы с именами пути, начинающимися с ‘.’ (Это будет включать ВСЕ файлы в скрытых папках) .

$ найти. ! -iname «* .tmp»! -iname «* .md5»! -name «* ~» -type f \

>! -path «* / \. *» -exec md5sum {} \; | tee checkum.md5

97f5e00ce1975165bcbfba39f117d9dd ./archive.zip

13c3f38e949bc6838c63f741655238e4 ./download.zip

d41d8cd98f00b204e9800998ecf8427e ./src/source.c

$

$ md5sum -c checkum.md5

./archive.zip: OK

./download.zip: OK

./src/source.c: OK

./src/source.c

Если вы просто хотите сгенерировать контрольные суммы для файла определенного типа, вам не нужно явно игнорировать какие-либо файлы (если вы не хотите включать скрытые файлы или папки).

$ найти. -iname «* .c» -type f! -path «* / \. *» -exec md5sum {} \; \

> | tee checkum.md5

d41d8cd98f00b204e9800998ecf8427e./src/source.c

$

$ md5sum -c checkum.md5

./src/source.c: OK

Вы также можете использовать find для поиска каждой папки перед генерацией контрольной суммы — это позволяет вам создать отдельный файл контрольной суммы в текущей папке и каждой подпапке с помощью одной команды.

$ найти. -type d -print -exec sh -c «cd ‘{}’; find. -maxdepth 1 \

> \! -iname ‘* .tmp’ \! -name ‘* .md5’ \! -name ‘* ~ ‘-type f \

> -exec md5sum \ {\} \; | контрольная сумма tee.md5 «\;

.

97f5e00ce1975165bcbfba39f117d9dd./archive.zip

13c3f38e949bc6838c63f741655238e4 ./download.zip

./.tmp

6b6e0c8e30f97c52132e260cdff298aa ./.tmp/cache

./src

d41d8cd98f00b204e9800998ecf8427e ./src/source.c

aadd4f628604fd40e5a4f9bf80e60480 ./src/.source.old

$

Вы можете исключить файлы в скрытых папках, исключив их из поиска по каталогам, но само по себе это не будет исключать скрытые файлы (кроме скрытых папок).

$ найти. -тип d! -path «* / \. *» -print -exec sh -c «cd ‘{}’; найти.\

> -maxdepth 1 \! -iname ‘* .tmp’ \! -name ‘* .md5’ \! -name ‘* ~’ -type f \

> -exec md5sum \ {\} \; | Тройник CHECKSUM.MD5″ с контрольными суммами \;

97f5e00ce1975165bcbfba39f117d9dd ./archive.zip

13c3f38e949bc6838c63f741655238e4 ./download.zip

./src

d41d8cd98f00b204e9800998ecf8427e ./source.c

aadd4f628604fd40e5a4f9bf80e60480 ./src/.source.old

$

Примечание. После указания типа необходимо указать, что вы хотите исключить все папки, соответствующие указанному пути.

Чтобы исключить как скрытые папки, так и скрытые файлы, необходимо явно указать и то, и другое.

$ найти. -тип d! -path «* / \. *» -print -exec sh -c «cd ‘{}’; find. \

> -maxdepth 1 \! -iname ‘* .tmp’ \! -name ‘* .md5’ \ ! -name ‘* ~’ -type f \

>! -path ‘* \ / \\. *’ -exec md5sum \ {\} \; | tee checkum.md5 «\;

.

97f5e00ce1975165bcbfba39f117d9dd ./archive.zip

13c3f38e949bc6838c63f741655238e4 ./download.zip

./src

d41d8cd98f00b204e980027998ecf/source.c

$

Это дало мне несколько идей для других полезных вещей, которые я могу делать с помощью find — но им придется подождать еще день!

Проверка образа Cisco IOS

Содержание

Обзор

Рекомендации по безопасности

Целостность цепочки поставок

Управление изменениями агрегата

Усиление защиты сервера распространения программного обеспечения

Используйте новейшее программное обеспечение

Используйте аутентификацию, авторизацию и учет

Ограничьте интерактивный доступ к устройствам

Используйте централизованное и полное ведение журнала

Проверка файла образа Cisco IOS

Использование функции проверки файла MD5

Использование образа Функция проверки

Настройка файла verify auto Команда

Использование проверки образа Команда Cisco IOS verify

Загрузка файла образа с устройства Cisco IOS

Автономная проверка файла образа

Информация о файле образа с помощью планировщика обновлений Cisco IOS

Заключение

Благодарности

Ссылки

Безопасность устройств Cisco IOS зависит от множества факторов, включая физический и логический доступ к устройству, конфигурацию устройства и внутреннюю безопасность используемого программного обеспечения.Конфигурация безопасности устройства, особенно в отношении безопасности устройства, передается с использованием задокументированных передовых методов. Документ под названием Cisco Guide to Harden Cisco IOS Devices представляет собой собрание этих передовых практик.

Целостность программного обеспечения, используемого на устройствах Cisco IOS, в данном случае программного обеспечения Cisco IOS, также важна для безопасности устройства. В зависимости от серьезности проблемы безопасности в программном обеспечении Cisco IOS сообщаются клиентам с помощью рекомендаций по безопасности, ответов по безопасности или примечаний к выпуску ошибок Cisco.Дополнительные сведения задокументированы в Политике уязвимостей безопасности Cisco.

Злоумышленник может вставить вредоносный код в образ программного обеспечения Cisco IOS и загрузить его на устройство Cisco, которое поддерживает этот образ. Этот сценарий атаки может произойти на любом устройстве, использующем какую-либо форму программного обеспечения, при определенных обстоятельствах. В этом документе будут описаны передовые методы, которые сетевые администраторы могут использовать для снижения риска установки вредоносного кода на устройства Cisco IOS.Кроме того, в этом документе будут предложены некоторые методы, которые администраторы могут использовать для снижения рисков внедрения вредоносного кода в сеть.

Cisco рекомендует применять следующие передовые методы обеспечения безопасности для улучшения состояния безопасности сети. Эти методы особенно важны для обеспечения того, чтобы устройства Cisco IOS использовали только авторизованные и неизмененные образы программного обеспечения Cisco IOS.

Целостность цепочки поставок

Чтобы свести к минимуму риск, связанный с вредоносным кодом, важно, чтобы сетевые администраторы разработали и последовательно применяли безопасную методологию для управления образами программного обеспечения Cisco IOS.Этот безопасный процесс должен использоваться с момента загрузки образа программного обеспечения Cisco IOS с сайта Cisco.com до тех пор, пока устройство Cisco IOS не начнет его использовать.

Хотя процессы могут различаться в зависимости от сети и ее требований к безопасности и управлению изменениями, следующая процедура представляет собой пример передовых методов, которые могут помочь минимизировать возможность установки вредоносного кода.

- При загрузке образа программного обеспечения Cisco IOS с www.cisco.com запишите хэш MD5, представленный инструментом планировщика обновления Cisco IOS.

- После того, как образ был загружен на административную рабочую станцию, хэш MD5 локального файла должен быть проверен по хэшу, представленному планировщиком обновления Cisco IOS.

- После проверки подлинности и неизменности файла образа программного обеспечения Cisco IOS скопируйте его на носитель с однократной записью или носитель, который может отображаться как доступный только для чтения после того, как образ был записан.

- Проверьте MD5-хэш файла, записанного на носитель только для чтения, чтобы обнаружить повреждение в процессе копирования.

- Удалите локальный файл на административной рабочей станции.

- Переместите доступный только для чтения носитель на файловый сервер, который используется для распространения образа программного обеспечения Cisco IOS на устройства Cisco IOS.

- Передайте образ программного обеспечения Cisco IOS с файлового сервера на устройство Cisco IOS, используя безопасный протокол, обеспечивающий как аутентификацию, так и шифрование.

- Проверьте хэш MD5 образа программного обеспечения Cisco IOS на устройстве Cisco IOS, используя процедуры, подробно описанные в разделе «Информация о файле образа с использованием планировщика обновления IOS».

- Измените конфигурацию устройства Cisco IOS, чтобы загрузить новый образ ПО Cisco IOS при запуске.

- Перезагрузите устройство Cisco IOS, чтобы запустить новое программное обеспечение.

Управление изменениями агрегата

Контроль изменений — это механизм, посредством которого изменения, вносимые в сетевые устройства, запрашиваются, утверждаются, внедряются и проверяются. В контексте обеспечения подлинности образов программного обеспечения Cisco IOS, используемых в сети, контроль изменений имеет значение, поскольку он очень помогает при определении того, какие изменения были разрешены, а какие — неавторизованы.Контроль изменений важен для обеспечения того, чтобы на устройствах Cisco IOS в сети использовалось только авторизованное и неизмененное программное обеспечение Cisco IOS.

Защита сервера распространения программного обеспечения

Сервер, который используется для распространения программного обеспечения на устройства Cisco IOS в сети, является критическим компонентом сетевой безопасности. Следует внедрить несколько передовых методов, чтобы гарантировать подлинность и целостность программного обеспечения, которое распространяется с этого сервера. Эти передовые методы включают:

- Применение хорошо зарекомендовавших себя процедур усиления защиты операционной системы, специфичных для используемой операционной системы.

- Конфигурация всех соответствующих возможностей ведения журнала и аудита, включая ведение журнала на носитель с однократной записью.

- Размещение сервера распространения программного обеспечения в защищенной сети с ограниченным подключением из всех сетей, кроме наиболее надежных.

- Использование ограничительных мер безопасности для ограничения интерактивного доступа (например, SSH) только подмножеством доверенных сетевых администраторов.

Используйте новейшее программное обеспечение

Программное обеспечение Cisco IOS, используемое в сети, необходимо постоянно обновлять, чтобы можно было использовать новые функции безопасности и минимизировать подверженность известным уязвимостям, раскрытым через Cisco Security Advisories.

Cisco постоянно совершенствует безопасность образов программного обеспечения Cisco IOS за счет внедрения новых функций безопасности и устранения ошибок. По этим причинам сетевым администраторам необходимо поддерживать свои сети таким образом, чтобы они использовали самое современное программное обеспечение. В противном случае могут быть обнаружены уязвимости, которые могут быть использованы для получения несанкционированного доступа к устройству Cisco IOS.

Использование аутентификации, авторизации и учета

Комплексная реализация аутентификации, авторизации и учета (AAA) критически важна для обеспечения безопасности интерактивного доступа к сетевым устройствам.Кроме того, AAA и, в частности, функции авторизации и учета, должны использоваться для ограничения действий, которые аутентифицированные пользователи могут выполнять, в дополнение к предоставлению контрольного журнала действий отдельных пользователей.

Для получения дополнительной информации о реализации AAA см. Раздел «Аутентификация, авторизация и учет» в Руководстве Cisco по усилению защиты устройств Cisco IOS.

Ограничить интерактивный доступ к устройствам

После внедрения AAA для контроля того, какие пользователи могут входить в систему на определенных сетевых устройствах, необходимо реализовать контроль доступа, чтобы ограничить, с каких IP-адресов пользователи могут выполнять функции управления на сетевом устройстве.Этот контроль доступа включает в себя несколько функций безопасности и решений для ограничения доступа к устройству:

- Классы доступа VTY

- Защита плоскости управления (MPP)

- Контроль плоскости управления (CoPP)

- Защита уровня управления (CPPr)

- Списки контроля доступа к инфраструктуре (iACL)

- Списки доступа SNMP (Simple Network Management Protocol)

Для получения дополнительной информации, пожалуйста, обратитесь к следующим разделам руководства Cisco по усилению защиты устройств Cisco IOS: Безопасные сеансы интерактивного управления и Улучшение простого протокола сетевого управления.

Используйте централизованное и комплексное ведение журнала

Чтобы сетевые администраторы могли понимать события, происходящие в сети, необходимо реализовать комплексную структуру журналирования с использованием централизованного сбора журналов и корреляции. Кроме того, на всех сетевых устройствах должны быть развернуты стандартизированные настройки регистрации и времени, чтобы обеспечить точную регистрацию. Кроме того, в реализацию централизованного ведения журнала следует включить ведение журнала с помощью функций AAA в сети.

После того, как в сети введено полное ведение журнала, собранные данные необходимо использовать для мониторинга сетевой активности на предмет событий, которые могут указывать на несанкционированный доступ к сетевому устройству или несанкционированные действия законных пользователей. События такого типа могут представлять собой первый шаг в подрыве безопасности устройства Cisco IOS. Поскольку следующие элементы могут представлять собой несанкционированный доступ или несанкционированные действия, за ними следует внимательно следить.

- Передача образов программного обеспечения Cisco IOS на устройство Cisco IOS с помощью команды copy или функций локального сервера SCP, TFTP или FTP.

- Попытка выполнения определенных команд EXEC с высокой степенью риска. Команды copy , gdb , more , configure и tclsh являются некоторыми примерами команд, которые следует отслеживать. Этот список не является исчерпывающим.

- Изменение загрузочной среды, используемой на сетевых устройствах. Это, в частности, включает команды глобальной конфигурации boot и config-register .

- Модификация конфигурации безопасности для устройства Cisco IOS. Это может включать удаление классов доступа VTY или конфигурацию ведения журнала или добавление новых административных пользователей.

- Ведение журнала, связанное с вставкой или удалением носителей информации, таких как флэш-устройства.

- Связанное с SNMP ведение журнала попыток изменить конфигурацию устройства Cisco IOS или выполнить задачи управления файлами.

- Запланированная и незапланированная перезагрузка программного обеспечения Cisco IOS из-за сбоя программного обеспечения или использования команды reload .

Для получения дополнительных сведений см. Разделы «Централизованный сбор журналов, мониторинг и передовые методы ведения журналов» в Руководстве Cisco по усилению защиты устройств Cisco IOS.

Сетевые администраторы могут использовать одну из нескольких функций безопасности для проверки подлинности и целостности образов программного обеспечения Cisco IOS, используемых на их сетевых устройствах. Также можно использовать процесс, который не зависит от функций программного обеспечения Cisco IOS.

В следующих разделах содержится информация о функциях программного обеспечения Cisco IOS и административных процессах, которые можно использовать для проверки подлинности и целостности образа программного обеспечения Cisco IOS.

Использование функции проверки файлов MD5

Функция проверки файлов MD5, добавленная в выпусках программного обеспечения Cisco IOS 12.2 (4) T и 12.0 (22) S, позволяет сетевым администраторам вычислять хэш-код MD5 файла образа программного обеспечения Cisco IOS, загруженного на устройство. Это также позволяет администраторам сверять рассчитанный хэш MD5 с хешем, предоставленным пользователем. После определения хеш-значения MD5 установленного образа Cisco IOS его можно также сравнить с хеш-кодом MD5, предоставленным Cisco, для проверки целостности файла образа.

Примечание: Функция проверки файла MD5 может использоваться только для проверки целостности образа программного обеспечения Cisco IOS, который хранится на устройстве Cisco IOS. Его нельзя использовать для проверки целостности образа, запущенного в памяти.

Расчет и проверка хэшаMD5 с использованием функции проверки файлов MD5 может быть выполнена с помощью следующей команды:

verify / md5 filesystem: filename [ md5-hash ]

Сетевые администраторы могут использовать привилегированную команду EXEC verify / md5 для проверки целостности файлов образов, хранящихся в файловой системе Cisco IOS устройства.Ниже показано, как использовать команду verify / md5 на устройстве Cisco IOS:

Маршрутизатор# verify / md5 disk0: c7301-jk9s-mz.124-10.bin ..... <вывод усечен> ..... Готово! verify / md5 (disk0: c7301-jk9s-mz.124-10.bin) = ad9f9c902fa34b90de8365c3a5039a5b роутер #

Сетевые администраторы также могут предоставить хэш MD5 для команды verify .Если предоставляется, команда verify будет сравнивать вычисленные и предоставленные хэши MD5, как показано в следующем примере:

Маршрутизатор# verify / md5 disk0: c7301-jk9s-mz.124-10.bin ad9f9c902fa34b90de8365c3a5039a5b ..... <вывод усечен> ..... Готово! Проверено (disk0: c7301-jk9s-mz.124-10.bin) = ad9f9c902fa34b90de8365c3a5039a5b роутер #

Если сетевой администратор предоставляет хэш MD5, который не совпадает с хешем, вычисленным функцией проверки файлов MD5, отобразится сообщение об ошибке.Это сообщение показано в следующем примере:

Маршрутизатор# verify / md5 disk0: c7301-jk9s-mz.124-10.bin 0c5be63c4e339707efb7881fde7d5324 ..... <вывод усечен> ..... Готово! % Ошибка проверки disk0: c7301-jk9s-mz.124-10.bin Расчетная подпись = ad9f9c902fa34b90de8365c3a5039a5b Подпись отправлена = 0c5be63c4e339707efb7881fde7d5324 роутер #

В предыдущих примерах команда verify / md5 вычисляет и отображает хэш MD5 для всего файла образа Cisco IOS.Этот подход отличается от обновленной команды verify , представленной с функцией «Проверка образа», которая вычисляет хэш для всего образа Cisco IOS, а также для отдельных частей несжатого файла образа Cisco IOS.

Использование функции проверки изображения

Функция проверки образа, добавленная в программное обеспечение Cisco IOS версий 12.3 (4) T, 12.0 (26) S и 12.2 (18) S, основывается на функции проверки файлов MD5, чтобы упростить администраторам сети возможность проверки целостности файла. файл изображения, загружаемый в файловую систему Cisco IOS устройства.Цель функции проверки образа — убедиться, что не произошло повреждения файла образа программного обеспечения Cisco IOS. Повреждение, обнаруженное этой функцией, могло произойти в любое время, например, во время загрузки с Cisco.com или в процессе установки.

Примечание: Функция проверки образа не проверяет целостность образа, запущенного в памяти.

Проверка файла образа программного обеспечения Cisco IOS с помощью этой функции может быть выполнена с помощью следующих команд:

- файл проверить авто

- копировать [ / стереть ] [ / проверить | / noverify ] исходный URL-адрес назначения

- перезагрузить [ теплый ] [ / проверить | / noverify ] [ текст | в раз [ текст ] | на время [ текст ] | отменить

Примечание: В этом документе будут рассмотрены только команда глобальной конфигурации file verify auto и привилегированная команда EXEC verify .Для получения информации о командах copy / verify и reload / verify обратитесь к Руководству по настройке безопасности Cisco IOS.

Настройка автоматической проверки файла Команда

Сетевые администраторы могут использовать команду глобальной конфигурации file verify auto , чтобы включить проверку всех образов, которые либо копируются с помощью привилегированной команды EXEC copy , либо загружаются с помощью привилегированной команды EXEC reload .Эти образы автоматически проверяются на целостность файла образа.

В следующем примере показано, как настроить функцию автоматической проверки файла Cisco IOS:

router # настроить терминал router (config) # проверка файла автоматически router (config) # выход роутер #

В дополнение к file verify auto , обе команды copy и reload имеют аргумент / verify , который позволяет функции проверки образа проверять целостность файла образа Cisco IOS.Этот аргумент должен использоваться каждый раз, когда изображение копируется или перезагружается на устройство Cisco IOS, если отсутствует команда глобальной конфигурации file verify auto .

Использование команды проверки образа Cisco IOS verify

Сетевые администраторы также могут использовать привилегированную команду EXEC verify , первоначально введенную для функции «Проверка файлов MD5» и обновленную функцией «Проверка изображения», для проверки целостности файлов изображений, хранящихся локально на устройстве.В следующем примере показано, как использовать обновленную команду verify на устройстве Cisco IOS:

Маршрутизатор# проверка disk0: c7301-jk9s-mz.124-10.bin Проверка целостности файла disk0: c7301-jk9s-mz.124-10.bin ..... <вывод усечен> ..... Готово! Встроенный хэш MD5: 0C5BE63C4E339707EFB7881FDE7D5324 Вычисленный хэш MD5: 0C5BE63C4E339707EFB7881FDE7D5324 CCO Hash MD5: AD9F9C902FA34B90DE8365C3A5039A5B Подпись проверена роутер #

В приведенных выше выходных данных три хеш-значения MD5 отображаются командой verify .Ниже приводится объяснение каждого хэш-значения MD5:

- Встроенный хэш: MD5-хэш, сохраненный Cisco в разделе файла образа Cisco IOS во время процесса построения образа; используется для проверки целостности раздела для файла образа программного обеспечения Cisco IOS. Это значение хеш-функции MD5 вычисляется для определенных разделов файла образа Cisco IOS.

- Вычисленный хэш: хэш MD5, который функция «Проверка образа» вычисляет для определенных разделов файла образа программного обеспечения Cisco IOS при выполнении команды verify .Это значение должно быть таким же, как и Embedded Hash, чтобы проверить целостность раздела файла образа Cisco IOS. Если это значение не равно Embedded Hash, файл образа Cisco IOS может быть поврежден или намеренно изменен.

- CCO Hash: MD5-хэш для всего файла образа Cisco IOS. Этот хэш вычисляется командой verify и не сохраняется в образе программного обеспечения Cisco IOS.

Для получения дополнительной информации см. Руководство по настройке безопасности Cisco IOS.

При определенных обстоятельствах сетевые администраторы могут рассмотреть возможность переноса существующего файла образа программного обеспечения Cisco IOS с устройства Cisco IOS на административную рабочую станцию. Попав на административную рабочую станцию, можно использовать независимые инструменты для вычисления хэша MD5 файла.

Для выполнения этой задачи администраторам доступны два варианта. Один вариант позволяет администратору использовать программное обеспечение Cisco IOS, используемое на устройстве, для копирования сохраненного файла образа программного обеспечения Cisco IOS на административную рабочую станцию.Если этот процесс выполняется по соображениям безопасности, администраторам рекомендуется использовать безопасный протокол (например, SCP) для передачи файла. Однако технически возможно выполнить этот процесс с использованием других протоколов, включая RCP, TFTP, FTP, HTTP или HTTPS. Этот процесс выполняется с помощью команды copy , как показано в следующем примере:

Маршрутизатор# копировать флэш-память: c7301-jk9s-mz.124-10.bin scp: c7301-jk9s-mz.124-10.bin Адрес или имя удаленного хоста []? 10.1.1.1 Целевое имя пользователя [cisco]? пользователь Целевое имя файла [c7301-jk9s-mz.124-10.bin]?Написание c7301-jk9s-mz.124-10.bin Пароль: <введите пароль> ! Мойка: C0644 288 c7301-jk9s-mz.124-10.bin !!!!! <вывод усечен> !!!!! 288 байта копируется за 22,280 секунды (1297375 байт / сек) роутер #

Второй и рекомендуемый вариант, обеспечивающий дополнительный уровень безопасности, — это перезапуск устройства Cisco IOS с использованием заведомо исправной версии программного обеспечения Cisco IOS из надежного места.Администраторы могут выполнить эту задачу с помощью команды глобальной конфигурации boot system , как показано в следующем примере:

router # настроить терминал Введите команды конфигурации, по одной в каждой строке. Закончите CNTL / Z. router (config) # загрузочная система ftp c7301-jk9s-mz.124-10.bin 10.1.1.1 маршрутизатор (конфигурация) # конец роутер # скопировать запущенную конфигурацию start-config Имя файла назначения [конфигурация запуска]?Конфигурация здания... [ОК] роутер # перезагрузить

Примечание: На некоторых платформах устройство Cisco IOS может загружать локально сохраненный загрузочный образ перед загрузкой системного образа программного обеспечения Cisco IOS из сети.

После перезапуска сетевого устройства с заведомо исправным образом Cisco IOS сетевой администратор может проверить локально сохраненный образ с помощью команды verify или путем копирования образа программного обеспечения Cisco IOS на удаленный файловый сервер для автономной проверки.

Дополнительную информацию о копировании, загрузке и обслуживании образов системы см. В Руководстве по настройке основных принципов конфигурации Cisco IOS.

После того, как файл сохранен на административной рабочей станции, сетевой администратор может проверить хэш MD5 для этого файла образа Cisco IOS с помощью утилиты хеширования MD5. Такие утилиты включают md5sum для операционной системы Linux, md5 для операционной системы BSD и fsum , MD5summer и WinMD5 для платформ Microsoft Windows.Кроме того, размер файла образа Cisco IOS можно получить с помощью команды ls в операционных системах Linux и BSD и команды dir на платформах Microsoft Windows.

В следующем примере демонстрируется вычисление MD5 и отображение размера файла для систем на базе Linux:

$ $ md5sum c7301-jk9s-mz.124-10.bin ad9f9c902fa34b90de8365c3a5039a5b c7301-jk9s-mz.124-10.мусорное ведро $ $ ls -l c7301-jk9s-mz.124-10.bin -r - r - r-- 1 пользователь пользователь 288 16 мая 15:17 c7301-jk9s-mz.124-10.bin $

Следующий пример иллюстрирует этот процесс для систем, производных от BSD:

$ $ md5 c7301-jk9s-mz.124-10.bin MD5 (c7301-jk9s-mz.124-10.bin) = ad9f9c902fa34b90de8365c3a5039a5b $ $ ls -l c7301-jk9s-mz.124-10.bin -r - r - r-- 1 пользователь пользователь 288 16 мая 21:36 c7301-jk9s-mz.124-10.bin $

В следующем примере показано использование программы fsum и команды dir в системе Windows:

C: \> fsum -md5 c7301-jk9s-mz.124-10.bin Утилита оптимизации контрольной суммы SlavaSoft - fsum 2.52.00337 Реализовано с использованием библиотеки SlavaSoft QuickHashАвторские права (C) SlavaSoft Inc. 1999-2007. Все права защищены.

; Утилита оптимизации контрольной суммы SlavaSoft - fsum 2.52.00337; ; Сгенерировано 20.05.08 в 00:01:13 ; ad9f9c902fa34b90de8365c3a5039a5b * c7301-jk9s-mz.124-10.bin

C: \> C: \> директория c7301-jk9s-mz.124-10.bin Каталог C: \

20.05.2008 00:10 AM 28 905 508 c7301-jk9s-mz.124-10.bin 1 Файл (ы) 28,905,508 байт 0 Dir (s) 1,207,291,904 байта свободно С: \>

Примечание: Использование утилиты fsum предназначено только для иллюстративных целей и не должно толковаться как одобрение инструмента.

После сбора хэша MD5 и размера файла для образа программного обеспечения Cisco IOS сетевые администраторы могут проверить подлинность образа, используя информацию, предоставленную инструментом Cisco IOS Upgrade Planner в процессе загрузки.Инструмент Cisco IOS Upgrade Planner требует действующей учетной записи Cisco.com и предоставляет подробную информацию о каждом общедоступном образе IOS.

Сетевые администраторы должны определить свою версию программного обеспечения Cisco IOS (это можно сделать, используя информацию, полученную из выходных данных, предоставленных командой show version ), и пройти через инструмент Cisco IOS Upgrade Planner, чтобы найти образ, используемый на устройстве Cisco IOS. . Сетевые администраторы должны убедиться, что хэш CCO, вычисленный с помощью команды Cisco IOS verify (часть функции Cisco IOS «Проверка образа»), хэш MD5, вычисленный с помощью команды verify / md5 (часть «Проверка файла MD5» «Cisco IOS feature»), или хэш MD5, вычисленный сторонней утилитой, совпадает с хешем MD5, который предоставляется инструментом Cisco IOS Upgrade Planner.

Если значение хэша MD5 для всего файла образа Cisco IOS не совпадает с хешем MD5, предоставленным Cisco, сетевые администраторы должны загрузить файл образа Cisco IOS из Планировщика обновлений Cisco IOS и использовать методы проверки файлов, описанные в этом документе, для проверки целостность файла образа Cisco IOS.

Ниже приводится пример информации, предоставляемой инструментом Cisco IOS Upgrade Planner во время одного из шагов, необходимых для загрузки файла образа программного обеспечения Cisco IOS с www.cisco.com.

Таблица 1. Информация об образе программного обеспечения IOS

| Детали | Пример |

|---|---|

| Выпуск | 12.4.10 |

| Размер | 288 |

| Контрольная сумма BSD | 47318 |

| Контрольная сумма маршрутизатора | 0x3b61 |

| MD5 | ad9f9c902fa34b90de8365c3a5039a5b |

| Дата публикации | 17-AUG-2006 |

Передовой опыт требует, чтобы сетевые администраторы знали и доверяли инструментам, которые можно использовать для проверки подлинности образа программного обеспечения Cisco IOS.В этом документе объясняются эти инструменты и выделяются методы минимизации риска.

Тим Саммут ([email protected])

Менеджер по инцидентам

Джозеф Карпенко ([email protected])

Инженер службы поддержки

Тим Саммут и Джозеф Карпенко являются членами организации Cisco по разработке и аналитике безопасности. Дополнительный контент, созданный Security Intelligence Engineering, находится в разделе «Тактические ресурсы» портала безопасности Cisco.

Руководство Cisco по усилению защиты устройств Cisco IOS

//www.cisco.com/en/US/tech/tk648/tk361/technologies_tech_note09186a0080120f48.shtml

Политика безопасности Cisco в отношении уязвимостей

//www.cisco.com/c/en/us/about/security-center/security-vulnerability-policy.html

Руководство по настройке безопасности Cisco IOS

//www.cisco.com/en/US/docs/ios/security/configuration/guide/12_4/sec_12_4_book.html

Руководство по настройке основ конфигурации Cisco IOS

// www.cisco.com/c/en/us/td/docs/ios/fundamentals/configuration/guide/12_4/cf_12_4_book.html

Этот документ является частью портала безопасности Cisco. Cisco предоставляет официальную информацию, содержащуюся на портале Cisco Security, только на английском языке.

Этот документ предоставляется на условиях «как есть» и не подразумевает каких-либо гарантий или гарантий, включая гарантии товарной пригодности или пригодности для конкретного использования. Вы используете информацию в документе или материалы, ссылки на которые есть в документе, на свой страх и риск.Cisco оставляет за собой право в любое время изменять или обновлять этот документ без предварительного уведомления.

В начало

.

Покажем работу программы на примере Windows.

Покажем работу программы на примере Windows.

exe). Ее можно загрузить из KB841290 (где также подробно описан синтаксис), либо по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows 7.

exe). Ее можно загрузить из KB841290 (где также подробно описан синтаксис), либо по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows 7.

Сравнивая контрольные суммы образа или файла, вы сразу можете узнать был модифицирован этот файл или нет.

Сравнивая контрольные суммы образа или файла, вы сразу можете узнать был модифицирован этот файл или нет.