Проверка контрольных сумм ISO образов

В наш цифровой век, даже один жалкий байт может стоить много. Если в файле ISO образа недостает хотя бы байта, то польза от подобного файла будет сомнительной. В один прекрасный момент, когда вы захотите проинсталлировать себе новую операционную систему, процесс прервется на определенном этапе установки, из-за того, что образ оказался битым. Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

Для сканирования контрольной суммы ISO образа, вам следует последовательно выполнить следующие шаги.

- Ищем на просторах всемирной паутины программу HashTab (или ей аналогичную программу, предназначенную для проверки контрольных сумм (или хеш-сумм) ISO образов), загружаем ее себе на компьютер и инсталлируем. Скачать программу можно, например, отсюда http://www.softportal.com/get-19546-hashtab.html, либо с официального сайта. Процесс установки достаточно простой и не требует описания;

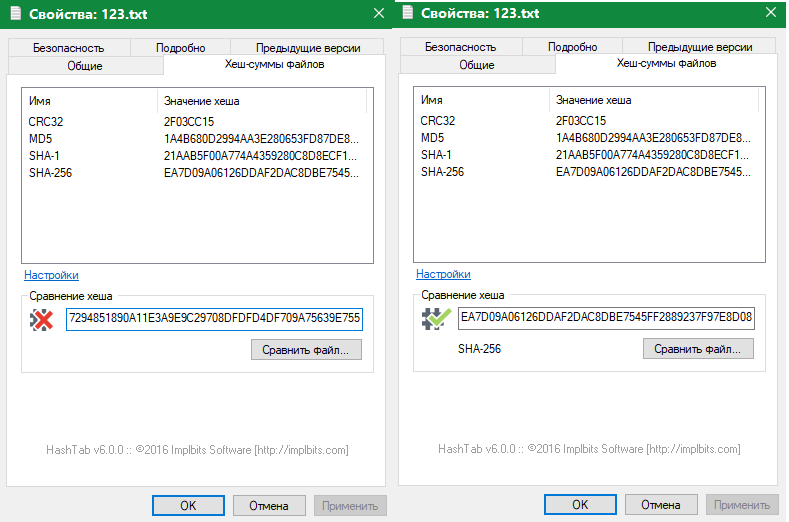

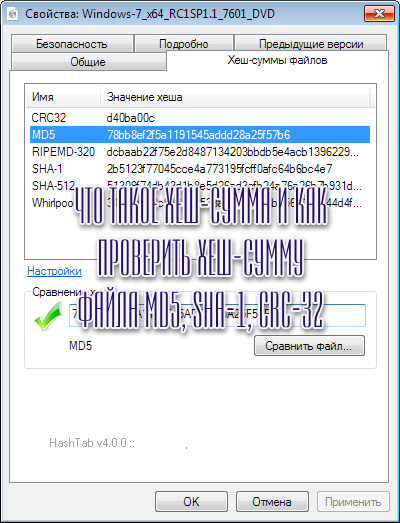

- Далее жмем правой клавишей мыши на файл ISO образа и выбираем из всплывающего контекстного меню пункт «Свойства», где будет располагаться, новая вкладка, созданная программой HashTab;

- Переходим во вкладку «Хеш-суммы файлов», там будет указана хеш-сумма скачанного файла. Эта сумма является контрольной для того файла который вы скачали и даже в случае его нецелостности, он все равно будет иметь контрольную сумму;

- Копируем хеш-сумму из описания к ISO файлу (обычно, в теме, откуда вы скачиваете файл, указывается контрольная сумма ISO образа, так же контрольная сумма должно присутствовать на обратном обороте диска, если образ скопирован с диска и если диск является лицензионным), вставляем ее в поле «Сравнение хеша» и нажимаем кнопку «Сравнить файл…».

Готово! Таким образом, мы узнаем, совпадают ли контрольные суммы, и убедимся в готовности ISO образа для прожига. Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Самое интересно, что программа HashTab доступна как для пользователей операционной системы Windows, так и для ценителей MacOs. Поэтому HashTab является универсальным инструментом для проверки контрольных сумм ISO образов. И даже если у вас есть несколько компьютеров, на которых установлены разные операционные системы, вам будет куда привычнее использовать одно программное обеспечение, нежели искать отдельные программы, предназначенные для разных операционных систем. В интернете довольно много аналогичных решений, что позволяет вам выбрать среди обилия практически одинаковых программ, отличающихся друг от друга разве что интерфейсом.

- 5

- 4

- 3

- 2

- 1

что это такое? Как проверить контрольные суммы ISO образа Проверка хеш суммы.

В процессе исследования интернета или перед загрузкой определенных файлов вы можете столкнуться с загадочными параметрами MD5, SHA-1 и SHA-256, также известными как хеш-суммы. То, что сначала кажется просто случайным набором букв и цифр, на самом деле является уникальным ключом, который позволяет проверить подлинность файлов и узнать, не были ли они изменены или подделаны.

Что такое хеш-суммы и для чего они нужны

Хеш – это результат работы криптографических алгоритмов, разработанных для создания набора цифр и букв. Его еще называют «цифровым отпечатком». Обычно эти наборы имеют фиксированную длину и количество знаков, вне зависимости от размера входной информации.

Кроме того, обратите внимание, что, несмотря на минимальное различие между “WP-SEVEN” и “WP-SEVEM”, хеш-суммы полностью разные и не имеют ничего общего. Это значит, что, даже если кто-то изменит файл хоть на 1 бит (грубо говоря), конечный результат получит совершенно другую хеш-сумму. Это и делает хеш удобным способом проверки подлинности файла. Издатель указывает оригинальную сумму, а пользователь проверяет полученный результат и сравнивает его с оригиналом.

Хеширование осуществляется при помощи различных стандартов. Зачастую это MD5, SHA-1 и SHA-256. Все три алгоритма работают по-разному, но концепция у них одинакова. Мы не будем здесь внедряться в принцип работы каждого алгоритма, поскольку это весьма сложная информация, а только приведем общие сведения, необходимые для обычного пользователя.

Как проверить хеш в Windows 10

Любая настольная операционная система, будь то Windows 10, Linux или MacOS, имеет стандартные механизмы проверки хеш-сумм любых файлов на вашем диске.

Как узнать хеш в PowerShell

PowerShell выдаст вам хеш-сумму вашего файла. По умолчанию Windows генерирует хеш SHA-265, но вы можете указать, что вам нужен хеш другого алгоритма. Для этого используйте следующие команды:

- Get-FileHash F:\Test.txt -Algorithm MD5

- Get-FileHash F:\Test.txt -Algorithm SHA1

- Get-FileHash F:\Test.txt -Algorithm SHA256

- Get-FileHash F:\Test.txt -Algorithm SHA384

- Get-FileHash F:\Test.txt -Algorithm SHA512

- Get-FileHash F:\Test.txt -Algorithm MACTripleDES

- Get-FileHash F:\Test.txt -Algorithm RIPEMD160

Как проверить хеш-сумму через Командную строку

Множество действий, которые вы выполняете в PowerShell, можно сделать и в классической командной строке. Проверка хеша через Командную строку делается следующим образом.

По умолчанию Командная строка выводит на экран хеш-сумму SHA 1 , но вы можете изменить это, указав системе, какой именно хеш вы хотите получить. Для этого используйте следующие команды:

- certutil -hashfile F:\Test.txt MD5

- certutil -hashfile F:\Test.txt MD4

- certutil -hashfile F:\Test.txt MD2

- certutil -hashfile F:\Test.txt SHA512

- certutil -hashfile F:\Test.txt SHA384

- certutil -hashfile F:\Test.txt SHA256

- certutil -hashfile F:\Test.txt SHA1

Как проверить хеш через HasTab

HashTab – это отличная небольшая утилита, которая упростит проверку хеш-сумм. Вам не надо будет каждый раз вводить сложные команды для проверки. Достаточно будет только зайти в свойства файла, где уже будут собраны все суммы.

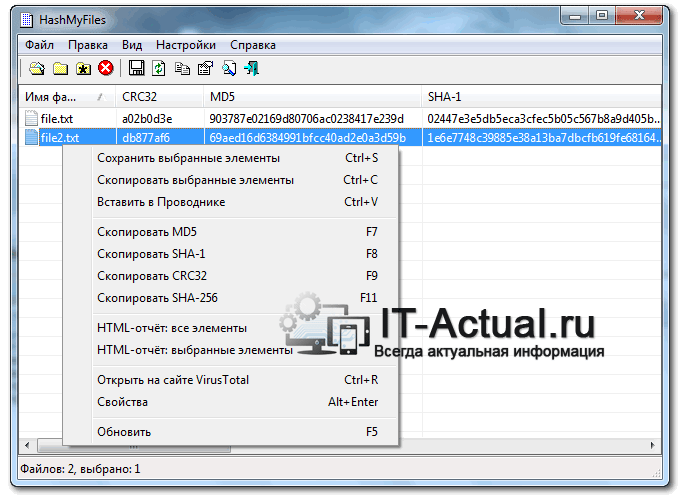

Кроме того, HashTab позволяет легко сравнить хеш-суммы двух файлов. Для этого по первому файлу кликните правой кнопкой мыши, выберите Свойства , а затем откройте вкладку Хеш-суммы файлов . Нажмите Сравнить файл и укажите путь к второму файлу.

Нажмите Сравнить файл и укажите путь к второму файлу.

Хеш-сумма второго файла отобразится в поле Сравнение хеша , и, если суммы совпадают, возле иконки решетки будет зеленая галочка. Если не совпадают – красный крестик.

П ри обмене информацией по компьютерным сетям или через переносные носители актуальным встает вопрос о том, как проверить целостность передаваемой информации. Ведь если в полученном многомегабайтном файле будет неправильно сохранено несколько бит, то это может привести к проблемам при использовании этого файла. Особенно если этот файл является приложением. Поэтому при распространении различных установочных файлов, и прочей информации принято указывать контрольную сумму (хеш) — чтобы пользователи, скачав данные, могли самостоятельно проверить контрольные суммы файлов на предмет совпадения с хешем скачанной информации.

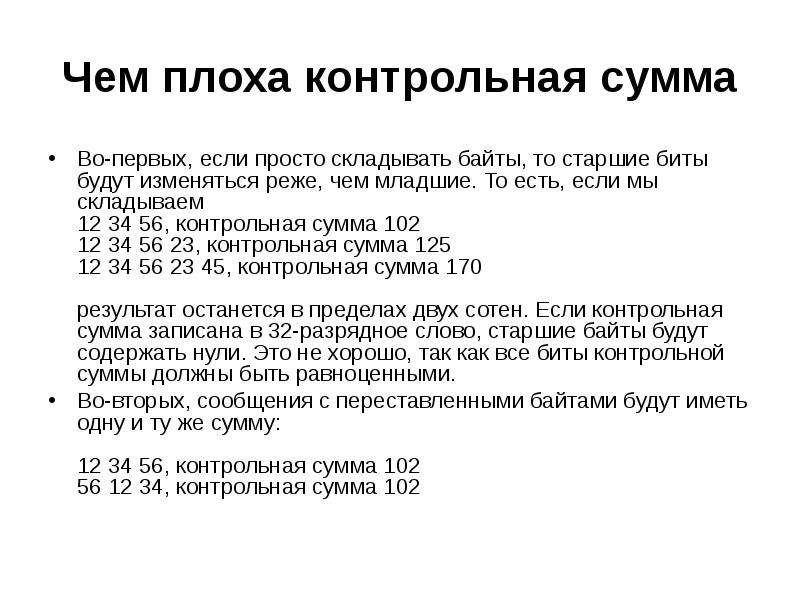

Принципы использования контрольных сумм

В общем случае хеш — это набор бит, получаемый в результате вычислений над информацией по определенному алгоритму. Отличительной особенностью такого алгоритма является то, что при изменении хотя бы одного бита в исходной информации, хеш-сумма также меняется. И при этом крайне мала вероятность того, что случайное изменение нескольких бит входящей информации оставит хеш без изменений. Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.

В общем случае хеш — это набор бит, получаемый в результате вычислений над информацией по определенному алгоритму. Отличительной особенностью такого алгоритма является то, что при изменении хотя бы одного бита в исходной информации, хеш-сумма также меняется. И при этом крайне мала вероятность того, что случайное изменение нескольких бит входящей информации оставит хеш без изменений. Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.Поэтому принцип использования хэшей довольно прост, и состоит из двух этапов:

1. Вычисление, сохранение и публикация контрольной суммы оригинальных данных.

2. Вычисление ее значения для копии данных и сверка со значением для оригиналов.

Существует много разных алгоритмов хеширования. И соответственно есть много разновидностей хеш-сумм. Наиболее популярные среди них — это CRC32 , MD5 , SHA-1 и пр.

Где применяются хеши?

Даже те пользователи, которые не знают что такое хеш-суммы, все равно довольно часто пользуются благами их использования — например при открытии упакованных файлов. Дело в том, что современные архиваторы добавляют к упакованным файлам их хеши. Их можно увидеть, открыв архив с помощью программы-архиватора.

Дело в том, что современные архиваторы добавляют к упакованным файлам их хеши. Их можно увидеть, открыв архив с помощью программы-архиватора.

И соответственно при разархивировании эти хеши автоматически сверяются. Если архив поврежден — то программа архивации выдаст ошибку с сообщением, что контрольные суммы файлов не совпадают. Поэтому самый простой способ обеспечить контроль правильности передачи файлов — это упаковать их в архив.

Другая сфера применения контрольных сумм — это использование их вместо паролей. Когда посетитель регистрируется на каком-то сайте, вводя секретный пароль, то на сервере сохраняется не сам пароль, а его хеш. Соответственно, если злоумышленники получат доступ к серверу, то они не смогут узнать сохраненные пароли — их там попросту нет.

Также хеш-суммы — неотъемлемая часть работы торрент-трекеров. Благодаря этому при закачке файлов через торренты гарантируется 100-процентная целостность передачи информации. При этом пользователю нет надобности каким-то образом контролировать этот процесс. Все необходимые операции при закачке осуществляет программа (). Конечно, если файлы уже давно скачаны, и нужно убедиться, не повредились ли они со временем, то можно запустить повторную проверку вручную. Так например в программе uTorrent для этого есть специальный пункт в контекстном меню (появляющемся при нажатии правой кнопкой мыши на выбранном торренте).

Все необходимые операции при закачке осуществляет программа (). Конечно, если файлы уже давно скачаны, и нужно убедиться, не повредились ли они со временем, то можно запустить повторную проверку вручную. Так например в программе uTorrent для этого есть специальный пункт в контекстном меню (появляющемся при нажатии правой кнопкой мыши на выбранном торренте).

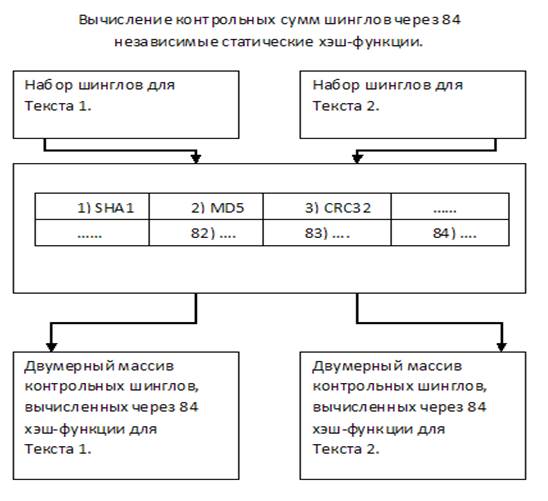

При использовании архивов и торрентов хеширование проводится без участия пользователя. Но поскольку далеко не все файлы удобно архивировать и тем более использовать торренты при отправке информации, то существует широко распространенная практика вычисления контрольных сумм для произвольного набора файлов. Чаще всего для этого используются хеш в формате MD5, для которого создано много разных программ.

Как создать MD5-хеш файлов с помощью MD5Checker?

Несмотря на то, что MD5-алгоритм доступен во многих файл-менеджерах и утилитах, не всеми из них удобно пользоваться. Часть программ не умеют проверять хэши для группы файлов. Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Единственная максимально удобная программа для работы с MD5 — это приложение MD5Checker. Скачать программу можно с официального сайта . Несмотря на то, что программа имеет англоязычный интерфейс, пользоваться ей достаточно просто.

Программа по умолчанию настроена на хеширование программных файлов, архивов и ISO-образов. Поэтому если Вы хотите пользоваться этим приложением допустим для музыки и видео, то необходимо для начала поменять одну единственную настройку — указать маску для файлов, с которыми будет работать программа. Для этого нужно зайти в пункт меню «Tools / Options» и в поле «Include» указать символ * (что означает «все файлы»).

После этого можно пользоваться программой в обычном режиме — теперь будут сканироваться все до единого файлы во всех подпапках.

Для создания MD5-хеша нужно перетащить выбранные файлы из папки в окно программы — и программа автоматически начнет вычислять MD5-суммы для всех выбранных файлов и всех файлов в подпапках (удовлетворяющих заданной нами маске). Посчитанные суммы будут отображены в столбце «Current MD5» («Текущая MD5»). Теперь остается только сохранить полученные значения в файл, нажав кнопку «S To» («Сохранить в»).

При этом важно отметить, что если сохранить MD5-файл в папке, в которой находятся все выбранные нами файлы и подпапки, то будут сохранены относительные пути к ним. Это позволит в будущем проверять контрольную сумму даже если перенести файлы в другое месторасположение. Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку.

Если открыть полученный файл в блокноте, то можно увидеть, что информация хранится в нем в виде обычного текста.

При этом можно убедиться, что пути к файлам сохранены относительные, т. е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

Как проверить контрольные суммы файлов?

Для проверки контрольных сумм файлов нужно заново запустить программу либо нажать кнопку «Clear» для очистки списка файлов.

После этого следует перетащить MD5-файл в окно программы и удостовериться, что напротив каждого файла появилась зеленая галочка. Это означает что файлы хранятся в целости и сохранности. Если файлов довольно много, то контроль удобнее производить по счетчикам «Failed» и «Passed» («Не совпало» и «Совпало») в заголовке таблицы.

Можно провести эксперимент: переименовать один из файлов, а еще один отредактировать, произведя пару незначительных изменений. После запуска повторной проверки программа выявила, что один из файлов стал недоступным под изначальным именем (помечен желтым значком), а контрольная сумма второго файла не совпала (помечен красным значком). Несовпадение контрольной суммы свидетельствует о том, что файл либо изменялся, либо поврежден.

Несовпадение контрольной суммы свидетельствует о том, что файл либо изменялся, либо поврежден.

Стоит отметить, что если у Вас имеется несколько папок, в каждой из которых есть один или несколько MD5-файлов (в т.ч. в подпапках), то перетащив эти все папки в окно программы можно одним махом проверить все файлы на целостность. MD5Checker автоматически извлекает значения хешей из попадающихся при сканировании файлов с расширением md5. Это бывает крайне удобно, если осуществляется копирование или передача по интернету больших объемов информации.

Также если Вы переименовали или перенесли какие-то файлы в другое месторасположение, то можно отредактировать в блокноте MD5-файл, указав там новые значения для их путей — и тогда можно будет пользоваться им дальше для проверки файлов.

Итоги

Технология хеширования дает уникальную возможность контроля за сохранностью информации. В нынешние времена, когда количество файлов пользователя исчисляется тысячами и десятками тысяч, необходимо удобство в обработке хеш-сумм для больших объемов данных. С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

Содержимое статьи:

В некоторых ситуациях, может быть необходимо, посчитать MD5 хеш-сумму для файла, который вы скачали на свой компьютер. Например, чтобы быть уверенным в том, что вы скачали именно тот файл, который хотели и злоумышленник его не модифицировал. В этой статье мы рассмотрим 2 разных способа это сделать: через расширение для проводника, а также через командную строку.

Вариант через расширение для проводника

Для проводника Windows существует замечательная программа Hashtab, которая бесплатна для некоммерческого использования. Скачать ее можно с . Выбираем бесплатную (Free) версию и жмем на кнопку «Download».

После установки программы, в контекстном меню проводника появится новая вкладка «Хеш-суммы файлов», выбрав которую, программа автоматически посчитает хеш-суммы для выбранного файла в зависимости от того, какие алгоритмы выбраны в ее настройках.

Вариант через командную строку (с установкой программы)

В случае, если необходимо посчитать хеш-сумму файла через командную строку, мы можем воспользоваться утилитой от Microsoft, которая годится как раз для таких случаев. Скачиваем ее с и устанавливаем. Для этого надо будет создать какую-либо папку на жестком диске и указать ее в процессе установки. В нашем примере, программа была установлена в папку C:\Program Files (x86)\FCIV. Для того, чтобы посчитать MD5 хеш-сумму файла, нам необходимо запусить командную строку и в ней набрать следующую команду:

«C:\Program Files (x86)\FCIV\fciv.exe» -md5 C:\Users\Admin\Downloads\HashTab_v6.0.0.34_Setup.exe

Как видите, MD5 хеш-сумма одинакова как для первого варианта, так и для второго.

«C:\Program Files (x86)\FCIV\fciv.exe» — это путь к файлу fciv.exe

-md5 — указание алгоритма по которому fciv.exe будет считать хеш-сумму

C:\Users\Admin\Downloads\HashTab_v6.0.0.34_Setup.exe — путь к файлу, для которого мы считаем хеш-сумму.

Вариант через командную строку (без установки программ)

В том случае, если вам не хочется устанавливать какие-либо программы, то можно обойтись встроенными средствами Windows, для этого можно воспользоваться утилитой CertUtil.

Для проверки MD5 хеша, достаточно ввести следующую команду.

Загружая к себе на компьютер программы или игры из интернета вы возможно не раз замечали, что в описании к файлам некоторых установочных образов указан такой пункт, как «Контрольные суммы» или «Хеш-суммы». Что такое хеш-сумма, зачем она указывается на сайтах и как ее можно проверить?

Хеш-сумма представляет собой результат обработки данных файла хеш-функцией. По сути, хеш-сумма является персональным цифровым идентификатором, при помощи которого можно проверить целостность скопированного или загруженного образа, путем сравнения со значением хеш-суммы оригинального файла.

Но зачем нужно проверять целостность скачанного образа, если в менеджере загрузок или торрент-клиенте и так видно, загрузился файл или нет? Дело в том, что, в отличие от большинства мультимедийных файлов, таких, как фотографии, аудозаписи или фильмы, установочные файлы гораздо более чувствительны к малейшим повреждениям. Поэтому если в процессе загрузки образа произошли пусть даже небольшие ошибки, в ходе которых было утеряно всего несколько байт информации, у вас вполне могут возникнуть проблемы при установке системы или приложения с данного образа.

Поэтому если в процессе загрузки образа произошли пусть даже небольшие ошибки, в ходе которых было утеряно всего несколько байт информации, у вас вполне могут возникнуть проблемы при установке системы или приложения с данного образа.

Чтобы избежать подобных проблем, лучше всего сразу проверять значение хеш-суммы скачиваемого файла, сравнивая его с тем значением, которое было указано в описании на сайте, с которого производилась загрузка данного файла. Однако узнать значение хеш-суммы файла с помощью стандартных средств операционной системы Windows увы не получится, поэтому вам придется прибегнуть к помощи сторонней программы. К примеру, для проверки хеша вы можете установить специализированную утилиту под названием HashTab .

HashTab является очень простой, удобной и легковесной программой, к тому же она совершенно бесплатна. Скачать программу HashTab с официального сайта разработчика можно по этой ссылке: hashtab.ru/ .

После установки программы HashTab она автоматически будет встроена в стандартный Проводник Windows и вы легко сможете узнать хеш-суммы абсолютно любого файла на своем компьютере.

Для того, чтобы вы могли быстро понять, как работать с данной программой, проведем один небольшой эксперимент. Зайдем на официальный сайт компании Microsoft, в раздел загрузки Windows Technical Preview, который находится по адресу windows.microsoft.com/ru-ru/windows/preview-download и скачаем оттуда пробную версию свежеиспеченной операционной системы Windows 10. При этом перед загрузкой мы обязательно скопируем данные значения хеш-суммы файла образа, которые указываются на сайте.

После того, как образ Windows Technical Preview загрузится на жесткий диск компьютера, мы произведем контрольную проверку на предмет соответствия контрольных хеш-сумм файла, размещенного на сайте и загруженного нами файла образа.

Для того, чтобы узнать хеш-сумму файла, щелкните по нему правой кнопкой мышки и в контекстном меню выберите пункт Свойства . В окне свойств файла перейдите на вкладку Хеш-суммы файлов . Здесь вы можете прочитать значение всех трех хеш-сумм выбранного файла (правда, вам придется подождать, пока программа вычислит значение хеша). Однако мало кому будет охота вручную сравнивать значение хеш-сумм, когда есть возможность сделать это в автоматическом режиме. Просто скопируйте значение хеш-суммы исходного (загружаемого с сайта) файла и вставьте его в строку Сравнение хеша .

Однако мало кому будет охота вручную сравнивать значение хеш-сумм, когда есть возможность сделать это в автоматическом режиме. Просто скопируйте значение хеш-суммы исходного (загружаемого с сайта) файла и вставьте его в строку Сравнение хеша .

Если значения обеих хеш-сумм совпадают, значит, в процессе загрузки файла не произошло никаких ошибок, и вы можете смело устанавливать данную операционную систему или приложение из образа. Если же хеш не совпадает, то лучше скачать этот файл заново, так как это лучше, чем потом второй раз переустанавливать систему или приложение из-за проблем, которые могут возникнуть как в процессе установки, так и во время последующей работы.

Также при помощи программы HashTab можно сравнивать значение хеш-сумм двух идентичных файлов. Для этого лишь нужно, чтобы они оба находились на компьютере или хотя бы на подключенном к нему съемном накопителе. Чтобы сравнить хеш-суммы двух якобы одинаковых файлов на предмет идентичности откройте свойства одного из файлов на вкладке Хеш-суммы файлов , нажмите на кнопку Сравнить файл и укажите путь ко второму файлу. После этого программа автоматически произведет вычисление и сравнение хеш-сумм обоих файлов.

После этого программа автоматически произведет вычисление и сравнение хеш-сумм обоих файлов.

Остались вопросы? — Мы БЕСПЛАТНО ответим на них в

Зачастую раздобыть заветные хеши — это далеко не все, что нужно сделать перед тем, как начинать брут. Иногда еще бывает полезно понять, а что, собственно, будем брутить, определить хеш или другими словами, узнать, что за хеш попался при проведения пентеста.

Самым простым способом узнать алгоритм хеша — онлайн-сервис. Один из самых популярных сервисов по определению хеша онлайн является сайт onlinehashcrack.com .

Использовать данный сервис очень просто:

- Переходите на сайт onlinehashcrack.com

- Вводите найденный хеш

- Получаете результат

Сервис умеет определять свыше 250 типов хешей.

Определение хеша с помощью hashID

В некоторых случаях лезть в интернет для определения типа хеша будет затруднительно. В таких ситуациях можно использовать специальные утилиты. Одна из самых популярных на сегодняшний день — инструмент hashID.

Одна из самых популярных на сегодняшний день — инструмент hashID.

Данная утилита пришла на смену утилит HashTag и Hash-Identifier.

hashID — это чрезвычайно полезная тулза на Python 3, которая попытается определить, что за тип хеша перед ней.

В библиотеке hashID более двухсот различных сигнатур хешей и сервисов, которые их используют.

Определение хеша с помощью утилиты hashID

Утилита дружит с , а также без проблем запускается и на второй ветке Python.

Установка hashID

$ pip install hashid

$ pip install —upgrade hashid

$ pip uninstall hashid

Скачать hashID

Скачать утилиту можно с Гитхаба. Там же найдете полный список поддерживаемых хешей в Excel-файле.

На этом все. Этих инструментов определения хеша вам должно хватить. Всем хорошего настроения и информационной безопасности!

Как узнать хэш файла в Windows PowerShell

windows | для начинающих

Хэш или контрольная сумма файла — короткое уникальное значение, вычисляемое из содержимого файла и обычно использующееся для проверки целостности и соответствия (совпадения) файлов при загрузке, особенно если речь идет о больших файлах (образы системы и подобные), которые могут быть скачены с ошибками или есть подозрения о том, что файл был подменен вредоносным ПО.

На сайтах загрузок часто бывает представлена контрольная сумма, вычисленная по алгоритмам MD5, SHA256 и другим, позволяющая сверить загруженный файл с файлом, выложенным разработчиком. Для вычисления контрольных сумм файлов можно использовать сторонние программы, но есть способ сделать это и стандартными средствами Windows 10, 8 и Windows 7 (требуется версия PowerShell 4.0 и выше) — с помощью PowerShell или командной строки, что и будет продемонстрировано в инструкции.

Получение контрольной суммы файла средствами Windows

Для начала потребуется запустить Windows PowerShell: проще всего использовать поиск в панели задач Windows 10 или меню Пуск Windows 7 для этого.

Команда, позволяющая вычислить хэш для файла в PowerShell — Get-FileHash, а чтобы использовать ее для вычисления контрольной суммы достаточно ввести ее со следующими параметрами (в примере вычисляется хэш для образа ISO Windows 10 из папки VM на диске C):

Get-FileHash C:\VM\Win10_1607_Russian_x64.iso| Format-List

При использовании команды в таком виде, хэш вычисляется по алгоритму SHA256, но поддерживаются и другие варианты, задать которые можно с помощью параметра -Algorithm, например, для вычисления контрольной суммы MD5 команда будет выглядеть как в примере ниже

Get-FileHash C:\VM\Win10_1607_Russian_x64.iso -Algorithm MD5 | Format-List

При этом поддерживаются следующие значение для алгоритмов вычисления контрольной суммы в Windows PowerShell

- SHA256 (по умолчанию)

- MD5

- SHA1

- SHA384

- SHA512

- MACTripleDES

- RIPEMD160

Подробное описание синтаксиса команды Get-FileHash доступно также на официальном сайте https://technet.microsoft.com/en-us/library/dn520872(v=wps.650).aspx

Получение хэша файла в командной строке с помощью CertUtil

В Windows присутствует встроенная утилита CertUtil для работы с сертификатами, которая, помимо прочего, умеет высчитывать контрольную сумму файлов по алгоритмам:

- MD2, MD4, MD5

- SHA1, SHA256, SHA384, SHA512

Для использования утилиты достаточно запустить командную строку Windows 10, 8 или Windows 7 и ввести команду в формате:

certutil -hashfile путь_к_файлу алгоритм

Пример получения хэша MD5 для файла показан на скриншоте ниже.

Дополнительно: на случай, если вам требуются сторонние программы для вычисления хэшей файлов в Windows, можно обратить внимание на SlavaSoft HashCalc.

Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx?id=11533 (формат команды для использования утилиты: fciv.exe путь_к_файлу — результат будет MD5. Также можно вычислить хэш SHA1: fciv.exe -sha1 путь_к_файлу)

remontka.pro в Телеграм | Другие способы подписки

А вдруг и это будет интересно:

Как проверить хэш-файла ISO для Windows 10 версии 2004 с помощью PowerShell. G-ek.com

Теперь Microsoft предоставляет значения хеш-кода SHA256, чтобы подтвердить, что ISO-файл Windows 10 оригинальный, не был подделан, поврежден или изменен, и вот как проверить загрузку.

Проверка хеша в Windows 10.

Начиная с версии Windows 10 2004 (обновление за май 2020 года), Microsoft начинает предлагать хэши, которые помогут вам проверить целостность данных и подлинность загруженного файла ISO для Windows 10.

Хеш — это математическая подпись (текстовая строка), которая рассчитывается с использованием криптографического алгоритма (SHA-1, SHA-256, MD5) для данных фрагмента. Если какое-либо изменение произойдет после того, как контрольная сумма была вычислена, значение хеш-данных также изменится.

В этом случае хэши SHA256, которые предоставляет Microsoft, позволяют использовать PowerShell для проверки того, что загружаемый ISO-файл Windows 10 не был подделан или поврежден.

В этом руководстве вы узнаете, как проверить целостность и подлинность файла ISO Windows 10 версии 2004.

Как проверить, что Windows 10 ISO не был поврежден или подделан.

Чтобы проверить контрольную сумму ISO для Windows 10, выполните следующие действия:

Шаг 1: Откройте Проводник.

Шаг 2: Перейдите к папке, содержащей файл ISO Windows 10.

Шаг 3: Введите следующую команду в адресной строке и нажмите Enter:

powershell

Шаг 4: Введите следующую команду, чтобы проверить SHA256-хэш ISO-файла Windows 10, и нажмите Enter:

Get-FileHash .\Win10_2004_Russian_x64.iso

Совет: в данной команде обязательно измените имя файла (Win10_2004_Russian_x64.iso), соответствующим вашей загрузке.

Подтвердите результат хеширования на основе хешей, предоставленных Microsoft.

Например, D4CDA51B4F4B61E3D82A6EF04B8860F93C62FFA48D387A9AC28855C2E9CFC5BD должен быть результатом контрольной суммы при проверке файла ISO для 64-разрядной архитектуры Windows May 2020 Update (на Русском языке), а 58665BFE9DAF754708A8C6D8348BFA46C26D7017EB78F5C425589ADB70393C64 результатом контрольной суммы при проверке файла ISO 64 бита Windows May 2020 Update (на Украинском языке).

Если выходные данные совпадают, то вы можете быть уверенны, что файл ISO не поврежден и является подлинным.

Windows 10 версия 2004 SHA256 хэш-значения.

Вот список значений хеш-функции для каждой архитектуры и языка Windows 10 версии 2004:

-

Arabic 64-bit: 869BA1848C444140C87A6995A136ED8CD7F14DFE69907023BACF430229770D02

-

Arabic 32-bit: 0BA24CF7E94FBFDC0666FE01D082EEFCDB48940D2462C8C584E237CB7B42DA05

-

Bulgarian 64-bit: B6C88B2CB1618C83D2DB59DC79BB4935F8EFC3DC5279AE9C7A4A6B2D7B62A6A0

-

Bulgarian 32-bit: 211D2044E4A90C363E76EABF395EBF6638560F06655C5C397C2525D317787E24

-

Chinese Simplified 64-bit: E04E4B96B2CBE7A2AFE4889630958B46CD70F5DFF39A8283E8AD106C3D2F75B5

-

Chinese Simplified 32-bit: 325D3B31FFB86586572997CF036A615244AC073879F977BFB0F0467E5F0B5169

-

Chinese Traditional 64-bit: 4975BB3A9BB0FEA8DA772E366836E48E33EBA4DB0E7513C1E0F3A3087607C439

-

Chinese Traditional 32-bit: 25ACE770E8FD366AE0C861B0E01561CB5DEBD537ABB181584EE7EF16938022EF

-

Croatian 64-bit: 497151C206697842712A63637ED702A1AF05CBEC73A728D8CD341BBA1FCC9ACF

-

Croatian 32-bit: 4F6178F8FB17E8D0AAB2554355D68D05AFA918402B2B5762F72F68EC4B553D61

-

Czech 64-bit: 673927697D64316CCA7BE258ABFA07F6C861317B404D10AA6A77EBDB1395026F

-

Czech 32-bit: F9F8F881F8F71D3186C3963BDD85A734C0634EAFEDACC7E4C461A12C2C31893A

-

Danish 64-bit: 2281062E4013AAD18320B53A8192D0F0C03C7A0D2D12F674E9BC8FE0E0B3C59E

-

Danish 32-bit: A6D29392006DD9629640F39B4AD1BC92B81C9116EC15AEC59713D6D99770543C

-

Dutch 64-bit: 059D59BFB72260DEC0981C0747190FEB6FA7911E6653F071FACE0B91490FE84A

-

Dutch 32-bit: D37E044F03F5C27164731213C19B08C4655ACAE3D55B4D1D82867ED1675E7D6A

-

English 64-bit: A9EFD2329ED805A6A58E0E0101F9B22AD4031E80E2C663C571CD004DB26D2F31

-

English 32-bit: 34DEDA035093417D811DBE4A6EB4CCB6A5D9E86F586395C93DE3C73D5D9B5D2B

-

English International 64-bit: 4D7D73409B36E44462C690EC58AE0DC6846B01307799432FBD542388D4AD30E7

-

English International 32-bit: 982E7E93B31CB5790DAEF5CB4C48A0A18A993333C43AEEC94970883E049BA324

-

Estonian 64-bit: EC0991DE5189D54312B93AE61187836299C109C167D48C3BDF9771AC5CC4402B

-

Estonian 32-bit: C33BCAA592C563636B5C69517F3904E7D0436ED9FDA5201756C5694A48AA6E2A

-

Finnish 64-bit: 35008D60E05E99A27D8FFD0F9BF91CA0CF1ABD293AD02A8A4B6A6680567498F9

-

Finnish 32-bit: C5276BD1580EE4FA9D23B27D6108DA0CDEA36FA972AE51BCF850F622221A2539

-

French 64-bit: 567EAB53626F7865F93D96BDCCC61C5D63F5B95F6CC9C82CA6AABF5282BEED90

-

French 32-bit: B717494E2C8D63E7DA0A1537A45EC5EE0F3C4F3DCAD488AD444A0779DAF3B8B3

-

French Canadian 64-bit: 84F7792CF7C2F5CBF963C54494FD4B51F097F201B93E4DFC966A21D9EE262A68

-

French Canadian 32-bit: 8FE59E2E703952F4EC58AC084EC7F9DB48B647B8101631DF8FA741275B849061

-

German 64-bit: 17C710909A722392A32B3A4364471838588C2F408B4B6DBCDCE990F0547F1074

-

German 32-bit: 83C5C496424BB6D8775C5AFEA92DD893E4DBB7AE2D6DA0BEFC85605B77AD5178

-

Greek 64-bit: E8B637253D1CD4EE6AA0C1562C1AE5C80C7250614D35FB39A4B6D1CB431B80A5

-

Greek 32-bit: 3FD3717399E2223401AAF0F14DF68139488AD3F80567954FB12C5C94F01F2432

-

Hebrew 64-bit: EE314732FBBB9EB2A8E58B32F63747432C9C45317EAD06E46E037B25F90CF618

-

Hebrew 32-bit: 6AB6B03E2AC85609F7F80970B622EBED4C3E0D3893FFC77D6B7F76BCC94DC5CC

-

Hungarian 64-bit: 0EA3DD7EECF65BA355E0961311B5659C13474B36F3A517F336D34D7E1A4C7139

-

Hungarian 32-bit: E49CF557B7CBF072BBCF1CD35271B37CCAF87819670290ECDE30DE1FD6B0E888

-

Italian 64-bit: CA6DE4BF66E1DBB83612D6DD34E554403DB1208439D8F28EC151565E4A9F4028

-

Italian 32-bit: DB3D52F36B1E718C9B01AA3761F75C107A9D5922705D45C9E89C166ABD0B7B14

-

Japanese 64-bit: 6FEC5075735660F482405C2AA0283EA76C70F88AAAE20E05A26E836B95BB8998

-

Japanese 32-bit: A33266C617E21FCE9D29A43684866EF3C9A24ACB3B48806A9729CAC099C96189

-

Korean 64-bit: DC03ECB2B5090BB219DE90091361CCFA0E5310C5EDCDEE9A0EAE3E42BE81804E

-

Korean 32-bit: 7DB4E81418210C79CE6AF9D85FB6E48ECAAB37D1DBB35B5156DCEA8C82C5706D

-

Latvian 64-bit: 06379A910F38AC29C7A81961049B1381E7FD8CA53BB4F1BABB07692DC932ED95

-

Latvian 32-bit: D36E4B6688259E7651C5EEEA6B97A7E48D07049AE2EB87D5B5CE20CAE48EECE7

-

Lithuanian 64-bit: C9374915B6E6695EABCF8EAD5F4335B58D47EB2A4096B74198CF8ADE7FE33720

-

Lithuanian 32-bit: A58EDDC8B2ACD78A3B418E7FC5DB831350D6776953E119D5F0476544186162BC

-

Norwegian 64-bit: 248EB95D23A5B06203C2ED605F9AC3BF778EC3953DA7AF76C3F5B38F6DB59198

-

Norwegian 32-bit: 956F5CA9EDD36880C9CDE425B11BD710F1440A3BEDE4071246A927BAE5F49E92

-

Polish 64-bit: EF21D12C098017615BFC9A325A7244576654C4C6834934CB6D1658AB981D6501

-

Polish 32-bit: 2B646F0566745600216B76BE163C409B1A8DEB2205CABEBA8A12DBD2961F4E8E

-

Brazilian Portuguese 64-bit: 9F8AB79DCC6628C6DF6EC633890EA841AB2446BA25A414E7BD947D75BAC82CCD

-

Brazilian Portuguese 32-bit: 9D121F073AA068BAFD8B6425C721CB8D923C76A8BD9714D9723B195726BD5BF0

-

Portuguese 64-bit: 81D02C6B6553A842DFEB28EA3A4E1C7714DC9CA1852FC0F348FE8047AD822EF0

-

Portuguese 32-bit: 2E8945C774C9D47DDBC7B4E244E15DE869D534D1F834856A04C93DD79477C3E0

-

Romanian 64-bit: 8C505C9203516CCDE25429683CEFFA706ABE29DB507FDED344EFCDC58592BF7A

-

Romanian 32-bit: 18A621A73EB68D8B04F46BB5023D182F1A96C84D72371C63A23926A82CC8AA43

-

Russian 64-bit: D4CDA51B4F4B61E3D82A6EF04B8860F93C62FFA48D387A9AC28855C2E9CFC5BD

-

Russian 32-bit: 0DC53C74F861938E47490861DC1AA4F917BD4C567173C1B43B14B9999E363B0C

-

Serbian Latin 64-bit: 261494434A95D5A03F251AF32A52621A5ABA6776DC84B2ED6D748C862F0B14FA

-

Serbian Latin 32-bit: 748E16E39CF61EEC0999FFE10C420A0DC071038CDD379895966AC2C4BD16DC68

-

Slovak 64-bit: 6E9B813E01032B0D22D682EB9914CB1C4E4880797B11A98E808788ABDB653948

-

Slovak 32-bit: E4906F6F7A6FAD9675106463D76C2A78AD77107F8CFD86BCD4595C50D95C0E70

-

Slovenian 64-bit: 35174A0080D1EAA8CD619591E54ED10E4D5549166F029BF7A6729EEF2532F7FB

-

Slovenian 32-bit: 779A879244063C9BBE11EC02F17383AD265F11D775C3C001DC23E8818F14820A

-

Spanish 64-bit: 443CFA90E2D0A8FCA281294997C9C9CA605D33FC78A010B39F04728E64C0B343

-

Spanish 32-bit: 7C14C8FA47E48D24E9CD777DF6B079352CB6F37079382645875569DDBEBA1964

-

Spanish (Mexico) 64-bit: 78814BF445C237F58556B18008FDAC64E32B16B2400C04EE17BFA79E8CC4319A

-

Spanish (Mexico) 32-bit: D0A86807136F13B3EB483A524DBCB156CDFF573036F3330D5FB7975BE812F31F

-

Swedish 64-bit: 29943DF2747F37CF20FE3D08D729F50638486A8E0D95366227A0C5B6427337FC

-

Swedish 32-bit: E916B76AF280E14FD00CF2D067A14D9A0B14E76AFF60853EC80C8115DD48CE48

-

Thai 64-bit: DC897C2AF3AEADA082B28A34B7852D906EAACE00CA232A1F759CAC878CDD9AC1

-

Thai 32-bit: 6EFEA4AA404044C941D7D0B001583808500CF5BCA890A359AB1E6D9DF3F9B754

-

Turkish 64-bit: E099123E84BAD6C89431ABABB6F00A67989E5257D33815B32304D6095D38F50F

-

Turkish 32-bit: AE29E2B65CB52DE482F1BD2204D28CD47A94A02B9D6C85713025AAE1D1893625

-

Ukrainian 64-bit: 58665BFE9DAF754708A8C6D8348BFA46C26D7017EB78F5C425589ADB70393C64

-

Ukrainian 32-bit: 61AE0D59D4B0061930A2CC63C9D738A2620CA6D4A09072B2B663000A3437B38E

Microsoft предоставляет хэш-значения при использовании этого метода для загрузки файла ISO Windows 10.

Как проверить hash сумму. Контрольные суммы (хэш) файла-образа и диска.Что это такое и как узнать

У каждого файла имеется свое собственное уникальное значение, которое может быть использовано для проверки файла. Это значение носит название хэш или контрольная сумма. Оно зачастую используется разработчиками программного обеспечения при обращении к файлам. По контрольной сумму проходит сверка файла с целью выявить его целостность и совпадение с заданным идентификатором.

Есть несколько алгоритмов вычислений контрольной суммы файла, среди которых наиболее известны и распространены MD5, SHA256, SHA1, SHA384. Вычислить хэш файла, то есть его контрольную сумму, можно как стандартными инструментами Windows, так и сторонними сервисами. В рамках данной статьи рассмотрим, как это сделать.

Оглавление:Как узнать хэш файла через командную строку

Командная строка в Windows позволяет выполнять различные действия, как с самой системой, так и с отдельными файлами.Через нее можно определить контрольную сумму файлов при помощи встроенной утилиты CertUtil.

Чтобы через командную строку узнать хэш файла, достаточно и ввести в командную строку следующий запрос:

Certutil -hashfile *путь к файлу* *алгоритм*

Вместо *путь к файлу* нужно ввести полный путь к файлу. Например: d:\8.jpg

Вместо *алгоритм* нужно ввести название алгоритма, по которому нужно высчитать контрольную сумму. Утилита CertUtil умеет высчитывать контрольную сумму по алгоритмам: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512.

Выполнив указанную команду, можно будет увидеть хэш файла, вычисленный при помощи утилиты CertUtil.

Как узнать хэш файла через утилиту PowerShell

Еще одна встроенная в Windows утилита, которая способна определить контрольную сумму файла — это PowerShell. Она отличается от CertUtil поддержкой большего числа алгоритмов для вычисления контрольной суммы: SHA256, MD5, SHA384, SHA1, SHA512, MACTripleDES, RIPEMD160.

Для проверки хэша через утилиту PowerShell используется следующая команда:

Get-FileHash *путь к файлу* | Format-List

Вместо *путь к файлу* необходимо указать полный путь до файла, контрольная сумма которого проверяется.

Важно заметить, что по умолчанию утилита PowerShell ведет расчет контрольной суммы по алгоритму SHA256.

Если требуется использовать другой алгоритм, это нужно указать в команде при выполнении запроса. Например, чтобы определить хэш по алгоритму MD5 потребуется выполнить команду:

Get-FileHash *путь к файлу* -Algorithm MD5 | Format-List

Вместо MD5 можно указать другие поддерживаемые утилитой алгоритмы.

Как узнать хэш файла при помощи утилиты HashTab

Помимо инструментов Windows для определения контрольной суммы файла можно использовать сторонние приложения. Например, одной из удобных программ, способной определить хэш файла, является HashTab. Это крайне простое приложение, которое можно бесплатно скачать из интернета.

После загрузки программы HashTab и установки, в свойствах файлов создается новая вкладка, которая носит название “Хэш-суммы файлов”. В этом вкладке можно видеть расчет контрольной суммы для файла в различных алгоритмах.

В наш цифровой век, даже один жалкий байт может стоить много. Если в файле ISO образа недостает хотя бы байта, то польза от подобного файла будет сомнительной. В один прекрасный момент, когда вы захотите проинсталлировать себе новую операционную систему, процесс прервется на определенном этапе установки, из-за того, что образ оказался битым. Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

Для сканирования контрольной суммы ISO образа, вам следует последовательно выполнить следующие шаги. Подробно описывать нет смысла, так как программа довольно простая и не требует глубоких познаний и серьезного описания. Однако давайте пошагово:

- Ищем на просторах всемирной паутины программу HashTab (или ей аналогичную программу, предназначенную для проверки контрольных сумм (или хеш-сумм) ISO образов), загружаем ее себе на компьютер и инсталлируем. Скачать программу можно, например, отсюда http://www.softportal.com/get-19546-hashtab.html , либо с официального сайта. Процесс установки достаточно простой и не требует описания;

- Далее жмем правой клавишей мыши на файл ISO образа и выбираем из всплывающего контекстного меню пункт «Свойства», где будет располагаться, новая вкладка, созданная программой HashTab;

- Переходим во вкладку «Хеш-суммы файлов», там будет указана хеш-сумма скачанного файла. Эта сумма является контрольной для того файла который вы скачали и даже в случае его нецелостности, он все равно будет иметь контрольную сумму;

- Копируем хеш-сумму из описания к ISO файлу (обычно, в теме, откуда вы скачиваете файл, указывается контрольная сумма ISO образа, так же контрольная сумма должно присутствовать на обратном обороте диска, если образ скопирован с диска и если диск является лицензионным), вставляем ее в поле «Сравнение хеша» и нажимаем кнопку «Сравнить файл…».

Готово! Таким образом, мы узнаем, совпадают ли контрольные суммы, и убедимся в готовности ISO образа для прожига. Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Самое интересно, что программа HashTab доступна как для пользователей операционной системы Windows, так и для ценителей MacOs. Поэтому HashTab является универсальным инструментом для проверки контрольных сумм ISO образов. И даже если у вас есть несколько компьютеров, на которых установлены разные операционные системы, вам будет куда привычнее использовать одно программное обеспечение, нежели искать отдельные программы, предназначенные для разных операционных систем. В интернете довольно много аналогичных решений, что позволяет вам выбрать среди обилия практически одинаковых программ, отличающихся друг от друга разве что интерфейсом. Впрочем, все эти программы довольно простые и не сильно широки в плане своей функциональности, поэтому, что бы вы ни выбрали, все это будет примерно одного поля ягода. Успехов вам и целостности информации!

Многие сталкиваются с такой проблемой. Скачал, например, файл-образ windows , записал на диск, а при установке привод не может прочесть данные и, как итог, windows не устанавливается. К этому часто приводят ошибки при скачивании и записи образа. Как бороться? Читаем статью.

Вы наверное замечали, что при скачивании образов дисков, в описании присутствуют контрольные суммы .

Для чего они?

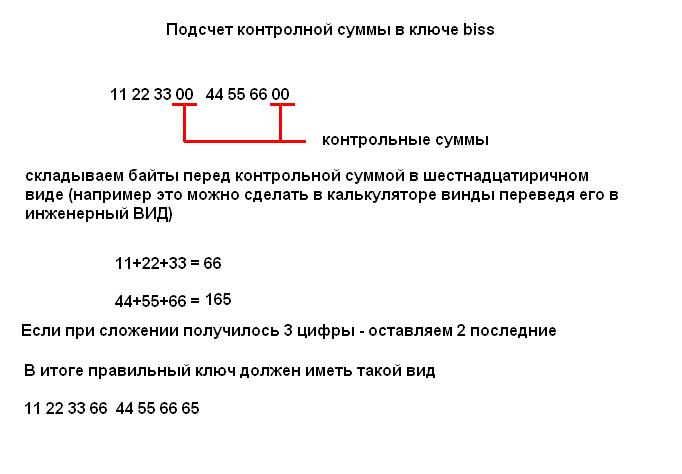

Контрольная сумма — это некое значение, число, вычисленное по определенному алгоритму для проверки правильности передачи данных.Используется для проверки правильности скачивания файла. Обычно используется для файлов-образов. (*.iso например).

Как проверить?

Для начала нам нужна программа HashTab

Скачиваем ее и устанавливаем. Как узнать контрольную сумму скачанного файла? Приведу пример на файле образе MS Ofice.

Скачали файл, на нем жмем правую кнопку мыши, выбираем свойства, вкладка «Хеш-суммы файлов.

Мы получили хеш-суммы скачанного файла. Теперь берем суммы написанные в описании файла и одну из них вставляем в окошко «Сравнить «.

Сумма должна совпадать. Если сумма не совпадает, перезакачиваем файл заново.

Теперь опишем проверку записанного диска.

Итак, контрольные суммы совпали, теперь можно прожигать (записывать) файл-образ на диск (болванку).

ВНИМАНИЕ! ЗАПИСЬ ДОЛЖНА ПРОВОДИТЬСЯ НА МИНИМАЛЬНОЙ СКОРОСТИ ЗАПИСИ!

Монтируем файл-образ в программу записи (Alcohol, UltraISO и т.п .) и записываем диск.

Как проверить, правильно ли все записалось, нет ли ошибок?

Скачиваем и устанавливаем программу CD/DVD Shot

Запускаем программу и видим простенькое окно.

Вставляем ваш записанный диск в привод, в программе указываем привод и нажимаем «Хэш». Учтите, это долгий процесс, придется подождать. Но вам же нужна полная уверенность? Ни в коем случае не нажимать «Запись»! Получили вот такое окно, в нем все суммы.

Это окно программы правильное. Если окно такого вида значит, что диск записался плохо, есть ошибки на поверхности.

Обычно такое бывает или с дешевыми болванками или с царапанными. Такой диск не подходит сразу, без проверки сумм. Если у вас окно как на первом рисунке (без крестика), ваш диск хороший, без физических ошибок.

Теперь сравниваем их с суммами файла-образа. Если суммы совпадают, диск записан без ошибок. Можно пользоваться.

ВНИМАНИЕ! НЕКОТОРЫЕ АНТИВИРУСЫ НЕ ДАЮТ ПРАВИЛЬНО ПОСЧИТАТЬ СУММУ. АНТИВИРУС НАДО ВРЕМЕННО ОТКЛЮЧИТЬ.

Многие пользователи компьютеров со временем, при более детальном знакомстве, задаются вопросом по поводу хеш-сумм. Их еще называют контрольными суммами. Что же это такое? Для чего нужно? Каким образом вычисляются эти самые суммы?

Определение

Называется определенное значение, которое рассчитано для данных при помощи специальных алгоритмов. Предназначение хеш-сумм — проверка целостности данных при их передаче. Самые распространенные алгоритмы для расчета — MD5, CRC32 и SHA-1. Контрольные суммы также можно использовать для сравнения наборов данных на неэквивалентность, что применимо для обнаружения вирусов на компьютере.

Популярность использование этого метода получило из-за того, что проверка легко реализуется в цифровом оборудовании, работающем с двоичной Она без проблем анализируется и отлично подходит для поиска ошибок, которые вызваны наличием шума в информационных каналах.

Алгоритмы для проверки

Алгоритм MD5 используется не только для того, чтобы проверять целостность данных, но и дает возможность получить достаточно надежный идентификатор, который часто используется в тех случаях, когда на компьютере отыскиваются одинаковые файлы. Таким образом, происходит сравнение не содержимого, а их хеш-сумм.

Алгоритм CRC32 применяется в работе архивирующих программ. Расшифровывается он как «циклический избыточный код».

Алгоритм SHA-1 нашел применение при проверке целостности данных, которые загружаются при помощи программы BitTorrent.

Пример

К примеру, пользователь хочет установить операционную систему или игру на свой компьютер. Он скачивает образ и хочет удостовериться в том, что целостность файла в порядке и при передаче ничего не потеряно. Самый простой способ для этого — сравнение хеш-сумм загруженного файла и предоставленного автором. Если они полностью совпадают, то образ не содержит ошибок. Ну а если хеш-суммы файлов отличаются, нужно перекачивать заново, так как произошел какой-то сбой.

Данная элементарная процедура служит профилактической мерой от некорректной работы, зависаний. Выполняя ее, можно быть уверенным, что установка операционной системы, программы или игры будет правильной.

Программа HashTab: проверка хеш-суммы

Данная утилита является плагином, который интегрируется в операционную систему и используется в моменты надобности. Ее можно загрузить с официального сайта совершенно бесплатно в виде установочного файла. Инсталляция программы интуитивно понятна.

После установки в свойствах каждого файла будет присутствовать новая дополнительная вкладка для вычисления контрольной суммы. По умолчанию они будут вычисляться по тем самым трем алгоритмам, описанным выше.

Как проверить хеш-суммы? Для этого в поле «Сравнение» нужно вставить сумму, которая указана автором. Если скачанный файл успешно прошел проверку на подлинность, появится зеленая галочка. В противном же случае пользователь увидит красный крестик. В таком случае рекомендуется скачать файл заново.

Настройки на вкладке «Хеш-суммы файлов» можно поменять, если нажать на соответствующий пункт. Откроется окно параметров, где есть возможность выставить отображение нужных контрольных сумм для проверки и вычисления. Для того чтобы все было наглядным, рекомендуется отметить галочкой чекбокс, позволяющий показывать контрольные суммы строчными символами.

Таким образом, работать с данной программой очень просто. С ней сможет разобраться даже малоопытный пользователь.

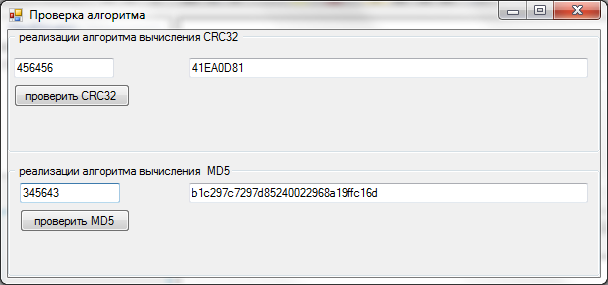

Программа MD5 File Checker

Эта утилита также загружается с официального сайта, но установки она не требует. Нужно лишь запустить ее. Она использует для проверки одноименный алгоритм. При скачивании файла нужно скопировать в буфер обмена хеш-сумму оригинала, а затем вставить ее в поле для проверки. Следующий шаг — выбор файла, который пользователь желает протестировать на целостность. После нажатия на кнопку «Проверить» будет получено сообщение с результатом работы, где будет сказано, совпадает ли контрольная сумма файлов или файл поврежден и соответствия нет.

Дополнительной возможностью утилиты является расчет суммы по алгоритму MD5 для любого файла на компьютере.

Вывод

Итак, было рассмотрено понятие «контрольной суммы». Стало ясно, для чего она используется. Для рядового пользователя это легкий вариант для того, чтобы проверить файл на целостность и соответствие оригиналу. Были описаны полезные утилиты для вычисления и сравнения хеш-сумм. Первая способна сравнивать различные суммы, а вторая только по одному алгоритму, но зато не требует инсталляции, что актуально при отсутствии прав администратора.

Если собираетесь установить операционную систему либо любой другой программный продукт, рекомендуется обязательно проверять хеш-суммы после загрузки всех установочных файлов. Это сэкономит много времени и, что важнее, нервов.

Зачастую раздобыть заветные хеши — это далеко не все, что нужно сделать перед тем, как начинать брут. Иногда еще бывает полезно понять, а что, собственно, будем брутить, определить хеш или другими словами, узнать, что за хеш попался при проведения пентеста.

Самым простым способом узнать алгоритм хеша — онлайн-сервис. Один из самых популярных сервисов по определению хеша онлайн является сайт .

Использовать данный сервис очень просто:

- Переходите на сайт onlinehashcrack.com

- Вводите найденный хеш

- Получаете результат

Сервис умеет определять свыше 250 типов хешей.

Определение хеша с помощью hashID

В некоторых случаях лезть в интернет для определения типа хеша будет затруднительно. В таких ситуациях можно использовать специальные утилиты. Одна из самых популярных на сегодняшний день — инструмент hashID.

Данная утилита пришла на смену утилит HashTag и Hash-Identifier.

hashID — это чрезвычайно полезная тулза на Python 3, которая попытается определить, что за тип хеша перед ней.

В библиотеке hashID более двухсот различных сигнатур хешей и сервисов, которые их используют.

Определение хеша с помощью утилиты hashID

Утилита дружит с , а также без проблем запускается и на второй ветке Python.

Установка hashID

$ pip install hashid

$ pip install —upgrade hashid

$ pip uninstall hashid

Скачать hashID

Утилиту можно с Гитхаба. Там же найдете полный список поддерживаемых хешей в Excel-файле.

На этом все. Этих инструментов определения хеша вам должно хватить. Всем хорошего настроения и информационной безопасности!

Как я могу найти контрольную сумму изображения Docker

Я использую Docker 1.10.3.

Docker спецификация изображения v1.0.0 говорит, что в описании Docker изображения JSON есть поле контрольной суммы изображения, например:

"checksum": "tarsum.v1+sha256:e58fcf7418d2390dec8e8fb69d88c06ec07039d651fedc3aa72af9972e7d046b",

Однако в результате docker inspect <IMAGE> такого поля нет .

Как я могу получить контрольную сумму конкретного изображения?

dockerПоделиться Источник Akihiro HARAI 13 марта 2016 в 07:24

2 ответа

- sha256 локально построенного изображения docker

Как получить контрольную сумму sha256 уже локально построенного образа docker? Я хочу использовать контрольную сумму для аннотирования инструкции FROM в производном изображении: FROM name@sha256:checksum Я уже пробовал контрольные суммы от docker inspect . Ни первая, ни последняя контрольные суммы…

- Как пересчитать контрольную сумму IP с помощью scapy?

Возможный Дубликат : Как рассчитать контрольную сумму пакета без его отправки? Я подделал исходный адрес IP и MAC в захваченном пакете, но теперь мне нужно пересчитать контрольную сумму так, чтобы она проверялась после того, как была получена (после того, как была введена в сеть, конечно). Я…

7

У вас есть команда

$ docker images --digests

например:

docker images --digests busybox

REPOSITORY TAG DIGEST IMAGE ID CREATED SIZE

busybox latest sha256:32f093055929dbc23dec4d03e09dfe971f5973a9ca5cf059cbfb644c206aa83f 00f017a8c2a6 2 months ago 1.11 MB

Поделиться user2915097 20 мая 2017 в 14:42

1

docker images --digests --format '{{.Digest}}' IMAGE

В последних версиях Docker появилась эта новая команда, которая может устареть вышеизложенное:

docker image ls --digests --format '{{.Digest}}' IMAGE

Поделиться Ricardo Branco 20 мая 2017 в 15:45

Похожие вопросы:

Как я могу создать стабильную контрольную сумму файла media?

как я могу создать контрольную сумму только из данных media без метаданных, чтобы получить стабильную идентификацию файла media? предпочтительно кросс-платформенный подход с библиотекой,…

Как я могу вычислить контрольную сумму кода во время выполнения?

У меня есть приложение C#.NET, работающее на машине. Как вычислить контрольную сумму всего кода во время выполнения? Примечание: Я не хочу вычислять контрольную сумму используемого изображения, но…

Самый быстрый способ вычислить контрольную сумму «Visual» изображения

Я хочу создать систему ID для каталогизации изображений. Я не могу использовать md5(), так как это изменится, если я изменю теги EXIF изображения. В настоящее время я использую контрольную сумму…

sha256 локально построенного изображения docker

Как получить контрольную сумму sha256 уже локально построенного образа docker? Я хочу использовать контрольную сумму для аннотирования инструкции FROM в производном изображении: FROM…

Как пересчитать контрольную сумму IP с помощью scapy?

Возможный Дубликат : Как рассчитать контрольную сумму пакета без его отправки? Я подделал исходный адрес IP и MAC в захваченном пакете, но теперь мне нужно пересчитать контрольную сумму так, чтобы…

как найти контрольную сумму строки в C#

Привет, я хочу найти контрольную сумму одной строки. каков процесс создания контрольной суммы и как я могу создать 8-битную контрольную сумму заданной строки. использование C# .net как string this=…

найти контрольную сумму строки в C# .net

Привет, я хочу найти контрольную сумму одной строки. вот требования к контрольной сумме. 32-значная/8-байтная контрольная сумма представлена шестнадцатеричным символом. Это должно быть XOR заголовка…

Вычислить контрольную сумму удаленного файла в Java

Я использую commons VFS для передачи файлов через sftp. После завершения копирования я хочу сравнить контрольную сумму исходного и целевого файлов. Как я могу найти контрольную сумму удаленного…

Как я могу вычислить контрольную сумму объекта IFormFile

У меня есть файловый объект в виде IFormFile . Мне нужно вычислить контрольную сумму этого файла. Как я могу это сделать? public string FindChecksum (IFormFile file){ // How to calculate the…

Получить контрольную сумму таблицы mysql с помощью запросов SQL

Mysql позволяет генерировать и возвращать контрольную сумму таблицы для типов таблиц InnoDB и MyISAM. Но я изо всех сил пытаюсь найти запрос SQL, чтобы прочитать уже доступную контрольную сумму из…

Как проверить контрольные суммы ISO-образа

Сегодняшняя статья пойдет о контрольных суммах ISO-образов. Дело в том, что при прожиге образа на диск, вы сами того не подозревая можете оказаться в дураках. С одной стороны диск успешно запишется, а с другой стороны, запись будет не полной, ввиду незначительных, но важных потерь. В результате вы получите диск с ошибками, который хоть и будет работать, но на определенном этапе скорее всего выдаст вам ошибку.

Теперь представьте. Вы записали диск с дистрибутивом Windows. Перезагрузили компьютер. Загрузились с диска. Произвели форматирование диска C. Скопировали содержимое установочных файлов операционной системы Windows и начали установку. А в результате, на определенном этапе установки, у вас выскочила ошибка и установка прекратилась.

Вы получаете не рабочую Windows и в случае если у вас нет другого компьютера еще получаете невозможность перезаписи диска с операционной системой Windows.

Для того, чтобы избежать подобных моментов и существует проверка ISO-образов и записанных дисков.

Для того чтобы убедиться в качественном прожиге диска, например создавая установочный диск к Windows, необходимо сверить контрольные суммы образа и полученного после записи данного образа на диск.

Если хеш-суммы будут идентичным, то диск записался правильно. Есть будут различия в данных, то имейте в виду, что где-то что-то пошло не так и такой диск стоит перезаписать.

Проверить контрольные суммы нам поможет небольшая программа под названием HashTab.

После установки программы она интегрируется в операционную систему и при клике правой кнопкой на файл образа или на дисковод с диском, можно выбрать Свойства и перейти во вкладку Хеш-суммы. Далее нажимаем на Настройки и во вкладке Отображаемые хеш-суммы смотрим контрольную сумму вначале образа, а потом диска и сравниваем их.

Если вы видите, что контрольная сумма ISO-образа и контрольная сумма записанного диска совпадают, вы можете быть уверены в том, что диск записался верно и его можно использовать. Если в результате установки все той же Windows, которую мы взяли за пример, у вас возникнут ошибки, скорее всего проблему стоит искать уже в приводе, но ни как не в диске.

Наш вам совет! Лучше потратьте немного своего свободного времени и произведите все необходимые проверки, нежели пренебрежете этим и попадите в просак однажды.

Если же вы не хотите устанавливать удобные программы, а желаете воспользоваться средствами самой операционной системы Windows, то как раз для вас в арсенале системы, есть небольшая командная утилита, которая запросто проверит сумму вашего ISO-образа. Но скачать данную утилиту все же придется, в обновлении к Windows она значится как KB841290.

Запускаем командную строку (Пуск — Поиск — cmd):

<путь к утилите>\fciv.exe –sha1 <путь к ISO>\имя_файла.iso

Если скачанная утилита на рабочем столе, а сам файл образа на диске D, то команда будет следующая:

%userprofile%\desktop\fciv.exe –sha1 D:\en_windows_7_ultimate_x86_dvd_x15-65921.iso

В качестве результата будет выведена контрольная сумма, которую обязательно сохраните, чтобы после сравнить ее с контрольной суммой записанного диска.

Данный способ ничем не отличается от первого. Сложнее он или проще решать вам. Как для нас, пользоваться первой программой удобнее, хотя бы потому, что она имеет нормальный человеческий интерфейс. Однако, любители командной строки и прочие фрики, могут воспользоваться вторым способом и получить абсолютно такой же результат.

Удачи! Берегите свои файлы и диски и не забывайте делать копии всего, что вам дорого!

hash — Как проверить контрольную сумму загруженного файла (pgp, sha и т. Д.)?

Вы упоминаете контрольные суммы, PGP и SHA в заголовке своего вопроса, но это разные вещи.

Что такое контрольная сумма?

Контрольная сумма просто проверяет с высокой степенью уверенности, что не было повреждений , приводящих к тому, что скопированный файл отличается от оригинала (для разных определений «высокого»). В целом контрольная сумма не гарантирует, что намеренных модификаций не были сделаны, и во многих случаях изменить файл, сохранив ту же контрольную сумму, тривиально.Примеры контрольных сумм: CRC, Adler-32, XOR (байт (-ы) четности).

Что такое криптографический хеш?

Криптографические хэши предоставляют дополнительные свойства по сравнению с простыми контрольными суммами (все криптографические хэши могут использоваться в качестве контрольных сумм, но не все контрольные суммы являются криптографическими хэшами).

Криптографические хэши (которые не являются сломанными или слабыми) обеспечивают устойчивость к коллизиям и прообразу. Устойчивость к коллизиям означает, что невозможно создать два файла с одинаковым хешем, а сопротивление прообразу означает, что невозможно создать файл с тем же хешем, что и конкретный целевой файл.

MD5 и SHA1 не работают в отношении коллизий, но защищены от атак с прообразом (из-за парадокса дня рождения коллизии генерировать намного проще). SHA256 широко используется сегодня и безопасен против обоих.

Использование криптографического хеша для проверки целостности

Если вы планируете использовать хэш для проверки файла, вы должны получить хеш из отдельного доверенного источника . Получение хэша с того же сайта, с которого вы загружаете файлы, ничего не гарантирует.Если злоумышленник может изменить файлы на этом сайте или перехватить и изменить ваше соединение, он может просто заменить файлы вредоносными версиями и изменить хэши в соответствии с ними.

Использование хэша, не устойчивого к коллизиям, может быть проблематичным, если ваш противник может изменить законный файл (например, внося исправление кажущейся невинной ошибки). Они могут внести в оригинал невинное изменение, которое приведет к тому, что он будет иметь тот же хэш, что и вредоносный файл, который они могут затем отправить вам.

Лучший пример того, где имеет смысл проверять хэш, — это получение хэша с доверенного веб-сайта программного обеспечения (конечно, с использованием HTTPS) и его использование для проверки файлов, загруженных с ненадежного зеркала.

Как рассчитать хеш для файла

В Linux вы можете использовать утилиты md5sum , sha1sum , sha256sum и т. Д. Ответ Коннора Дж. Дает примеры для Windows.

Что такое подпись?

В отличие от контрольных сумм или хешей, подпись включает секрет.Это важно, потому что, хотя хэш файла может быть вычислен кем угодно, подпись может быть вычислена только тем, у кого есть секрет.

В подписяхиспользуется асимметричная криптография, поэтому есть открытый и закрытый ключи. Подпись, созданная с помощью закрытого ключа, может быть проверена открытым ключом, но открытый ключ не может использоваться для создания подписей. Таким образом, если я что-то подпишу своим ключом, вы точно узнаете, что это был я.

Конечно, теперь проблема в том, как убедиться, что вы используете правильный открытый ключ для проверки подписи.Распространение ключей — сложная проблема, и в некоторых случаях вы снова возвращаетесь к тому месту, где были с хешами, вам все равно нужно получать его из отдельного надежного источника. Но, как объясняется в этом ответе, вам, возможно, даже не стоит об этом беспокоиться. Если вы устанавливаете программное обеспечение через диспетчер пакетов или используете подписанные исполняемые файлы, проверка подписи, вероятно, автоматически обрабатывается для вас с использованием предустановленных открытых ключей (т. Е. Распространение ключей осуществляется путем подразумеваемого доверия к установочному носителю и тем, кто установил установку).

Связанные вопросы

Проверка контрольной суммы MD5 файла

Когда вы загружаете большой файл, такой как дистрибутив Linux, в форме ISO, вы должны проверить его, чтобы убедиться, что файл загружен правильно — без ошибок или несанкционированных модификаций.

Разработчики больших файлов, таких как ISO, запускают эти завершенные образы через программу для создания зашифрованного файла MD5. Этот метод предоставляет уникальную контрольную сумму, которая является отпечатком файла.

Вы загружаете ISO, а затем запускаете инструмент, который создает контрольную сумму MD5 для этого файла. Возвращаемая контрольная сумма должна совпадать с той, которая указана на веб-сайте разработчика программного обеспечения.

Загрузка файла с контрольной суммой MD5

Чтобы продемонстрировать, как проверить контрольную сумму файла, вам понадобится файл, у которого уже есть доступная контрольная сумма MD5 для сравнения.

Большинство дистрибутивов Linux предоставляют контрольную сумму SHA или MD5 для своих образов ISO.Одним из дистрибутивов, в котором для проверки файла используется метод контрольной суммы MD5, является Bodhi Linux.

Загрузите живую версию Bodhi Linux с http://www.bodhilinux.com/.

Связанная страница предлагает три версии:

- Стандартный

- Выпуск пакета приложений

- Устаревшая версия

Загрузите два файла: ISO-образ Bodhi Linux, доступный по ссылке для загрузки, и файл MD5. Вы сравните контрольную сумму, которую вы видите в файле MD5, с контрольной суммой, которую вы получите в сеансе оболочки.

Загрузите сам ISO, щелкнув ссылку «Загрузить» под разделом «Стандартный выпуск».

Щелкните MD5 , чтобы загрузить файл контрольной суммы MD5 на свой компьютер.

Откройте файл MD5 в текстовом редакторе. Содержимое выглядит примерно так:

ba411cafee2f0f702572369da0b765e2 bodhi-4.1.0-64.iso

Проверьте контрольную сумму MD5 с помощью Windows

Чтобы проверить контрольную сумму MD5:

Откройте командную строку.

Откройте папку загрузок, набрав cd Downloads . Если вы сохранили файлы в другом месте, перейдите туда.

Введите certutil -hashfile , затем имя файла, а затем MD5 .

Убедитесь, что возвращаемое значение соответствует значению файла MD5, который вы загрузили с веб-сайта Bodhi (и открыли в Блокноте).

Если значения не совпадают, значит, файл недействителен, и вам следует загрузить его снова.

Проверьте контрольную сумму MD5 с помощью Linux

Чтобы проверить контрольную сумму MD5 с помощью Linux, следуйте этим инструкциям:

Откройте сеанс оболочки, затем посетите каталог, в который вы скачали файлы.

Введите md5sum , а затем имя файла.

Значение, отображаемое командой md5sum, должно соответствовать значению в файле MD5.

Соображения

Метод md5sum проверки действительности файла работает только до тех пор, пока сайт, с которого вы загружаете программное обеспечение, безопасен.Это хорошо работает, когда доступно множество зеркал, потому что вы всегда можете проверить их на основном веб-сайте.

Однако, если кто-то взломает основной сайт и злоумышленники изменят контрольную сумму на сайте, вы, вероятно, загружаете то, что не хотите использовать.

Если контрольная сумма файла не соответствует значению в дополнительном файле загрузки, вы знаете, что файл был каким-то образом поврежден. Попробуйте повторно скачать его. Если несколько попыток не удались, сообщите об этом владельцу файла или администратору сайта, который его обслуживает.

Спасибо, что сообщили нам!

Расскажите, почему!

Другой Недостаточно подробностей Сложно понятьМы не можем найти эту страницу

(* {{l10n_strings.REQUIRED_FIELD}})

{{l10n_strings.CREATE_NEW_COLLECTION}} *

{{l10n_strings.ADD_COLLECTION_DESCRIPTION}}

{{l10n_strings.COLLECTION_DESCRIPTION}} {{addToCollection.description.length}} / 500 {{l10n_strings.TAGS}} {{$ item}} {{l10n_strings.PRODUCTS}} {{l10n_strings.DRAG_TEXT}}{{l10n_strings.DRAG_TEXT_HELP}}

{{l10n_strings.LANGUAGE}} {{$ select.selected.display}}{{article.content_lang.display}}

{{l10n_strings.АВТОР}}{{l10n_strings.AUTHOR_TOOLTIP_TEXT}}

{{$ select.selected.display}} {{l10n_strings.CREATE_AND_ADD_TO_COLLECTION_MODAL_BUTTON}} {{l10n_strings.CREATE_A_COLLECTION_ERROR}}Как проверить контрольную сумму в Linux [MD5, SHA256 и другие]

Краткое описание: В этом руководстве для начинающих рассказывается, что такое проверка контрольной суммы, что такое контрольные суммы MD5, SHA-256 и SHA-1, почему используются контрольные суммы и как проверять контрольные суммы в Linux.

Из этого руководства вы узнаете следующее:

Что такое контрольная сумма?

Контрольная сумма подобна цифровому отпечатку файла.В техническом плане

Контрольная сумма — это данные небольшого размера из блока цифровых данных с целью обнаружения ошибок, которые могли быть внесены во время его передачи или хранения.

Итак, контрольная сумма — это длинная строка данных, содержащая различные буквы и цифры. Вы обычно найдете их при загрузке файлов из Интернета, например Образы дистрибутивов Linux, пакеты программного обеспечения и т. Д.

Чаще всего контрольные суммы используются для проверки, не поврежден ли загруженный файл.

Например, страница загрузки Ubuntu MATE включает контрольную сумму SHA-256 для каждого изображения, которое она делает доступным. Итак, после того, как вы загрузили изображение, вы можете сгенерировать для него контрольную сумму SHA-256 и убедиться, что значение контрольной суммы совпадает со значением, указанным на сайте.

Если это не так, это означает, что целостность загруженного образа нарушена (возможно, он был поврежден в процессе загрузки). Для этого руководства мы будем использовать файл образа Ubuntu MATE « ubuntu-mate-16.10-desktop-amd64.iso ».

Как генерируется контрольная сумма?

Каждая контрольная сумма генерируется алгоритмом контрольной суммы . Не вдаваясь в технические подробности, скажем, что он принимает файл в качестве входных данных и выводит значение контрольной суммы этого файла. Существуют различные алгоритмы генерации контрольных сумм. Самые популярные алгоритмы контрольной суммы:

- Алгоритмы и варианты безопасного хеширования (SHA-1, SHA-2 и т. Д.)

- Алгоритм MD5

Давайте посмотрим, как проверить контрольную сумму в Linux.

Как использовать контрольную сумму для проверки целостности файла [способ GUI]

Если вам нужно графическое решение, вы можете использовать GtkHash .

GtkHash — отличный инструмент для генерации и проверки различных контрольных сумм. Он поддерживает широкий спектр алгоритмов контрольной суммы, включая SHA, MD5 и другие. Вот список поддерживаемых алгоритмов:

GtkHash поддерживает алгоритмы контрольной суммыУстановка GtkHash в Ubuntu

Чтобы установить GtkHash в вашей системе Ubuntu, просто выполните следующую команду:

sudo apt установить gtkhash sudo apt установить gtkhash

Вот и все.Затем выберите алгоритмы контрольной суммы для использования :

- Перейдите в меню Edit > Preferences .

- Выберите те, которые хотите использовать.

- Нажмите кнопку Закрыть .

По умолчанию выбраны MD5, SHA-1 и SHA256.

Использование GtkHash

Использовать его довольно просто.

- Выберите файл, который хотите проверить.

- Получите значение контрольной суммы с веб-сайта и поместите его в поле Check .

- Нажмите кнопку Hash .

- Это сгенерирует значения контрольной суммы с выбранными вами алгоритмами.

- Если какой-либо из них совпадает с полем Отметьте , рядом с ним появится небольшая галочка.

Вот пример, показывающий, как GtkHash генерирует контрольную сумму для ISO-образа Ubuntu MATE ( ubuntu-mate-16.10-desktop-amd64.iso ):

GtkHash с Ubuntu MATE isoПроверить контрольные суммы через командную строку Linux

Каждый дистрибутив Linux поставляется с инструментами для различных алгоритмов контрольной суммы.С их помощью вы можете генерировать и проверять контрольные суммы. Инструменты командной строки для контрольной суммы следующие:

- Инструмент контрольной суммы MD5 называется md5sum

- Инструмент контрольной суммы SHA-1 называется sha1sum

- Инструмент контрольной суммы SHA-256 называется sha256sum

Есть еще несколько доступных, например sha224sum , sha384sum и т. Д. Все они используют схожие форматы команд. Давайте посмотрим на пример, использующий sha256sum .Мы будем использовать тот же файл изображения « ubuntu-mate-16.10-desktop-amd64.iso », который мы использовали раньше.

Создание и проверка контрольной суммы SHA256 с помощью sha256sum

Сначала перейдите в каталог, где хранится образ .iso :

CD ~ / itsfoss Теперь, чтобы сгенерировать контрольную сумму SHA-256, введите следующую команду:

sha256sum убунту-мат-16.10-рабочий стол-amd64.iso Вы увидите контрольную сумму SHA-256 в окне терминала! Легко, правда?

Генерация контрольной суммы SHA-256 для Ubuntu MATE isoЕсли сгенерированная контрольная сумма совпадает с той, которая указана на странице загрузки Ubuntu MATE, это будет означать, что данные не были изменены во время загрузки файла — другими словами, загруженный файл не поврежден.

Остальные упомянутые инструменты работают аналогично.

Насколько точно это работает?

Если вам интересно, насколько точно эти контрольные суммы обнаруживают поврежденные файлы — если вы удалите или измените хотя бы один символ из любого текстового файла внутри ISO-образа, алгоритм контрольной суммы сгенерирует совершенно другое значение для этого измененного изображения. И это точно не будет соответствовать контрольной сумме, указанной на странице загрузки.

А у вас контрольная сумма?

Одним из предлагаемых шагов при установке Linux является проверка контрольной суммы ISO-образа Linux.Вы всегда выполняете этот шаг или делаете это только тогда, когда что-то идет не так с установкой?

Было ли это руководство полезным? Если у вас есть вопросы, дайте нам знать! А если вам нужно подобное руководство для чего-то еще, свяжитесь с нами, мы здесь, чтобы помочь.

Нравится то, что вы читаете? Пожалуйста, поделитесь этим с другими.

Контрольные суммы — документация Dockstore

Чтобы помочь разработчикам, которые хотят распространять или запускать неизменяемые копии инструментов и рабочих процессов, Dockstore (1.9+) может предоставить контрольные суммы для файлов и Docker изображения при соблюдении определенных условий. В настоящее время контрольные суммы недоступны через пользовательский интерфейс, но могут быть получены с помощью различных TRS. конечные точки. Продолжайте читать, чтобы узнать, что поддерживается и как получить информацию о контрольной сумме.

Поддержка контрольной суммы дескриптора файла

Начиная с версии 1.9, Dockstore будет вычислять контрольную сумму SHA-1 во время обновления для каждого контейнера, дескриптора и файла тестовых параметров, включенных в инструмент или рабочий процесс. После завершения обновления вы должны опубликовать свою запись, чтобы получить доступ к информации через наши конечные точки TRS V2.В частности, конечные точки, содержащие контрольные суммы для файлов, следующие:

Параметр id, используемый в конечных точках выше, можно найти на общедоступной странице записи; под вкладкой «Информация» найдите слова, выделенные жирным шрифтом TRS .

После сбора контрольной суммы с помощью вышеуказанного метода вы можете проверить контрольную сумму дескриптора с помощью терминального приложения shasum. Это делается путем запроса дескриптора PLAIN_WDL и передачи вывода в shasum.

trsid =% 23workflow% 2Fgithub.com% 2Fdockstore-testing% 2Fdockstore-workflow-md5sum-unified% 2Fwdl версия = 1.2.0 curl -s https://dockstore.org/api/ga4gh/trs/v2/tools/$trsid/versions/$version/PLAIN-WDL/descriptor | шасум

Полученная контрольная сумма должна соответствовать той, что была предоставлена указанным выше API.

Если вы используете Dockstore CLI, контрольные суммы дескриптора клиента проверяются перед отправкой в механизм выполнения.

Поддержка проверки дескриптора CLI

По умолчанию при запуске инструментов или рабочих процессов из интерфейса командной строки первичный и вторичный дескрипторы будут проверяться с использованием их контрольных сумм SHA-1.Контрольные суммы не проверяется при запуске локальных записей.

Вы можете предотвратить проверку контрольной суммы с помощью флага --ignore-Checksums . Например, следующая команда не проверяет дескриптор

контрольные суммы:

dockstore [инструмент / рабочий процесс] запустить --ignore-checkums --entry--json