что это такое и как проверить

Скачивая файлы, программы или образы дисков вы наверняка замечали, что вместе с данными файлами часто распространяют и какие-то зашифрованные строки, которые называются контрольными или хеш суммами. В данной статье мы расскажем о том, что такое контрольная сумма, для чего ее используют и как проверить контрольную сумму для строк или файлов.

Что такое контрольная сумма

Контрольная сумма или хеш-сумма – это значение, которое было рассчитано по некоторому алгоритму на основе имеющихся файлов или данных. Особенностью контрольной суммы является то, что ее алгоритм, при одинаковых входных данных всегда выдает одинаковое значение. При этом малейшее изменение входных данных кардинально меняет значение контрольной суммы.

Эта особенность позволяет использовать контрольную сумму для проверки целостности файлов или данных. Например, вам нужно отправить какой-то файл, и вы хотите убедиться, что он не будет поврежден или изменен на своем пути к получателю.

Также нужно упомянуть, что контрольную сумму нельзя использовать для получения исходных данных. То есть нельзя «расшифровать» хеш-сумму и получить данные которые были хешированы, хеш-сумму можно только сравнить с другой хеш-суммой. Это особенность открывает дополнительные возможности. Например, хеш-суммы используются для хранения паролей. Когда вы регистрируетесь на каком-то сайте и вводите свой пароль, то он не хранится на сервере в открытом виде. Вместо этого хранится только его контрольная сумма. А когда вы входите в свой аккаунт с использованием пароля, система получается ваш пароль, высчитывает его хеш-сумму и сравнивает с хеш-суммой, которая хранится на сервере.

Для высчитывания контрольной суммы существует множество различных алгоритмов или так называемых хеш-функций. Самыми известными и популярными алгоритмы являются: CRC32, MD5, SHA-1 и SHA-2. Но, есть и множество других алгоритмов, некоторые из которых имеют широкое применения, а некоторые используются только для специфических задач. При этом часть существующих алгоритмов признаны устаревшими или уязвимыми и больше не используются. Так, алгоритм MD5 практически полностью перестал использоваться поскольку выяснилось, что он может выдавать одинаковые значения для разных входных значений.

Для примера продемонстрируем, как выглядит контрольная сумма на практике. Например, возьмем строку «Hello, world!» и высчитаем ее контрольную сумму с использованием нескольких популярных алгоритмов.

Adler: 32205e048a CRC: 32ebe6c6e6 Haval: 5711dea10d85b988fcb1eed99ce7310c MD2: 8cca0e965edd0e223b744f9cedf8e141 MD4: 0abe9ee1f376caa1bcecad9042f16e73 MD5: 6cd3556deb0da54bca060b4c39479839 RipeMD128: 3cbb446fc20277b2a4e4b8b8b40aa962 RipeMD160: 58262d1fbdbe4530d8865d3518c6d6e41002610f Tiger: b5e5dd73a5894236937084131bb845189cdc5477579b9f36 SHA-1: 943a702d06f34599aee1f8da8ef9f7296031d699 SHA-256: 315f5bdb76d078c43b8ac0064e4a0164612b1fce77c869345bfc94c75894edd3 SHA-384: 55bc556b0d2fe0fce582ba5fe07baafff035653638c7ac0d5494c2a64c0bea1cc57331c7c12a45cdbca7f4c34a089eeb SHA-512: c1527cd893c124773d811911970c8fe6e857d6df5dc9226bd8a160614c0cd963a4ddea2b94bb7d36021ef9d865d5cea294a82dd49a0bb269f51f6e7a57f79421 Whirlpool: 238034e71c9f4d712ef02f8fe109bc1f32425530088c1ea13786e1ffdc953a7d567db4aba11ce0226efdd5ed5d55abd087b58122f891e61df996a37e595131b5

Как видно, каждый алгоритм выдает значение, которое не имеет совершенно ничего общего с исходными данными. И сколько раз мы бы не высчитывали контрольную сумму строки «Hello, world!», мы каждый раз будем получать одни и те же значения.

И сколько раз мы бы не высчитывали контрольную сумму строки «Hello, world!», мы каждый раз будем получать одни и те же значения.

Проверка контрольных сумм онлайн

Если нужно проверить контрольную сумму какой-то строки (например, пароля), то проще всего воспользоваться онлайн сервисами. Найти такие онлайн сервисы можно в любом поисковике по запросу «hash online».

Для примера рассмотрим сайт http://www.sha1-online.com. На этом сайте есть строка, в которую нужно ввести исходные данные, и выпадающий список, где нужно выбрать какой алгоритм вы хотите использовать для получения хеш-суммы.

Чтобы проверить приведенную выше таблицу введем строку «Hello, world!», выберем алгоритм MD5 и нажмем на кнопку «hash».

В результате на экране появится строка со значением хеш-функции MD5.

Не сложно заметить, что полученное значение полностью совпадает с тем, которое указано в таблице выше, хотя данные из таблицы были получены другим способом.

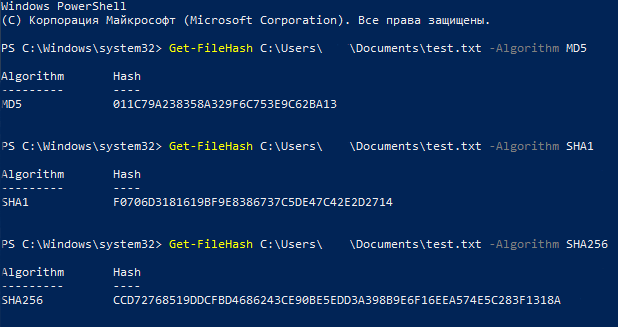

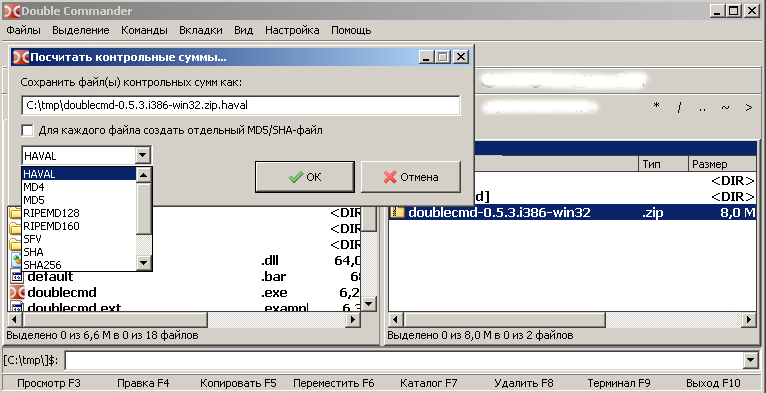

Проверка контрольной суммы файла

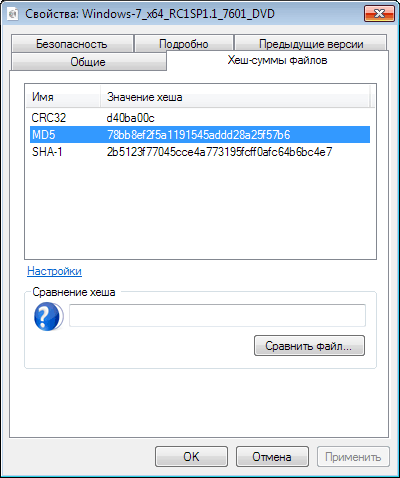

Если вам нужно проверить контрольную сумму файла (например, образа диска или программы), то вам понадобится специальная программа, которая умеет высчитывать контрольные суммы. Самой популярной программой такого рода является HashTab.

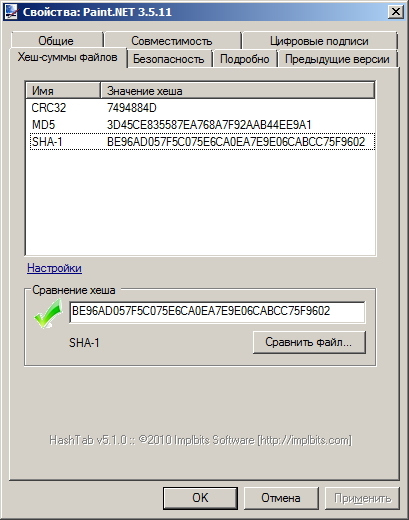

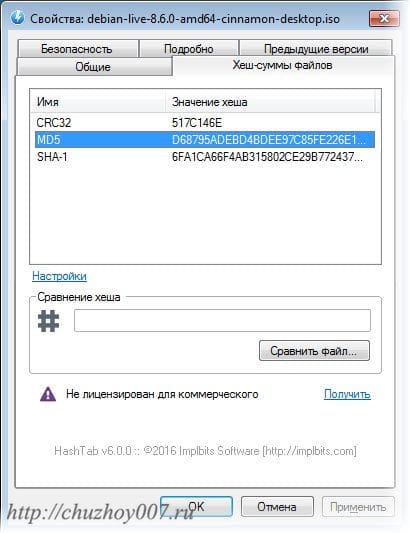

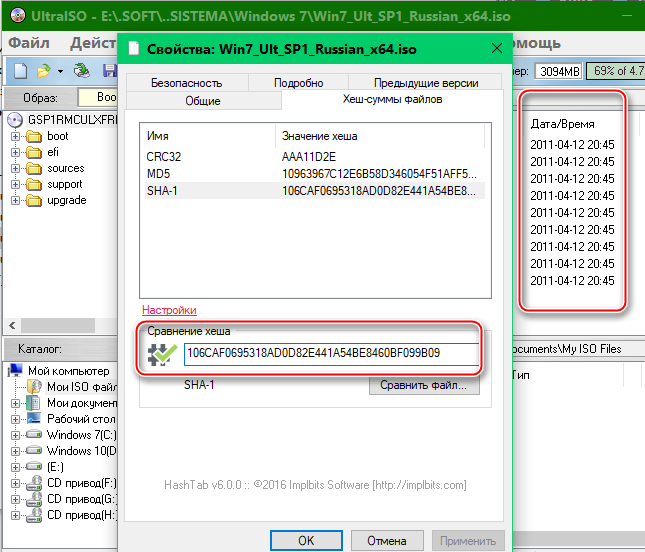

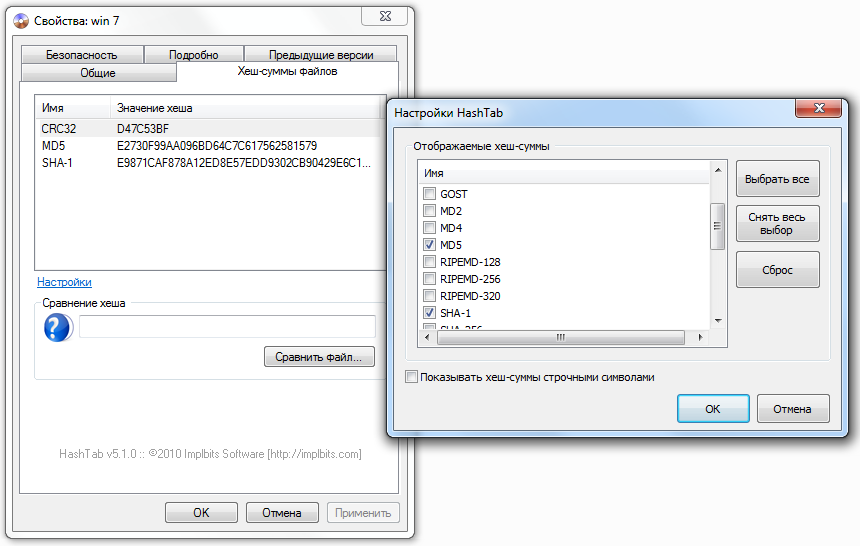

После установки данной программы в свойствах файла появится новая вкладка «Хеш-суммы файлов», в которой будет отображаться хеш-сумма выбранного вами файла.

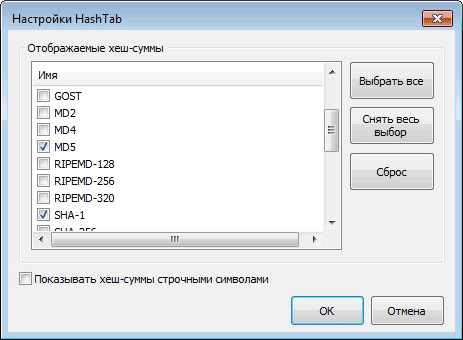

При этом пользователь можно изменить набор алгоритмов, которые программа HashTab использует для расчета хеш-суммы. Для этого нужно нажать на ссылку «Настройки», выбрать нужные алгоритмы и сохранить изменения с помощью кнопки «ОК».

Полученные значения контрольных сумм можно скопировать, для этого нужно кликнуть на значению с помощью правой кнопки мышки.

Также HashTab позволяет сравнивать файлы. Для этого нужно нажать на кнопку «Сравнить файл» и выбрать другой файл.

Программа HashTab является бесплатной для личного пользования, некоммерческих организаций и студентов. Скачать программу можно на официальном сайте http://implbits.com/products/hashtab/.

Скачать программу можно на официальном сайте http://implbits.com/products/hashtab/.

Сохраните статью:

Посмотрите также:

Контрольная сумма файла

А вы, слышали о контрольной сумме файла? Этот термин очень часто встречается на просторах сети и все постоянно зачем-то ее рассчитывают. В этой статье мы разберемся что же это такое и определим, какую пользу можно извлечь, работая с контрольными суммами.

Что такое контрольная сумма файла?

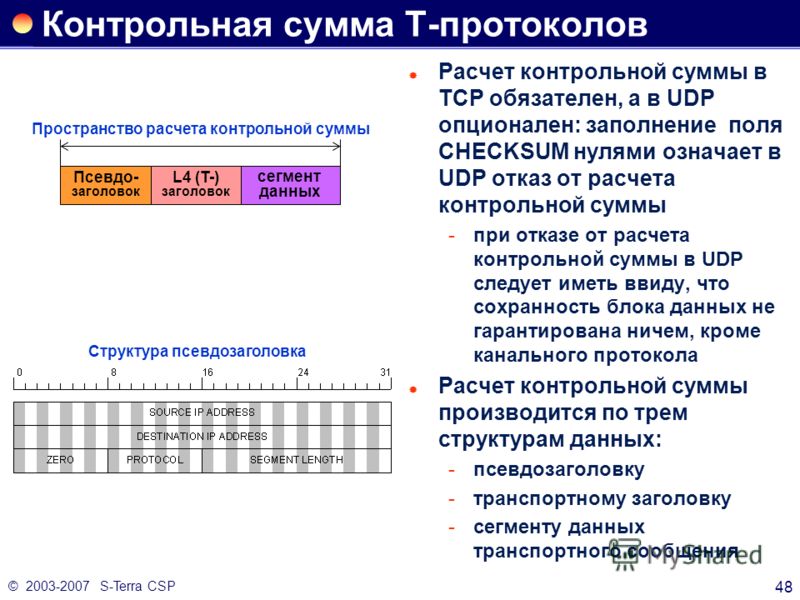

Контрольная сумма (часто называют «хеш») — предназначена для контроля целостности передаваемых данных и представляет собой некое значение, которое было рассчитано при помощи специальных алгоритмов. Среди алгоритмов, которые чаще всего применяются, есть CRC32, MD5 и SHA-1.

CRC32 — переводится как циклический избыточный код, он применим для архиваторов.

MD5 — очень распространенный алгоритм, у которого есть множество применений. Его можно использовать даже для идентификации файлов. Это удобно при поиске идентичных документов и файлов, достаточно только сравнивать одинаковые контрольные суммы.

Его можно использовать даже для идентификации файлов. Это удобно при поиске идентичных документов и файлов, достаточно только сравнивать одинаковые контрольные суммы.

SHA-1 — с помощью него проверяют целостность данных во время загрузки через торренты.

- Контрольная сумма — это сумма, выводимая в результате работы одного из известных алгоритмов (избыточный код). Любые данные, которые передаются цифровым способом, отправляются фрагментами и нередки случаи, когда эти фрагменты теряются по дороге. Хеш предназначен для проверки целостности данных и выявления поврежденных фрагментов.

- Специальный алгоритм рассчитывает сумму полученного файла, если она совпадает с контрольной суммой оригинала, значит передача прошла успешно. Если файл (или его фрагмент) имеет отличающийся, от оригинального, хеш, то появляется ошибка контрольной суммы. Она гласит о нарушении целостности файла. Сейчас мы немного заглянем в теорию возникновения ошибок подобного рода.

- Самое интересное, что такая ошибка может возникнуть задолго до передачи данных.

Например, при записи со сменного носителя (флешки, диска), файл уже может некорректно записаться и его хеш будет отличаться от оригинала. Причины этому могут быть разными.

Например, при записи со сменного носителя (флешки, диска), файл уже может некорректно записаться и его хеш будет отличаться от оригинала. Причины этому могут быть разными. - При попытке открыть такой файл, начать установку, или воспроизвести его может и ничего не произойти, а могут начаться и серьезные глюки. Мало кому понравится, если в середине игры окажется серьезная ошибка, которая не позволит пройти ее до конца.

- А еще, несоответствие контрольной суммы может говорить о том, что файл не оригинальный, или в нем выполнялись определенные действия. К примеру, могли прицепить компьютерный вирус. Что тоже не сильно приятно.

Почему возникает ошибка контрольной суммы?

Давайте немножко углубимся в тему. Многим известно, из курса школьной физики, что вокруг любого проводника, через который течет электрический ток, образуется магнитное поле. Если такой проводник намотать на катушку, получится достаточно сильный магнит. Но при обычных условиях, это поле незаметно, по крайней мере для человека. Любой проводник, по соседству, сразу же воспринимает это поле и в нем образуются побочные токи. Это называется помехами. Производители разными способами пытаются снизить их влияние, но они практически всегда присутствуют.

Любой проводник, по соседству, сразу же воспринимает это поле и в нем образуются побочные токи. Это называется помехами. Производители разными способами пытаются снизить их влияние, но они практически всегда присутствуют.

А теперь возьмем любой компьютер, в котором и так места нет, так еще и куча проводов плотно набито. Если даже хозяин пк их красиво уложил, то это никак не улучшает ситуацию. По ним текут разные токи, с разными потенциалами и разным направлением. Одни предназначены для питания, другие передают информацию. В этой коробочке, под названием компьютер, просто хаос невидимых магнитных полей. И все они мешают друг другу, постоянно создают помехи.

Эта ситуация может показаться фантастической, но такова реальность любой электроники. И самое интересное, что эти помехи считываются системой как реальные сигналы, распознаются и записываются к передаваемому файлу. Чтобы снизить вероятность постоянных наводок, лучше всего размещать все провода как можно дальше друг от друга.

Можно пойти еще более сложным способом и заменить все провода на экранированные. Они имеют плотную медную оплетку, которая как экран принимает любые помехи на себя и выводит их на корпус компьютера. Правда это сработает только при заземлении этого корпуса, когда питание компьютера подключено через трехпроводную сеть. Профи или те, кто хоть немного разбирается в электронике, для борьбы с помехами, могут воспользоваться ферритовыми сердечниками и кольцами. Хотя подобна мера будет уже посложнее.

На современных операционных системах возникновение подобных ошибок очень маловероятно и может быть связанно с подменой файла или нестабильным интернет соединением. Ошибки, возникающие из-за внутренних помех компьютера, довольно легко исправляются программным путем и не представляют проблемы для пользователя.

Но этого нельзя сказать о старых операционных системах. Если вам приходится использовать старенький DOS, ошибка может доставить немножко проблем. Как правило, причина связанна с тем, что система выполняет сброс скорости обмена данных с производительного режима DMA, на очень непроизводительный PIO. Это режим не отличается большой скоростью и не поддерживает работу с контрольными суммами. Исходя из этого, целостность данных не контролируется.

Это режим не отличается большой скоростью и не поддерживает работу с контрольными суммами. Исходя из этого, целостность данных не контролируется.

Можно проверить, какой ражим используется для передачи данных с оптических дисков. Откройте меню «Пуск» и выберите «Панель управления». В следующем окне, откройте раздел «Система» и перейдите в «Диспетчер устройств», выберите «Первичный канал IDE», нажмите на «Свойства» и в окне свойств, откройте вкладку «Дополнительные параметры».

Все параметры должны выглядеть следующим образом:

Режим передачи обязательно должен иметь параметр «DMA, если доступно». Если этот режим никак не выставляется, то следует задуматься о покупке нового привода.

К примеру, вы скачали из сети игру или приложение и хотите проверить целостность файла, насколько корректно он был скачан и не было ли каких-либо ошибок при передаче. Вот здесь и приходят на помощь контрольные суммы. Берете хеш своего файла и сравниваете его с тем, что предоставляет раздающий или автор программы. Если они совпали, то все хорошо, если нет, то приложение может иметь серьезные ошибки и его лучше скачать заново. Такие действия позволят предугадать и избежать появление возможных глюков и зависаний в программе (или игре).

Если они совпали, то все хорошо, если нет, то приложение может иметь серьезные ошибки и его лучше скачать заново. Такие действия позволят предугадать и избежать появление возможных глюков и зависаний в программе (или игре).

Чтобы узнать и проверить контрольную сумму нужного файла, используют специальные утилиты. Сейчас мы рассмотрим самые проверенные из них.

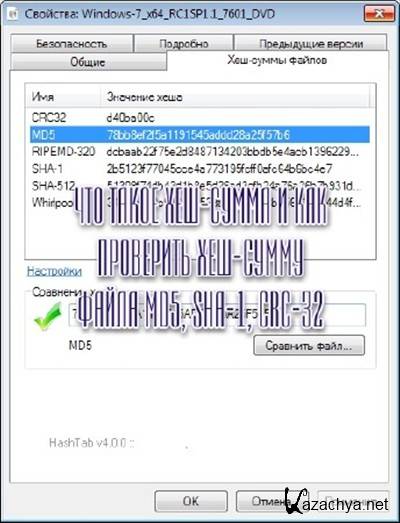

HashTab — программа для проверки контрольная сумма файла

Эта простенькая программа встраивается в систему и позволяет воспользоваться проверкой контрольных сумм в любой удобный момент.

Скачать данную утилиту можно на сайте разработчиков: hashtab.ru На этом ресурсе, нажимаем на ссылку «Скачать для Winodws» и сохраняем файл установки на свой компьютер.

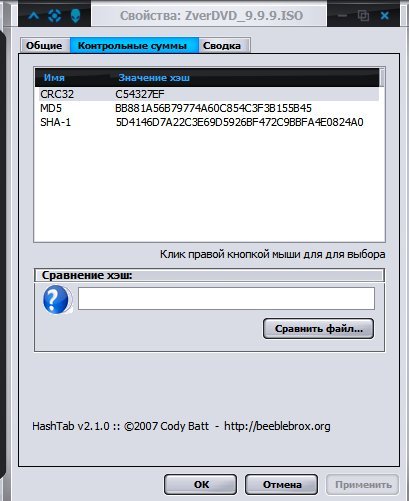

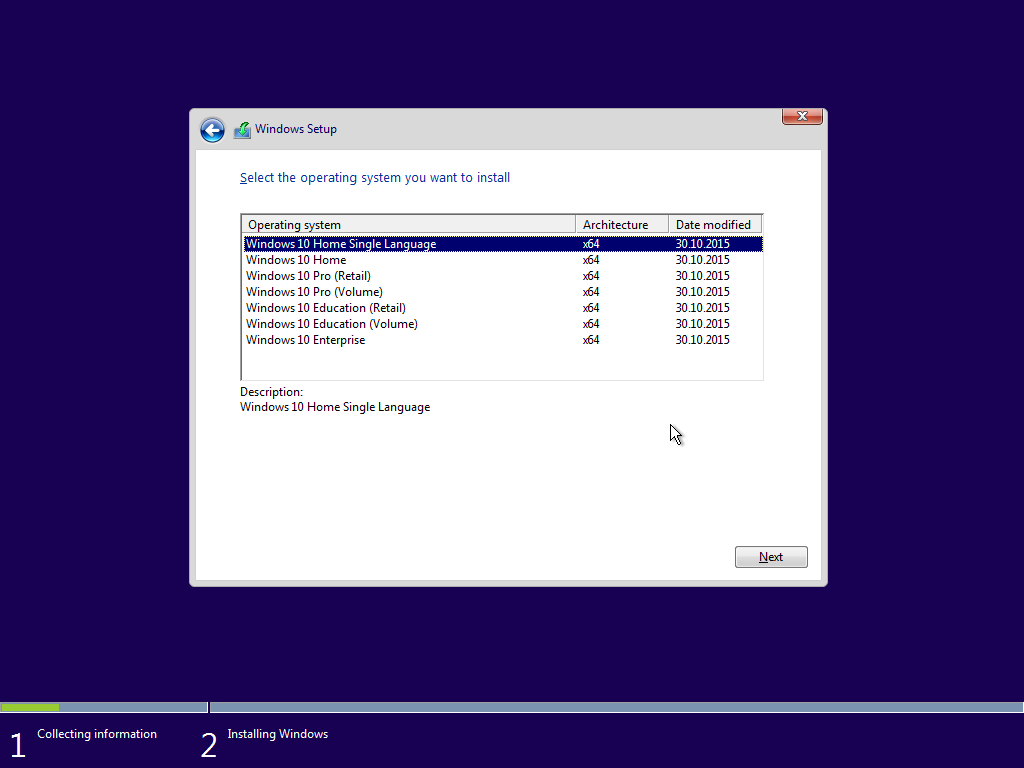

Запускаем скачанный файл и производим установку программы.После этого, в контекстном меню любого файла, можно выбрать свойства и найти раздел с хеш-суммами. По умолчанию, там будут три основных типа сумм, которые мы упоминали выше.

Например, так выглядят контрольные суммы для файла Microsoft Office Word, с расширением docx.

Чтобы проверять эти суммы на соответствие, ниже находятся специальное поле. В него необходимо вставить оригинальный хеш и нажать на кнопку «Сравнить файл».

Если файл соответствует введенной контрольной сумме, то рядом с полем должна появиться зеленая галочка. Если файл не совпадает по контрольным суммам, то появится красный крестик.

В случае несовпадения хеша, нужно заново скачать данный файл и повторить эту проверку. На этой же вкладке можно настроить вычисление контрольной суммы. Нажмите на ссылку «Настройки».

Откроется окошко, в котором можно выбрать, из списка, какие типы хеша будут отображаться в основном окне свойств и использоваться для проверки соответствия файлов. Здесь же можно включить отображение хеш-сумм строчными символами.

Программа очень простая в управлении и сможет выручить в любой момент, достаточно только зайти в свойства файла.Проверяем хэш файла с помощью утилиты MD5 FileChecker

Есть еще одна полезная программа, которая может помочь проверить контрольные суммы MD5. Отличительной чертой данной утилиты, является возможность работы без установки. Загрузить ее можно здесь:

Отличительной чертой данной утилиты, является возможность работы без установки. Загрузить ее можно здесь:

После загрузки можете сразу же запустить.

Нажмите на кнопку «Обзор…» и выберите файл для проверки. Далее нажимаете на «Рассчитать» и через некоторое время (пока программа вычисляет сумму) появится полученное значение MD5 для данного файла.

Теперь, чуть ниже, в соответствующее поле, вставляем контрольную сумму алгоритма MD5 и делаем клик по кнопке «Проверить». Если все Ок, то появится сообщение о совпадении сумм и о том, что файл не поврежден.

Если это не так, то появится сообщение следующего вида.

Так что смело устанавливаем игру или программу на свой компьютер только в том случае, если фактическая сумма совпадает с контрольной

Итог

Теперь вы разобрались что такое контрольная сумма и узнали для чего она предназначена. И вы можете извлечь пользу вычисления подобных сумм, определяя целостность скачанных данных. В этом помогут упомянутые, в данной статье, программы HashTab и MD5 FileChecker. Плюс первой, ее способность работать разными типами алгоритмов, для вычисления хеша. Но зато вторая, хоть и работает только с MD5, но зато способна запускаться без установки на компьютер. Это плюс, если вы не хотите слишком засорять свою систему множеством программ.

Плюс первой, ее способность работать разными типами алгоритмов, для вычисления хеша. Но зато вторая, хоть и работает только с MD5, но зато способна запускаться без установки на компьютер. Это плюс, если вы не хотите слишком засорять свою систему множеством программ.

Если возникли вопросы, то можете смело их задавать в комментариях.

Контрольная сумма — Checksum — qaz.wiki

Данные небольшого размера, вычисленные на основе цифровых данных для обнаружения ошибок передачи

Эффект типичной функции контрольной суммы ( утилита Unix cksum )Контрольная сумма является малогабаритной точкой привязки , полученной из блока из цифровых данных с целью обнаружения ошибок , которые могут быть введены в процессе его передачи или хранения . Сами по себе контрольные суммы часто используются для проверки целостности данных, но не используются для проверки подлинности данных .

Процедура , которая формирует эту контрольную сумму, называется функцией контрольной суммы или контрольная сумма алгоритм . В зависимости от целей разработки хороший алгоритм контрольной суммы обычно выводит существенно другое значение, даже при небольших изменениях, внесенных во входные данные. Это особенно верно для криптографических хэш-функций , которые могут использоваться для обнаружения многих ошибок повреждения данных и проверки общей целостности данных ; Если вычисленная контрольная сумма для текущего ввода данных совпадает с сохраненным значением ранее вычисленной контрольной суммы, существует очень высокая вероятность того, что данные не были случайно изменены или повреждены.

В зависимости от целей разработки хороший алгоритм контрольной суммы обычно выводит существенно другое значение, даже при небольших изменениях, внесенных во входные данные. Это особенно верно для криптографических хэш-функций , которые могут использоваться для обнаружения многих ошибок повреждения данных и проверки общей целостности данных ; Если вычисленная контрольная сумма для текущего ввода данных совпадает с сохраненным значением ранее вычисленной контрольной суммы, существует очень высокая вероятность того, что данные не были случайно изменены или повреждены.

Функции контрольной суммы связаны с хэш-функциями , отпечатками пальцев , функциями рандомизации и криптографическими хеш-функциями . Однако каждая из этих концепций имеет разные приложения и, следовательно, разные цели проектирования. Например, функция, возвращающая начало строки, может предоставить хэш, подходящий для некоторых приложений, но никогда не будет подходящей контрольной суммой. Контрольные суммы используются в качестве криптографических примитивов в более крупных алгоритмах аутентификации.

Контрольные цифры и биты четности являются частными случаями контрольных сумм, ассигновать для небольших блоков данных (например, номера социального страхования , банковские счета чисел, машинных слов , отдельных байтов и т.д.). Некоторые коды с исправлением ошибок основаны на специальных контрольных суммах, которые не только обнаруживают типичные ошибки, но также позволяют в определенных случаях восстанавливать исходные данные.

Алгоритмы

Байт четности или слово четности

Простейший алгоритм контрольной суммы — это так называемая продольная проверка четности , при которой данные разбиваются на «слова» с фиксированным числом битов n , а затем вычисляется исключающее ИЛИ (XOR) всех этих слов. Результат добавляется к сообщению как дополнительное слово. Чтобы проверить целостность сообщения, получатель вычисляет исключающее или всех его слов, включая контрольную сумму; если результатом не является слово, состоящее из n нулей, получатель знает, что произошла ошибка передачи.

С этой контрольной суммой любая ошибка передачи, которая переворачивает один бит сообщения или нечетное количество битов, будет обнаружена как неправильная контрольная сумма. Однако ошибка, затрагивающая два бита, не будет обнаружена, если эти биты находятся в одной и той же позиции в двух разных словах. Также замена двух или более слов не будет обнаружена. Если затронутые биты независимо выбраны случайным образом, вероятность того, что двухбитовая ошибка не будет обнаружена, равна 1 / n .

Сумма дополнения

Вариант предыдущего алгоритма состоит в том, чтобы сложить все «слова» как двоичные числа без знака, отбросив любые биты переполнения, и добавить двойное дополнение к общей сумме в качестве контрольной суммы. Чтобы проверить сообщение, получатель таким же образом складывает все слова, включая контрольную сумму; если результат не является словом, полным нулей, вероятно, произошла ошибка. Этот вариант также обнаруживает любые однобитовые ошибки, но промодульная сумма используется в SAE J1708 .

Зависит от позиции

Простые контрольные суммы, описанные выше, не позволяют обнаружить некоторые общие ошибки, которые затрагивают сразу несколько битов, такие как изменение порядка слов данных или вставка или удаление слов со всеми битами, установленными в ноль. Алгоритмы контрольной суммы, наиболее часто используемые на практике, такие как контрольная сумма Флетчера , Adler-32 и циклический контроль избыточности (CRC), устраняют эти недостатки, рассматривая не только значение каждого слова, но и его позицию в последовательности. Эта функция обычно увеличивает стоимость вычисления контрольной суммы.

Нечеткая контрольная сумма

Идея нечеткой контрольной суммы была разработана для обнаружения спама в электронной почте путем создания кооперативных баз данных от нескольких интернет-провайдеров электронной почты, подозреваемой в спаме. Содержание такого спама часто может отличаться по деталям, что делает обычное вычисление контрольной суммы неэффективным. Напротив, «нечеткая контрольная сумма» сокращает основной текст до характерного минимума, а затем генерирует контрольную сумму обычным образом. Это значительно увеличивает вероятность того, что несколько различающиеся спам-письма будут давать одинаковую контрольную сумму. Программное обеспечение для обнаружения спама от интернет-провайдеров, такое как SpamAssassin , сотрудничающих с ними интернет-провайдеров, отправляет контрольные суммы всех электронных писем в централизованную службу, такую как DCC . Если количество отправленных нечетких контрольных сумм превышает определенный порог, база данных отмечает, что это, вероятно, указывает на спам. Пользователи службы ISP аналогичным образом генерируют нечеткую контрольную сумму для каждого из своих электронных писем и запрашивают службу на предмет вероятности спама.

Напротив, «нечеткая контрольная сумма» сокращает основной текст до характерного минимума, а затем генерирует контрольную сумму обычным образом. Это значительно увеличивает вероятность того, что несколько различающиеся спам-письма будут давать одинаковую контрольную сумму. Программное обеспечение для обнаружения спама от интернет-провайдеров, такое как SpamAssassin , сотрудничающих с ними интернет-провайдеров, отправляет контрольные суммы всех электронных писем в централизованную службу, такую как DCC . Если количество отправленных нечетких контрольных сумм превышает определенный порог, база данных отмечает, что это, вероятно, указывает на спам. Пользователи службы ISP аналогичным образом генерируют нечеткую контрольную сумму для каждого из своих электронных писем и запрашивают службу на предмет вероятности спама.

Общие Соображения

Сообщение длиной m бит можно рассматривать как угол m -мерного гиперкуба. Эффект алгоритма контрольной суммы, который дает n-битную контрольную сумму, заключается в отображении каждого m -битного сообщения на угол большего гиперкуба с измерением . 2 m + n углов этого гиперкуба представляют все возможные полученные сообщения. Допустимые полученные сообщения (те, которые имеют правильную контрольную сумму) составляют меньший набор, всего с 2 м углами.

м+п{\ displaystyle m + n}

2 m + n углов этого гиперкуба представляют все возможные полученные сообщения. Допустимые полученные сообщения (те, которые имеют правильную контрольную сумму) составляют меньший набор, всего с 2 м углами.

м+п{\ displaystyle m + n}

Тогда однобитовая ошибка передачи соответствует смещению от допустимого угла (правильное сообщение и контрольная сумма) к одному из m смежных углов. Ошибка, затрагивающая k бит, перемещает сообщение в угол, который на k шагов удаляется из правильного угла. Цель хорошего алгоритма контрольной суммы состоит в том, чтобы раздвинуть допустимые углы как можно дальше друг от друга, чтобы повысить вероятность того, что «типичные» ошибки передачи окажутся в недопустимом углу.

Смотрите также

Общая тема

Исправление ошибки

Хеш-функции

Связанные понятия

Ссылки

внешние ссылки

Что такое контрольная сумма и как ее проверить?

При обмене информацией по компьютерным сетям или через переносные носители актуальным встает вопрос о том, как проверить целостность передаваемой информации. Ведь если в полученном многомегабайтном файле будет неправильно сохранено несколько бит, то это может привести к проблемам при использовании этого файла. Особенно если этот файл является приложением. Поэтому при распространении различных установочных файлов, образов дисков и прочей информации принято указывать контрольную сумму (хеш) — чтобы пользователи, скачав данные, могли самостоятельно проверить контрольные суммы файлов на предмет совпадения с хешем скачанной информации.

Ведь если в полученном многомегабайтном файле будет неправильно сохранено несколько бит, то это может привести к проблемам при использовании этого файла. Особенно если этот файл является приложением. Поэтому при распространении различных установочных файлов, образов дисков и прочей информации принято указывать контрольную сумму (хеш) — чтобы пользователи, скачав данные, могли самостоятельно проверить контрольные суммы файлов на предмет совпадения с хешем скачанной информации.

Принципы использования контрольных сумм

Для осознанного использования технологии полезно понимать, что из себя представляет хеш. В общем случае хеш — это набор бит, получаемый в результате вычислений над информацией по определенному алгоритму. Отличительной особенностью такого алгоритма является то, что при изменении хотя бы одного бита в исходной информации, хеш-сумма также меняется. И при этом крайне мала вероятность того, что случайное изменение нескольких бит входящей информации оставит хеш без изменений. Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.

Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.

Поэтому принцип использования хэшей довольно прост, и состоит из двух этапов:

1. Вычисление, сохранение и публикация контрольной суммы оригинальных данных.

2. Вычисление ее значения для копии данных и сверка со значением для оригиналов.

Существует много разных алгоритмов хеширования. И соответственно есть много разновидностей хеш-сумм. Наиболее популярные среди них — это CRC32, MD5, SHA-1 и пр.

Где применяются хеши?

Даже те пользователи, которые не знают что такое хеш-суммы, все равно довольно часто пользуются благами их использования — например при открытии упакованных файлов. Дело в том, что современные архиваторы добавляют к упакованным файлам их хеши. Их можно увидеть, открыв архив с помощью программы-архиватора.

И соответственно при разархивировании эти хеши автоматически сверяются. Если архив поврежден — то программа архивации выдаст ошибку с сообщением, что контрольные суммы файлов не совпадают. Поэтому самый простой способ обеспечить контроль правильности передачи файлов — это упаковать их в архив.

Другая сфера применения контрольных сумм — это использование их вместо паролей. Когда посетитель регистрируется на каком-то сайте, вводя секретный пароль, то на сервере сохраняется не сам пароль, а его хеш. Соответственно, если злоумышленники получат доступ к серверу, то они не смогут узнать сохраненные пароли — их там попросту нет.

Также хеш-суммы — неотъемлемая часть работы торрент-трекеров. Благодаря этому при закачке файлов через торренты гарантируется 100-процентная целостность передачи информации. При этом пользователю нет надобности каким-то образом контролировать этот процесс. Все необходимые операции при закачке осуществляет программа (торрент-клиент). Конечно, если файлы уже давно скачаны, и нужно убедиться, не повредились ли они со временем, то можно запустить повторную проверку вручную. Так например в программе uTorrent для этого есть специальный пункт в контекстном меню (появляющемся при нажатии правой кнопкой мыши на выбранном торренте).

Конечно, если файлы уже давно скачаны, и нужно убедиться, не повредились ли они со временем, то можно запустить повторную проверку вручную. Так например в программе uTorrent для этого есть специальный пункт в контекстном меню (появляющемся при нажатии правой кнопкой мыши на выбранном торренте).

При использовании архивов и торрентов хеширование проводится без участия пользователя. Но поскольку далеко не все файлы удобно архивировать и тем более использовать торренты при отправке информации, то существует широко распространенная практика вычисления контрольных сумм для произвольного набора файлов. Чаще всего для этого используются хеш в формате MD5, для которого создано много разных программ.

Как создать MD5-хеш файлов с помощью MD5Checker?

Несмотря на то, что MD5-алгоритм доступен во многих файл-менеджерах и утилитах, не всеми из них удобно пользоваться. Часть программ не умеют проверять хэши для группы файлов. Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

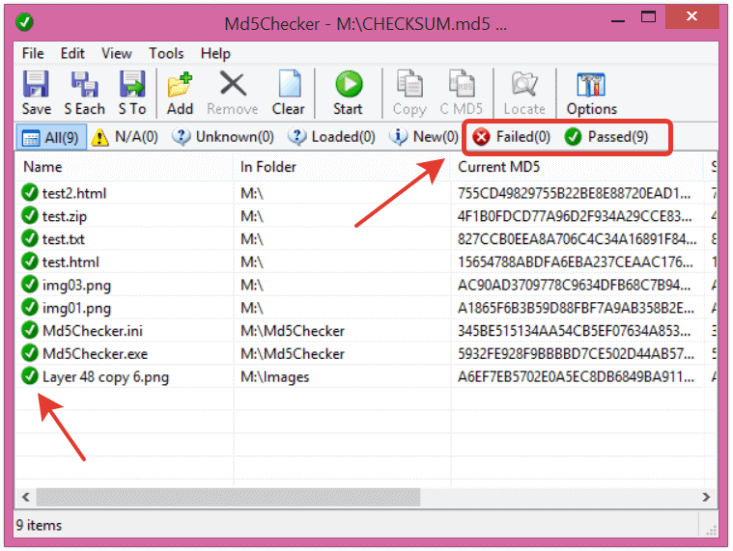

Единственная максимально удобная программа для работы с MD5 — это приложение MD5Checker. Скачать программу можно с официального сайта. Несмотря на то, что программа имеет англоязычный интерфейс, пользоваться ей достаточно просто.

Программа по умолчанию настроена на хеширование программных файлов, архивов и ISO-образов. Поэтому если Вы хотите пользоваться этим приложением допустим для музыки и видео, то необходимо для начала поменять одну единственную настройку — указать маску для файлов, с которыми будет работать программа. Для этого нужно зайти в пункт меню «Tools / Options» и в поле «Include» указать символ * (что означает «все файлы»).

После этого можно пользоваться программой в обычном режиме — теперь будут сканироваться все до единого файлы во всех подпапках.

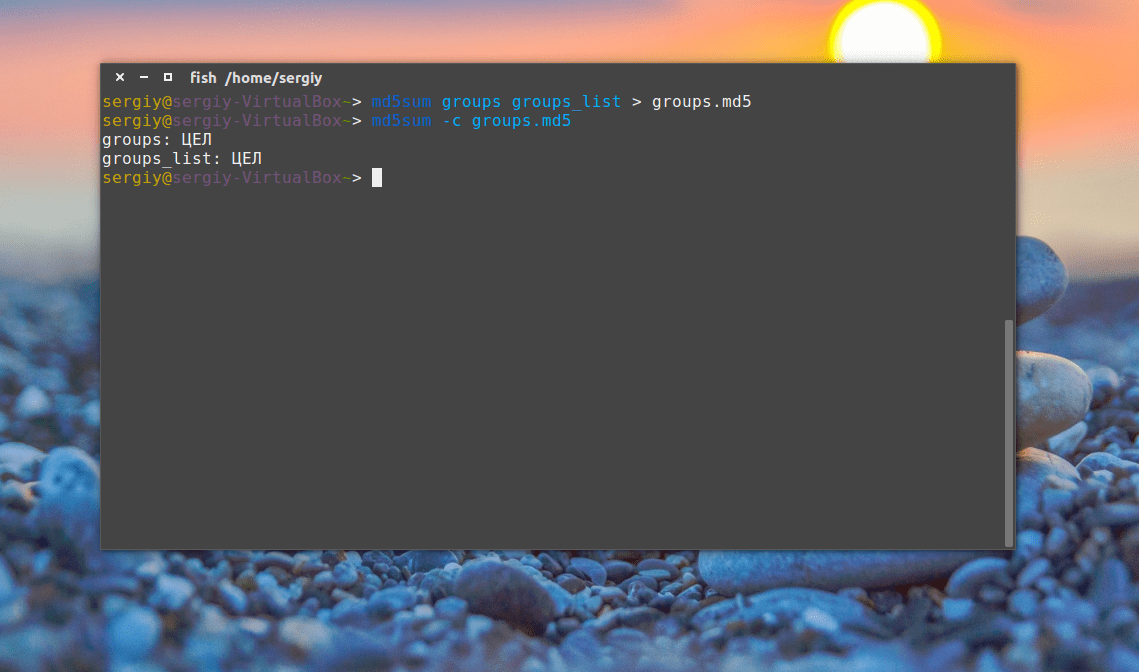

Для создания MD5-хеша нужно перетащить выбранные файлы из папки в окно программы — и программа автоматически начнет вычислять MD5-суммы для всех выбранных файлов и всех файлов в подпапках (удовлетворяющих заданной нами маске). Посчитанные суммы будут отображены в столбце «Current MD5» («Текущая MD5»). Теперь остается только сохранить полученные значения в файл, нажав кнопку «S To» («Сохранить в»).

При этом важно отметить, что если сохранить MD5-файл в папке, в которой находятся все выбранные нами файлы и подпапки, то будут сохранены относительные пути к ним. Это позволит в будущем проверять контрольную сумму даже если перенести файлы в другое месторасположение. Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку.

Если открыть полученный файл в блокноте, то можно увидеть, что информация хранится в нем в виде обычного текста.

При этом можно убедиться, что пути к файлам сохранены относительные, т. е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

Как проверить контрольные суммы файлов?

Для проверки контрольных сумм файлов нужно заново запустить программу либо нажать кнопку «Clear» для очистки списка файлов.

После этого следует перетащить MD5-файл в окно программы и удостовериться, что напротив каждого файла появилась зеленая галочка. Это означает что файлы хранятся в целости и сохранности. Если файлов довольно много, то контроль удобнее производить по счетчикам «Failed» и «Passed» («Не совпало» и «Совпало») в заголовке таблицы.

Можно провести эксперимент: переименовать один из файлов, а еще один отредактировать, произведя пару незначительных изменений. После запуска повторной проверки программа выявила, что один из файлов стал недоступным под изначальным именем (помечен желтым значком), а контрольная сумма второго файла не совпала (помечен красным значком). Несовпадение контрольной суммы свидетельствует о том, что файл либо изменялся, либо поврежден.

Стоит отметить, что если у Вас имеется несколько папок, в каждой из которых есть один или несколько MD5-файлов (в т.ч. в подпапках), то перетащив эти все папки в окно программы можно одним махом проверить все файлы на целостность. MD5Checker автоматически извлекает значения хешей из попадающихся при сканировании файлов с расширением md5. Это бывает крайне удобно, если осуществляется копирование или передача по интернету больших объемов информации.

Также если Вы переименовали или перенесли какие-то файлы в другое месторасположение, то можно отредактировать в блокноте MD5-файл, указав там новые значения для их путей — и тогда можно будет пользоваться им дальше для проверки файлов.

Итоги

Технология хеширования дает уникальную возможность контроля за сохранностью информации. В нынешние времена, когда количество файлов пользователя исчисляется тысячами и десятками тысяч, необходимо удобство в обработке хеш-сумм для больших объемов данных. С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

Как проверить CRC32, MD5 и SHA-1 хеш-сумму файла(ов) быстро и просто

Приветствую!

Суть хеш-функции (контрольной суммы) заключается в описании массива данных с помощью математического алгоритма.

Если говорить о практическом применении, то с помощью контрольной суммы можно проверить целостность скачанного дистрибутива или образа (как просто и быстро смонтировать образ в системе вы можете прочесть в этой статье).

Довольно часто при размещении на сайте объёмного дистрибутива программы или игры разработчик указывает и контрольные суммы. Наиболее распространёнными хеш-алгоритмами являются CRC32, MD5 и SHA-1.

Эти данные позволят вам проверить скачанный дистрибутив на оригинальность. Совпавшие хеш-суммы являются гарантом корректно скачанного дистрибутива или образа.

Вычисляем CRC32, MD5 и SHA-1 сумму файлов.

Для выполнения этой задачи будет использована легковесная и бесплатная, но в тоже время быстрая и функциональная утилита под названием HashMyFiles.

Среди преимуществ данной программы можно отметить скорость вычисления hash-сумм, портабельность (работает без установки) и поддержку русского языка. Она отлично работает во всех распространённых версиях Windows (2000, XP, Vista, 7, 10).

Отдельного упоминания заслуживает возможность цветового выделения файлов с одинаковыми хеш-суммами. Таким образом, можно выявить копии файлов, которые, к примеру, имеют разные имена, но абсолютно идентичны по своему содержанию.

В случае возникновения вопросов вы можете задать их в комментариях.

Мы рады, что смогли помочь Вам в решении поставленной задачи или проблемы.

В свою очередь, Вы тоже можете нам очень помочь.

Просто поделитесь статьей в социальных сетях и мессенджерах с друзьями.

Поделившись результатами труда автора, вы окажете неоценимую помощь как ему самому, так и сайту в целом. Спасибо!

Опрос: помогла ли вам эта статья?(cбор пожертвований осуществляется через сервис Яндекс Деньги)

На что пойдут пожертвования \ реквизиты других платёжных систем Привет.Не секрет, что в экономике ныне дела обстоят не лучшим образом, цены растут, а доходы падают. И данный сайт также переживает нелёгкие времена 🙁

Если у тебя есть возможность и желание помочь развитию ресурса, то ты можешь перевести любую сумму (даже самую минимальную) через форму пожертвований, или на следующие реквизиты:

Номер банковской карты: 5331 5721 0220 5546

Кошелёк Яндекс Деньги: 410015361853797

Кошелёк WebMoney: P865066858877

PayPal: paypal@it-actual. ru

ru

QIWI кошелёк: +79687316794

BitCoin: 1DZUZnSdcN6F4YKhf4BcArfQK8vQaRiA93

Оказавшие помощь:

Сергей И. — 500руб

<аноним> — 468руб

<аноним> — 294руб

Мария М. — 300руб

Валерий С. — 420руб

<аноним> — 600руб

Полина В. — 240руб

Деньги пойдут на оплату хостинга, продление домена, администрирование и развитие ресурса. Спасибо.

С уважением, создатель сайта IT-Actual.ru

Контрольная сумма — калькулятор, пример использования

Контрольная сумма — это результат запуска алгоритма, называемого криптографической хеш-функцией, для фрагмента данных, обычно одного файла. Сравнение контрольной суммы, которую вы генерируете из своей версии файла, с той, которая указана в источнике файла, помогает убедиться, что ваша копия файла является подлинной и не содержит ошибок.

Контрольная сумма также иногда называется хеш суммой и менее часто хэш — значение, хэш — код , или просто хэш .

Пример контрольной суммы

Идея контрольной суммы или криптографической хеш-функции может показаться сложной и, возможно, не стоит затраченных усилий, но мы хотели бы убедить вас в обратном! Контрольные суммы на самом деле не так сложно понять или создать.

Давайте начнем с простого примера, который, надеюсь, продемонстрирует силу контрольных сумм, чтобы доказать, что что-то изменилось. Контрольная сумма MD5 для следующей фразы представляет собой длинную строку символов, представляющих это предложение.

Это проверка 120EA8A25E5D487BF68B5F7096440019

Для наших целей здесь они по сути равны друг другу. Однако даже небольшое изменение, например удаление только периода, приведет к созданию совершенно другой контрольной суммы.

Это тест CE114E4501D2F4E2DCEA3E17B546F339

Как вы можете видеть, даже незначительное изменение в файле приведет к совершенно другой контрольной сумме, и станет ясно, что одно приложение не похоже на другое.

Вариант использования контрольной суммы

Допустим, вы загружаете большое обновление, например, пакет обновления, для программы, которую вы используете каждый день, например, графический редактор. Вероятно, это действительно большой файл, загрузка которого занимает несколько минут или больше.

После загрузки, как вы узнаете, что файл загружен правильно? Что если несколько битов были потеряны во время загрузки, а файл, который вы сейчас имеете на своем компьютере, не совсем то , что предполагалось? Применение обновления к программе, которая состоит не совсем из того кода который писал разработчик, может вызвать большие проблемы.

Именно здесь сравнение контрольных сумм может успокоить ваш разум. Предполагая, что веб-сайт, с которого вы загрузили файл, предоставляет данные контрольной суммы вместе с загружаемым файлом, вы можете затем использовать калькулятор контрольной суммы (см. Раздел Калькуляторы контрольной суммы ниже) для получения контрольной суммы из загруженного файла.

Например, скажем, веб-сайт предоставляет контрольную сумму MD5: 5a828ca5302b19ae8c7a66149f3e1e98 для загруженного файла. Затем вы используете свой собственный калькулятор контрольной суммы для создания контрольной суммы с помощью той же криптографической хеш-функции, в данном примере MD5, для файла на вашем компьютере. Соответствуют ли контрольные суммы? Большой! Вы можете быть очень уверены, что эти два файла идентичны.

Контрольные суммы не совпадают

Это может означать что угодно: от того, что кто-то заменил загрузку чем-то вредоносным без вашего ведома, до менее зловещей причины, например, когда вы открыли и изменили файл, или сетевое соединение было прервано и файл не завершил загрузку. Попробуйте загрузить файл еще раз, а затем создайте новую контрольную сумму для нового файла и затем сравните снова.

Контрольные суммы также полезны для проверки того, что файл, который вы скачали из источника, отличного от исходного, на самом деле, является действительным файлом и не был изменен, злонамеренно или иным образом, из оригинала. Просто сравните хеш, который вы создаете с доступным из источника файла.

Просто сравните хеш, который вы создаете с доступным из источника файла.

Калькуляторы контрольной суммы

Калькуляторы контрольной суммы — это инструменты, используемые для вычисления контрольных сумм. Существует множество калькуляторов контрольных сумм, каждый из которых поддерживает свой набор криптографических хеш-функций.

Одним из отличных бесплатных калькуляторов контрольных сумм является Microsoft File Checksum Integrity Verifier, для краткости называемый FCIV. FCIV поддерживает только криптографические хеш-функции MD5 и SHA-1, на данный момент они наиболее популярны.

Посмотрите, как проверить целостность файлов в Windows с помощью FCIV для полного руководства. Microsoft File Checksum Integrity Verifier — это программа командной строки, но она очень проста в использовании.

IgorWare Hasher — еще один отличный бесплатный калькулятор контрольных сумм для Windows. Он полностью портативен, поэтому вам не нужно ничего устанавливать. Если вы не знакомы с инструментами командной строки, эта программа, вероятно, является лучшим выбором. Он поддерживает MD5 и SHA-1, а также CRC32. Вы можете использовать IgorWare Hasher, чтобы найти контрольную сумму текста и файлов.

Он поддерживает MD5 и SHA-1, а также CRC32. Вы можете использовать IgorWare Hasher, чтобы найти контрольную сумму текста и файлов.

JDigest — это калькулятор контрольной суммы с открытым исходным кодом, который работает как в Windows, так и в MacOS и Linux.

Контрольная сумма и CRC | HowStuffWorks

Другая потребность в безопасных вычислениях — убедиться, что данные не были повреждены во время передачи или шифрования. Есть несколько популярных способов сделать это:

Checksum — Вероятно, один из самых старых методов проверки правильности данных. Контрольные суммы также обеспечивают форму аутентификации, поскольку неверная контрольная сумма предполагает, что данные каким-то образом были скомпрометированы. Контрольная сумма определяется одним из двух способов.Допустим, контрольная сумма пакета составляет 1 байт длиной . Байт состоит из 8 бит, и каждый бит может находиться в одном из двух состояний, что дает всего 256 (2 8 ) возможных комбинаций. Поскольку первая комбинация равна нулю, максимальное значение байта может быть 255.

Поскольку первая комбинация равна нулю, максимальное значение байта может быть 255.

- Если сумма других байтов в пакете 255 или меньше, то контрольная сумма содержит это точное значение.

- Если сумма других байтов больше 255, то контрольная сумма представляет собой остаток от общего значения после его деления на 256.

Давайте посмотрим на пример контрольной суммы:

- Всего байт 1,151

- 1,151 / 256 = 4,496 (округляем до 4)

- 4 x 256 = 1,024

- 1,151 — 1,024 = 127 контрольная сумма

Cyclic Redundancy Check (CRC) — CRC похожи по концепции на контрольные суммы, но они используют полиномиальное деление для определения значения CRC, которое обычно составляет 16 или 32 бита.CRC хорош тем, что он очень точный. Если один бит неверен, значение CRC не будет совпадать. И контрольная сумма, и CRC хороши для предотвращения случайных ошибок при передаче, но мало защищают от преднамеренной атаки на ваши данные. Методы шифрования с симметричным и открытым ключом намного безопаснее.

Методы шифрования с симметричным и открытым ключом намного безопаснее.

Все эти различные процессы в совокупности предоставляют вам инструменты, необходимые для обеспечения безопасности информации, которую вы отправляете или получаете через Интернет.Фактически, отправка информации по компьютерной сети зачастую намного безопаснее, чем отправка любым другим способом. Телефоны, особенно беспроводные, уязвимы для прослушивания, особенно со стороны недобросовестных людей с радиосканерами. Традиционная почта и другие физические носители часто проходят через многочисленные руки на пути к месту назначения, что увеличивает вероятность повреждения. Понимание шифрования и простое обеспечение безопасности любой конфиденциальной информации, которую вы отправляете через Интернет (помните «https» и символ замка), может обеспечить вам большее спокойствие.

Для получения дополнительной информации о шифровании и связанных темах перейдите по ссылкам ниже.

Статьи по теме

Другие интересные ссылки

Источники

- CES Communications.

«Что такое шифрование?» 8 мая 2004 г. (25 августа 2008 г.) http://www.cescomm.co.nz/about/encryption.html

«Что такое шифрование?» 8 мая 2004 г. (25 августа 2008 г.) http://www.cescomm.co.nz/about/encryption.html - Holzmann, Gerard. «Сказки из зашифрованного». Inc.com. Декабрь 2007 г. (25 августа 2008 г.) http: // www.inc.com/magazine/19971215/1446.html

- Кей, Рассел. «QuickStudy: биометрическая аутентификация». Компьютерный мир. 4 апреля 2005 г. (25 августа 2008 г.) http://www.computerworld.com/securitytopics/security/story/0,10801,100772,00.html

- Руководство пользователя LEDA. «Криптография с симметричным ключом». 9 января 2008 г. (25 августа 2008 г.) http://www.algorithmic-solutions.info/leda_manual/Symmetric_Key_Cryptography.html

- Martin, Frank. «Сертификаты SSL HOWTO.» Проект документации Linux.20 октября 2002 г. (25 августа 2008 г.) http://tldp.org/HOWTO/SSL-Certificates-HOWTO/index.html

- Новичок, Джозеф. «Алгоритм контрольной суммы». Flounder.com. 15 июня 2005 г. (25 августа 2008 г.) http://www.flounder.com/checksum.htm

- Безопасность связи SSH.

«Криптографические протоколы и стандарты». (25 августа 2008 г.) http://www.ssh.com/support/cryptography/protocols/

«Криптографические протоколы и стандарты». (25 августа 2008 г.) http://www.ssh.com/support/cryptography/protocols/ - Безопасность связи SSH. «Криптосистемы с открытым ключом». (25 августа 2008 г.) http: // www.ssh.com/support/cryptography/algorithms/asymmetric.html

MD5 для Windows

Независимо от того, есть ли у вас важные файлы, записанные на архиве CD или DVD, или какие-либо цифровые материалы, которые вы собираетесь хранить или совместно использовать, вы всегда можете проверить их целостность с помощью FastSum.

FastSum основан на хорошо зарекомендовавшем себя алгоритме контрольной суммы MD5, который используется во всем мире для проверки целостности файлов и использовался для этой цели, по крайней мере, последние 10 лет.FastSum предоставляет вам три интерфейса: от консольного приложения для технических специалистов до современного графического приложения для пользователей любого уровня. Версия для командной строки является бесплатной, а стандартная версия стоит от $ 14,95

Версия для командной строки является бесплатной, а стандартная версия стоит от $ 14,95

Что внутри?

Когда вы выбираете файлы, FastSum вычисляет их контрольные суммы в соответствии с алгоритмом контрольной суммы MD5, которые можно легко сравнить с ранее вычисленными контрольными суммами или сохранить для будущей проверки целостности.Есть два наиболее важных свойства контрольной суммы MD5 для конечного пользователя: фиксированный размер и невозможность обнаружения. Первое свойство означает, что неважно, насколько велик исходный файл, он всегда имеет короткое 128-битное значение контрольной суммы MD5, которое можно компактно хранить и легко передавать. Второе свойство подразумевает, что пара неидентичных файлов будет иметь разное значение контрольной суммы MD5, то есть даже короткого значения фиксированного размера достаточно для обнаружения изменений в файле.

В курсе

Ни один компьютер на земле не оснащен на 100% надежным запоминающим устройством, и ни одна сеть не доставляет контент абсолютно безупречно. Благодаря контрольной сумме MD5, которая обнаруживает ошибки в октиллион раз лучше, чем обычные 32-битные алгоритмы обнаружения ошибок (которые используются в устройствах хранения и сетевых протоколах), FastSum обеспечивает более чем достаточную точность. Вы можете создать контрольные суммы MD5 для важных файлов и сохранить их для будущей проверки целостности. Например, список контрольных сумм, записанный на компакт-диск, позволит вам обнаружить проблемы на раннем этапе: если FastSum обнаружит какие-либо различия между контрольными суммами, то пора перенести ваши данные на другое устройство хранения, пока они еще не полностью потеряны! Вы также можете обнаруживать измененные, удаленные и вновь созданные файлы в повседневной жизни, а также проверять целостность данных, загруженных из Интернета [когда также указаны контрольные суммы *]

Благодаря контрольной сумме MD5, которая обнаруживает ошибки в октиллион раз лучше, чем обычные 32-битные алгоритмы обнаружения ошибок (которые используются в устройствах хранения и сетевых протоколах), FastSum обеспечивает более чем достаточную точность. Вы можете создать контрольные суммы MD5 для важных файлов и сохранить их для будущей проверки целостности. Например, список контрольных сумм, записанный на компакт-диск, позволит вам обнаружить проблемы на раннем этапе: если FastSum обнаружит какие-либо различия между контрольными суммами, то пора перенести ваши данные на другое устройство хранения, пока они еще не полностью потеряны! Вы также можете обнаруживать измененные, удаленные и вновь созданные файлы в повседневной жизни, а также проверять целостность данных, загруженных из Интернета [когда также указаны контрольные суммы *]

Несколько способов сделать то же самое

FastSum имеет три интерфейса: от консольного приложения до современного графического приложения. Итак, вы можете выбрать способ, который лучше всего подходит к ситуации. Standard Edition позволяет интегрировать FastSum в Windows® Explorer, что значительно упрощает доступ к процедурам создания и проверки контрольной суммы MD5. Вы также можете рассчитать контрольные суммы MD5 для нескольких выбранных файлов, а также для нескольких папок и даже целых дисков. Встроенные мастера лучше всего подходят для обработки большого количества файлов. При этом мастер проверки может находить новые файлы и вычислять их контрольные суммы MD5.

Итак, вы можете выбрать способ, который лучше всего подходит к ситуации. Standard Edition позволяет интегрировать FastSum в Windows® Explorer, что значительно упрощает доступ к процедурам создания и проверки контрольной суммы MD5. Вы также можете рассчитать контрольные суммы MD5 для нескольких выбранных файлов, а также для нескольких папок и даже целых дисков. Встроенные мастера лучше всего подходят для обработки большого количества файлов. При этом мастер проверки может находить новые файлы и вычислять их контрольные суммы MD5.

| Функции матрица: | ||

| Версия командной строки | Стандартная версия | |

| Чрезвычайно быстрый алгоритм | Есть | Есть |

| Подтвержденные криптографией контрольные суммы MD5 | Есть | Есть |

| Рекурсивная обработка вложенных папок | Есть | Есть |

| Гибкая настройка типов обрабатываемых файлов | Есть | Есть |

| Совместимость с Windows 98 / NT / 2000 / XP / 2003 | Есть | Есть |

| Оптимизированный синтаксис командной строки | Есть | Частично |

| Современный графический интерфейс пользователя | НЕТ | Есть |

| Удобные пошаговые мастера | НЕТ | Есть |

| Интеграция с Windows® Explorer | Нет | Есть |

| Глобальные сочетания клавиш | Нет | Есть |

| Приоритет поддержки | Обычный | Самый высокий |

| Цена | Бесплатно | От 14 $. 95 95 |

История

Алгоритм 5 дайджеста сообщений MD5 был разработан профессором Рональдом Л. Ривестом в 1991 году для замены старого алгоритма MD4 для использования в основном в криптографии. Алгоритм MD5 широко используется во многих приложениях безопасности, а также для контроля целостности файлов с тех пор, как он был опубликован в качестве стандарта Интернета (RFC 1321) в 1992 году.

Пример

Пример ниже показывает, как изменится контрольная сумма MD5 файла при изменении одного бита файла.Для этого примера мы создали два текстовых файла, которые содержат следующий текст: «Тест B» и «Тест C». Как известно, разница между буквами B и C составляет всего один двоичный бит. Затем мы вычислили контрольные суммы MD5 этих файлов, получив шестнадцатеричные значения, показанные ниже:

Значение контрольной суммы MD5 для «Теста B»

| С | С | 5 | 0 | 6 | D | E | 5 | 3 | 9 | 3 | 8 | E | 1 | 1 | 3 | 2 | D | 6 | С | F | B | 4 | 7 | 4 | 6 | С | 3 | 7 | E | 1 | 3 |

Значение контрольной суммы MD5 для «Теста C»

| С | 7 | 8 | B | 7 | 0 | 9 | С | 4 | 7 | 2 | F | 5 | 4 | 7 | 6 | 5 | 4 | 6 | E | 2 | 7 | D | 8 | 8 | E | 7 | 6 | 3 | F | A | 5 |

Из этого примера ясно видно, как резко меняется контрольная сумма MD5 при изменении одного файла всего на один бит.

Контрольная сумма MD5 в повседневной жизни

Контрольная сумма MD5 (также называемая «дайджестом MD5») широко использовалась в программных системах помимо проверки целостности данных. Но осознавали ли вы, что почти наверняка уже использовали систему, использующую алгоритм MD5?

В системах аутентификации дайджесты MD5 используются для безопасного хранения и передачи важной информации, такой как логины, пароли и т. Д. Несомненно, каждому пользователю компьютера приходилось хотя бы раз вводить пароль, чтобы получить доступ к какому-либо ресурсу или почтовому ящику или просто к войдите в систему.Правильно построенные системы аутентификации не хранят пароли в очевидной форме, вместо этого они сохраняют дайджесты пароля MD5, а процесс проверки применяется для сравнения дайджеста MD5 сохраненного пароля с дайджестом MD5 введенного пароля. Таким образом, даже в случае злонамеренного вторжения в систему пароли пользователей останутся неизвестными. Вместо паролей злоумышленник может узнать только их дайджесты MD5.

Вы можете проверить систему аутентификации какого-либо веб-сайта (это может быть ваш любимый форум, электронная почта, сервер веб-хостинга и т. Д.) самостоятельно, используя функцию напоминания пароля. Если в результате на вашу электронную почту вы получите текущий пароль, вам следует избегать его использования на других сайтах. Правильно спроектированные системы аутентификации не знают вашего пароля, и восстановить его из дайджеста MD5 — непростая задача. Таким образом, вы должны получить на свой адрес электронной почты вновь сгенерированный пароль или что-то вроде ссылки для сброса старого.

Некоторые операционные системы используют MD5 для хранения дайджестов паролей и имеют инструменты на основе MD5 в стандартном пакете распространения.Пакет FreeBSD, на котором размещен этот веб-сайт, имеет встроенную поддержку MD5, чтобы узнать больше, прочтите о MD5 в Справочнике FreeBSD. Linux — еще одна хорошо известная система, которая использует MD5 как метод по умолчанию для теневой защиты паролем. Две другие операционные системы, Mac OS X и Windows, используют разные методы хранения паролей, но, тем не менее, подход довольно похож. Дэйв Дрибин четко описал систему аутентификации Mac OS X в своем блоге и сравнил MD5, SHA1 и LM Hash, используемые в системах Unix и Windows.

Две другие операционные системы, Mac OS X и Windows, используют разные методы хранения паролей, но, тем не менее, подход довольно похож. Дэйв Дрибин четко описал систему аутентификации Mac OS X в своем блоге и сравнил MD5, SHA1 и LM Hash, используемые в системах Unix и Windows.

См. Также:

Checksum для Windows скачать | SourceForge.net

- Присоединиться / Войти

- Программное обеспечение с открытым исходным кодом

- Программное обеспечение для бизнеса

- Блог

- Около

- Справка

- Подключить

- Конфиденциальность

- Подробнее

- toggled»>

- Статьи

- Создать

- Самые популярные проекты

- Сделки

- Статус сайта

- @sfnet_ops

- @sourceforge

- Документация участка

- Запрос поддержки

- Условия

- Отказ

- Объявление

- Бухгалтерский учет

- CRM

- Бизнес-аналитика

- CAD

- PLM

- ударов в минуту

- Управление проектами

- Управление знаниями

- Развитие

- Продажа

- Электронная торговля

- ERP

- HR

- Управление ИТ

- ИТ-безопасность

- Офис

- Наука и техника

- Игры

- Все программное обеспечение

- CRM

CRM

Обслуживание клиентов Опыт работы с клиентами Торговая точка Ведущее управление Управление событиями Опрос - Финансы

Финансы

Бухгалтерский учет Выставление счетов и выставление счетов Бюджетирование Процесс оплаты Отчет о затратах - Разработка приложения

Разработка приложений

Управление жизненным циклом приложений Интеграция Разработка с низким кодом Разработка без кода Разработка мобильных приложений Управление тестированием UX - Аналитика

Аналитика

Большие данные Бизнес-аналитика Прогностическая аналитика Составление отчетов - Сотрудничество

Сотрудничество

Сотрудничество в команде Управление идеями Веб-конференции Инструменты общения сотрудников Совместное использование экрана CAD Вебинар - Связь

Связь

Бизнес VoIP Колл-центр Запись звонков Отслеживание звонков IVR Предиктивный дозвонщик Телефония - Маркетинг

Маркетинг

Управление торговой маркой Управление кампанией Управление цифровыми активами Рекламная рассылка Ведущее поколение Автоматизация маркетинга SEO Цифровые вывески Платформы виртуальных мероприятий - Продажи

Продажа

Автоматизация отдела продаж Аналитика продаж Внутри продаж Возможность продаж Вовлечение продаж Управление контактами CPQ - Управление операциями

Управление операциями

ERP PLM управление бизнес-процессами Управление EHS Система управления цепями поставок электронная коммерция Управление качеством CMMS Производство - HR

HR

Обратная связь на 360 градусов Управление человеческими ресурсами Вовлечения сотрудников Отслеживание кандидатов Часы времени Управление персоналом Рекрутинг Оценка производительности Обучение Мониторинг сотрудников - IT менеджмент

Управление ИТ

Управление производительностью приложений Управление ИТ-активами Управление базами данных Сетевой мониторинг Служба поддержки Отслеживание проблем DevOps Соблюдение Удаленный рабочий стол Удаленная поддержка - Безопасность

Безопасность

IT безопасность Endpoint Protection Управление идентификацией Сетевая безопасность Безопасность электронной почты Управление рисками - Управление проектом

Управление проектами

Система управления контентом (CMS) Управление задачами Управление портфелем проектов Отслеживание времени PDF - Образование

Образование

Системы управления обучением Платформы обучения Виртуальный класс Разработка курса Администрация школы Информационные системы для студентов - Все ПО

- Блог

- Статьи

- Сделки

- Справка

- Создать

- Присоединиться к

- Логин

Checksum для Windows — просмотр файлов на SourceForge. нетто

нетто

- Присоединиться / Войти

- Программное обеспечение с открытым исходным кодом

- Программное обеспечение для бизнеса

- Блог

- Около

- Справка

- Подключить

- Конфиденциальность

- Подробнее

- Статьи

- Создать

- Самые популярные проекты

- Сделки

- Статус сайта

- @sfnet_ops

- @sourceforge

- Документация участка

- Запрос поддержки

- Условия

- Отказ

- Объявление

😵

Пожалуйста, попробуйте перезагрузить эту страницу Помогите

Создайте

Присоединиться

Авторизоваться

Программное обеспечение с открытым исходным кодом

😵

Пожалуйста, попробуйте перезагрузить эту страницу Помогите

Создайте

Присоединиться

Авторизоваться

Программное обеспечение с открытым исходным кодом- Бухгалтерский учет

- CRM

- Бизнес-аналитика

- CAD

- PLM

- ударов в минуту

- Управление проектами

- Управление знаниями

- Развитие

- Продажа

- Электронная торговля

- ERP

- HR

- Управление ИТ

- ИТ-безопасность

- Офис

- Наука и техника

- Игры

- Все программное обеспечение

- CRM

CRM

Обслуживание клиентов Опыт работы с клиентами Торговая точка Ведущее управление Управление событиями Опрос - Финансы

Финансы

Бухгалтерский учет Выставление счетов и выставление счетов Бюджетирование Процесс оплаты Отчет о затратах - Разработка приложения

Разработка приложений

Управление жизненным циклом приложений Интеграция Разработка с низким кодом Разработка без кода Разработка мобильных приложений Управление тестированием UX - Аналитика

Аналитика

Большие данные Бизнес-аналитика Прогностическая аналитика Составление отчетов - Сотрудничество

Сотрудничество

Сотрудничество в команде Управление идеями Веб-конференции Инструменты общения сотрудников Совместное использование экрана CAD Вебинар - Связь

Связь

Бизнес VoIP Колл-центр Запись звонков Отслеживание звонков IVR Предиктивный дозвонщик Телефония - Маркетинг

Маркетинг

Управление торговой маркой Управление кампанией Управление цифровыми активами Рекламная рассылка Ведущее поколение Автоматизация маркетинга SEO Цифровые вывески Платформы виртуальных мероприятий - Продажи

Продажа

Автоматизация отдела продаж Аналитика продаж Внутри продаж Возможность продаж Вовлечение продаж Управление контактами CPQ - Управление операциями

Управление операциями

ERP PLM управление бизнес-процессами Управление EHS Система управления цепями поставок электронная коммерция Управление качеством CMMS Производство - HR

HR

Обратная связь на 360 градусов Управление человеческими ресурсами Вовлечения сотрудников Отслеживание кандидатов Часы времени Управление персоналом Рекрутинг Оценка производительности Обучение Мониторинг сотрудников - IT менеджмент

Управление ИТ

Управление производительностью приложений Управление ИТ-активами Управление базами данных Сетевой мониторинг Служба поддержки Отслеживание проблем DevOps Соблюдение Удаленный рабочий стол Удаленная поддержка - Безопасность

Безопасность

IT безопасность Endpoint Protection Управление идентификацией Сетевая безопасность Безопасность электронной почты Управление рисками - Управление проектом

Управление проектами

Система управления контентом (CMS) Управление задачами Управление портфелем проектов Отслеживание времени PDF - Образование

Образование

Системы управления обучением Платформы обучения Виртуальный класс Разработка курса Администрация школы Информационные системы для студентов - Все ПО

- Блог

- Статьи

- Сделки

- Справка

- Создать

- Присоединиться к

- Логин

WP | Команда WP-CLI

Проверяет файлы WordPress на соответствие WordPress. Контрольные суммы org.

Контрольные суммы org.

Загружает контрольные суммы md5 для текущей версии с WordPress.org и сравнивает эти контрольные суммы с текущими установленными файлами.

В целях безопасности избегает загрузки WordPress при проверке контрольных сумм.

Если у вас возникли проблемы с проверкой с помощью этой команды, убедитесь, что вы передаете соответствующие аргументы --locale и --version в соответствии со значениями из меню Dashboard- & gt; Обновляет в области администрирования сайта.

ОПЦИИ # ОПЦИИ

- [—version =

] - Проверить контрольные суммы по конкретной версии WordPress.

- [—locale =

] - Проверить контрольные суммы для определенной локали WordPress.

Наверх ↑

ПРИМЕРЫ # ПРИМЕРЫ

# Проверить контрольные суммы

Контрольные суммы проверки ядра $ wp

Успех: установка WordPress проверяется по контрольным суммам. # Проверить контрольные суммы для данной версии WordPress

Контрольные суммы проверки ядра $ wp --version = 4.0

Успех: установка WordPress проверяется по контрольным суммам.

# Проверить контрольные суммы для данной локали

Контрольные суммы проверки ядра $ wp --locale = en_US

Успех: установка WordPress проверяется по контрольным суммам.

# Проверить контрольные суммы для данной локали

Контрольные суммы проверки ядра $ wp --locale = ja

Предупреждение: файл не проверяется по контрольной сумме: wp-includes / version.php

Предупреждение: файл не проверяется по контрольной сумме: readme.html

Предупреждение: файл не проверяется по контрольной сумме: wp-config-sample.php

Ошибка: установка WordPress не проверяется по контрольным суммам.

# Проверить контрольные суммы для данной версии WordPress

Контрольные суммы проверки ядра $ wp --version = 4.0

Успех: установка WordPress проверяется по контрольным суммам.

# Проверить контрольные суммы для данной локали

Контрольные суммы проверки ядра $ wp --locale = en_US

Успех: установка WordPress проверяется по контрольным суммам.

# Проверить контрольные суммы для данной локали

Контрольные суммы проверки ядра $ wp --locale = ja

Предупреждение: файл не проверяется по контрольной сумме: wp-includes / version.php

Предупреждение: файл не проверяется по контрольной сумме: readme.html

Предупреждение: файл не проверяется по контрольной сумме: wp-config-sample.php

Ошибка: установка WordPress не проверяется по контрольным суммам. Наверх ↑

ГЛОБАЛЬНЫЕ ПАРАМЕТРЫ # ГЛОБАЛЬНЫЕ ПАРАМЕТРЫ

Эти глобальные параметры имеют одинаковое поведение для всех команд и влияют на то, как WP-CLI взаимодействует с WordPress.

| Аргумент | Описание |

|---|---|

--path = | Путь к файлам WordPress. |

--url = | Предполагаемый запрос пришел с указанного URL.В мультисайте этот аргумент указывает, как указывается целевой сайт. |

--ssh = [<схема>:] [<пользователь> @] <хост \ | контейнер> [: <порт>] [<путь>] | Выполнить операцию с удаленным сервером через SSH (или контейнер с использованием схемы «docker», «docker-compose», «vagrant»). |

--http = | Выполнить операцию против удаленной установки WordPress через HTTP. |

--user = | Установите пользователя WordPress. |

- пропустить плагины [= <плагины>] | Пропустить загрузку всех подключаемых модулей или список подключаемых модулей, разделенных запятыми. Примечание: mu-плагины все еще загружаются. Примечание: mu-плагины все еще загружаются. |

--skip-themes [= | Пропустить загрузку всех тем или списка тем, разделенных запятыми. |

- пропустить пакеты | Пропустить загрузку всех установленных пакетов. |

--require = <путь> | Загрузить файл PHP перед запуском команды (может использоваться более одного раза). |

- [нет-] цвет | Раскрашивать ли вывод. |

--debug [= <группа>] | Показать все ошибки PHP и добавить подробности в вывод WP-CLI. Встроенные группы включают: bootstrap, commandfactory и help. |

- подсказка [= | Предлагает пользователю ввести значения для всех аргументов команды или подмножества, указанного в виде значений, разделенных запятыми. |

- тихий | Подавить информационные сообщения. |

Документация по командам обновляется при каждом выпуске. Чтобы добавить или обновить пример, отправьте запрос на перенос соответствующей части кодовой базы.

SG :: Игровые настройки

Твики для оптимизации Windows для онлайн-игр с низкой задержкой2014-04-01 (обновлено: 2018-11-05) от Филиппа

Теги: игры, ммо, твики

Online Gaming часто выигрывает от тонкой настройки параметров TCP / IP Windows и свойств сетевого адаптера.Эта статья призвана дополнить наши общие настройки широкополосного доступа и перечислить только настройки TCP / IP, которые относятся к онлайн-играм и сокращают задержку в сети. Некоторые из этих настроек также упоминаются в наших общих статьях по настройке, однако здесь упор делается на задержку, а не на пропускную способность, и мы дополнили настройки более конкретными игровыми рекомендациями и настройками, которые отдают приоритет мультимедийному / игровому трафику и могут выходить за рамки других настроек широкополосного доступа, ориентированных на чистую пропускную способность.

Ожидается некоторый опыт использования командной строки / PowerShell и редактирования реестра Windows. Доступ к реестру Windows можно получить, нажав кнопку Пуск / Windows -> введите: regedit. Перед внесением изменений настоятельно рекомендуется создать резервную копию реестра, поскольку ошибки могут вызвать серьезные проблемы для операционной системы.

Отключить алгоритм Нэгла

(вкладка TCP Optimizer «Дополнительные настройки»)

Эта настройка работает со всеми версиями Windows от Windows XP до Windows 8.10.01.2012 сервер. Это то же самое, что указано в наших общих статьях по настройке ОС.

Алгоритм Нэгла разработан, чтобы позволить нескольким небольшим пакетам объединяться в один более крупный пакет для более эффективной передачи. Хотя это повышает эффективность пропускной способности и снижает накладные расходы заголовка TCP / IP, это также ненадолго задерживает передачу небольших пакетов. Отключение «ворчания» может помочь уменьшить задержку / пинг в некоторых играх. Имейте в виду, что отключение алгоритма Нэгла также может иметь некоторое негативное влияние на передачу файлов.Алгоритм Нэгла включен в Windows по умолчанию. Чтобы реализовать эту настройку и отключить алгоритм Нэгла, измените следующие ключи реестра.

Имейте в виду, что отключение алгоритма Нэгла также может иметь некоторое негативное влияние на передачу файлов.Алгоритм Нэгла включен в Windows по умолчанию. Чтобы реализовать эту настройку и отключить алгоритм Нэгла, измените следующие ключи реестра.

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters \ Interfaces \ {NIC-id}

Там будет указано несколько интерфейсов NIC, например: {1660430C-B14A-4AC2-8F83-B653E83E8297}. Найдите правильный со своим IP-адресом в списке. Под этим ключом {NIC-id} создайте новое значение DWORD:

«TcpAckFrequency» = 1 (значение DWORD, не представленное по умолчанию, интерпретируется как 2, 1 = отключение ворчания, указывает количество ожидающих ACK перед игнорированием отложенного таймера ACK).Для производительности в играх рекомендуется 1 (отключить). Для чистой пропускной способности и потоковой передачи данных вы можете поэкспериментировать с небольшими значениями, превышающими 2. Производительность Wi-Fi также может немного улучшиться с отключенным TcpAckFrequency.

В том же месте добавьте новое значение DWORD:

TCPNoDelay = 1 (DWORD, не присутствует по умолчанию, 0 для включения алгоритма Нэгла, 1 для отключения)

Для настройки тайм-аута интервала ACK (действует только в том случае, если включен), найдите следующий ключ:

TcpDelAckTicks = 0 (значение DWORD, по умолчанию отсутствует, интерпретируется как 2, 0 = отключение ворчания, 1-6 = 100-600 мс).Обратите внимание, что вы также можете установить это значение в 1, чтобы уменьшить эффект нагла с 200 мс по умолчанию, не отключая его.

Для серверных операционных систем, в которых установлена очередь сообщений Microsoft (MSMQ), или если у вас есть куст реестра MSMQ, также добавьте TCPNoDelay в:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ MSMQ \ Parameters

TCPNoDelay = 1 (DWORD, не присутствует по умолчанию 0 для включения алгоритма Нэгла, 1 для выключения)

Примечание: как сообщается, отключение алгоритма Нэгла может уменьшить задержку во многих MMO, таких как Diablo III и WoW (World of Warcraft) почти вдвое! Да, работает с Windows 7 и Windows 8.

Игровая настройка индекса регулирования сети

(вкладка TCP Optimizer «Дополнительные настройки»)

Работает со всеми текущими версиями Windows от Vista до 8.1 / 10/2012 Server.

Windows реализует механизм регулирования сети, чтобы ограничить обработку немульмедийного сетевого трафика до 10 пакетов в миллисекунду (чуть больше 100 Мбит / сек). Идея такого регулирования заключается в том, что обработка сетевых пакетов может быть ресурсоемкой задачей, и может потребоваться регулирование, чтобы обеспечить приоритетный доступ ЦП к мультимедийным программам.В некоторых случаях, например, в гигабитных сетях и некоторых онлайн-играх, полезно полностью отключить такое регулирование для достижения максимальной пропускной способности.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Multimedia \ SystemProfile]

«NetworkThrottlingIndex» = dword: ffffffff (DWORD, по умолчанию: 10, рекомендуется: 10 для совместного использования мультимедиа, ffffffff для игр и максимальная пропускная способность, допустимый диапазон: От 1 до 70 десятичных чисел или ffffffff, чтобы полностью отключить регулирование)

Рекомендуется изменять этот параметр только в насыщенных средах Gigabit LAN, где вы не хотите отдавать приоритет воспроизведению мультимедиа. Сообщается, что отключение троттлинга с помощью ffffffff также может помочь уменьшить всплески пинга в некоторых онлайн-играх. Игры, на которые может повлиять это регулирование: игры Source Engine (TF2, Left 4 Dead, CS: S), HoN, CoD, серии Overlord.

Сообщается, что отключение троттлинга с помощью ffffffff также может помочь уменьшить всплески пинга в некоторых онлайн-играх. Игры, на которые может повлиять это регулирование: игры Source Engine (TF2, Left 4 Dead, CS: S), HoN, CoD, серии Overlord.

Игровая настройка скорости реакции системы

(вкладка TCP Optimizer «Дополнительные параметры»)

Существует во всех версиях Windows от Vista до 8.1 / 10/2012 Server.

Мультимедийные приложения используют службу «Планировщик классов мультимедиа» (MMCSS) для обеспечения приоритетного доступа к ресурсам ЦП, не отказывая в ресурсах ЦП фоновым приложениям с более низким приоритетом.Это по умолчанию резервирует 20% ЦП для фоновых процессов, потоковой передачи мультимедиа и некоторых игр, которые могут использовать только до 80% ЦП. Этот параметр в сочетании с «NetworkThrottlingIndex» может помочь в некоторых играх и потоковой передаче видео. Мы рекомендуем уменьшить зарезервированный ЦП для фоновых процессов с 20% по умолчанию.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Multimedia \ SystemProfile]

«SystemResponsiveness» = dword: 00000000 (по умолчанию: 20, рекомендуется: десятичное 10 для общих приложений, 0 для чистых игр / потоковой передачи)

Примечание: В серверных операционных системах (Windows 2008/2012 Server) для параметра SystemResponsiveness по умолчанию установлено значение 100, что означает, что фоновые службы должны иметь приоритет над любыми мультимедийными приложениями.

Отключить LargeSystemCache

(вкладка TCP Optimizer «Дополнительные параметры»)

Для передачи больших файлов по локальной сети эти настройки реестра позволяют повысить пропускную способность и устраняют некоторые ошибки журнала событий совместного использования файлов (ошибка Event ID 2017). Однако, как сообщается, у него есть проблемы с некоторыми драйверами видеокарт ATI и производительностью некоторых приложений. Поэтому мы рекомендуем выключить его (установить на ноль) для игр.

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Управление памятью

LargeSystemCache = 0 (DWORD, значение по умолчанию: 0, рекомендуемое значение: 1 для пропускной способности LAN, 0 для игр)

Значение нуля устанавливает кэш размером ~ 8 МБ, значение 1 позволяет при необходимости расширять кэш до объема физической памяти минус 4 МБ.

Отключить игровую панель и игровой режим в обновлении Windows 10 Creators

Обновление Windows 10 Creators представило «Game Bar», чтобы помочь интеграции с Xbox и играм в целом, однако, как сообщается, они могут вызывать заикание во время игры, особенно с Windows 10 сборки до версии 1709.

Дополнительные игровые настройки

В этот раздел включены игровые настройки, не перечисленные в наших общих статьях по настройке (и не реализованные оптимизатором TCP).

В том же разделе реестра, что и две вышеупомянутые настройки, вы также можете изменить приоритет игр по сравнению с другими типами трафика.Эти настройки влияют только на игры, которые взаимодействуют с e Multimedia Class Scheduler Service (MMCSS). Ниже приведен список настроек и значений по умолчанию / рекомендуемых значений:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Multimedia \ SystemProfile \ Tasks \ Games]

«Affinity» = dword: 00000000 (DWORD, по умолчанию: 0, рекомендуется: 0. И 0x00, и 0xFFFFFFFF указывают, что привязка к процессору не используется)

«Только фон» = «Ложь» (REG_SZ, по умолчанию: «Ложь», рекомендуется: «Ложь», возможные значения — Истина или Ложь).Указывает, является ли это фоновой задачей.

«Тактовая частота» = dword: 00002710 (DWORD, по умолчанию: 2710, рекомендуется: 2710). Максимальная гарантированная тактовая частота, которую система использует, если поток присоединяется к дисковой задаче, с интервалами в 100 наносекунд.

«Приоритет графического процессора» = dword: 00000008 (DWORD, по умолчанию: 2, рекомендуется: 8. диапазон: 0–31). Приоритет GPU. Не используется в Windows XP и 2003.

«Priority» = dword: 00000002 (DWORD, по умолчанию: 2, рекомендуется: оставьте в покое, если используется «Категория планирования» ниже, установите значение 6, в противном случае для игр, возможные значения: 1-8).Приоритет задачи от 1 (низкий) до 8 (высокий). Примечание для задач с категорией планирования «Высокая», это значение всегда обрабатывается как 2.

«Категория планирования» = «Высокая» (REG_SZ, по умолчанию: «Средний», рекомендуется: «Высокий». Возможные значения: Низкое, Средний, Высокий)

«Приоритет SFIO» = «Высокий» (REG_SZ, по умолчанию: «Нормальный», рекомендуется: «Высокий») Запланированный приоритет ввода-вывода, возможные значения: бездействие, низкий, нормальный или высокий.

Ссылка: Служба планировщика классов мультимедиа

Возможность ECN

(редактируется с помощью оптимизатора TCP)