Не удается найти страницу | Autodesk Knowledge Network

(* {{l10n_strings.REQUIRED_FIELD}})

{{l10n_strings.CREATE_NEW_COLLECTION}}*

{{l10n_strings.ADD_COLLECTION_DESCRIPTION}}

{{l10n_strings.COLLECTION_DESCRIPTION}} {{addToCollection.description.length}}/500 {{l10n_strings.TAGS}} {{$item}} {{l10n_strings.PRODUCTS}} {{l10n_strings.DRAG_TEXT}}{{l10n_strings.DRAG_TEXT_HELP}}

{{l10n_strings.

{{article.content_lang.display}}

{{l10n_strings.AUTHOR}}{{l10n_strings.AUTHOR_TOOLTIP_TEXT}}

Как проверить контрольную сумму ISO-образа Linux и подтвердить, что она не была подделана

Автор Архипов Егор На чтение 8 мин. Просмотров 190 Опубликовано

Просмотров 190 Опубликовано

В прошлом месяце веб-сайт Linux Mint был взломан, и для загрузки был выставлен модифицированный ISO, включающий черный ход. Хотя проблема была решена быстро, она демонстрирует важность проверки загружаемых вами ISO-файлов Linux перед их запуском и их установкой. Вот как.

Дистрибутивы Linux публикуют контрольные суммы, чтобы вы могли подтвердить, что загружаемые вами файлы соответствуют их требованиям, и они часто подписаны, поэтому вы можете проверить, что сами контрольные суммы не были изменены Это особенно полезно, если вы загружаете ISO-файл не с основного сайта, например со стороннего зеркала, или с помощью BItTorrent, где людям гораздо проще подделать файлы.

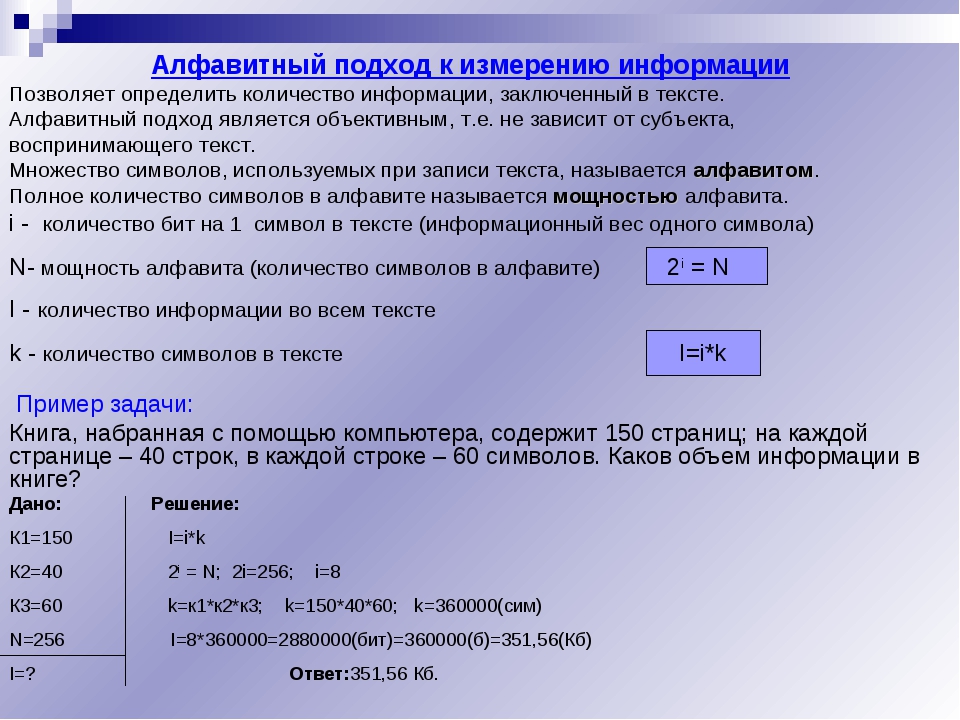

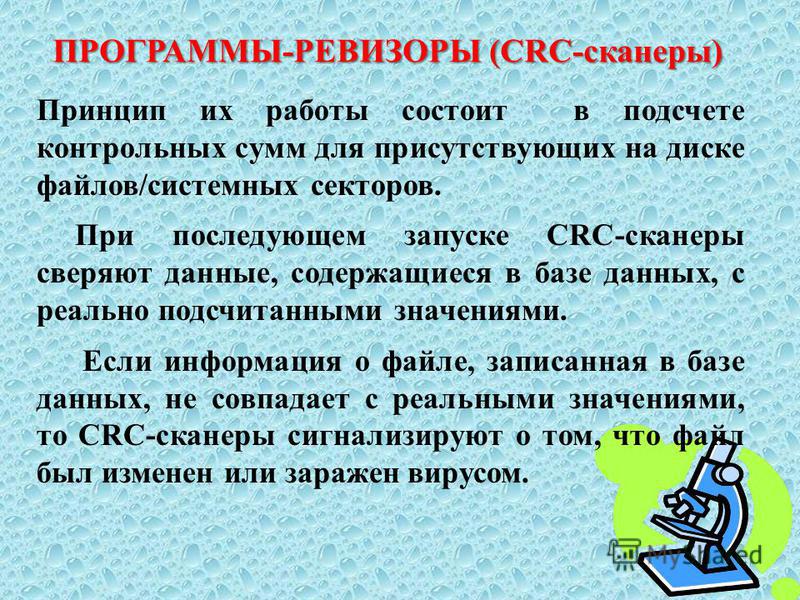

Как этот процесс работает

Процесс проверки ISO является немного сложным, поэтому, прежде чем мы перейдем к точным шагам, давайте объясним точно, что влечет за собой этот процесс:

- Вы загрузите ISO-файл Linux с веб-сайта дистрибутива Linux или где-то еще, как обычно.

- Вы загрузите контрольную сумму и ее цифровую подпись с веб-сайта дистрибутива Linux. Это могут быть два отдельных файла TXT или вы можете получить один файл TXT, содержащий оба фрагмента данных.

- Вы получите открытый ключ PGP, принадлежащий дистрибутиву Linux. Вы можете получить это на веб-сайте дистрибутива Linux или на отдельном сервере ключей, которым управляют одни и те же люди, в зависимости от вашего дистрибутива Linux.

- Вы будете использовать ключ PGP, чтобы проверить, что цифровая подпись контрольной суммы была создана тем же человеком, который сделал ключ – в данном случае, сопровождающими этого дистрибутива Linux. Это подтверждает, что сама контрольная сумма не была подделана.

- Вы сгенерируете контрольную сумму загруженного ISO-файла и убедитесь, что она соответствует загруженному TXT-файлу контрольной суммы. Это подтверждает, что файл ISO не был подделан или поврежден.

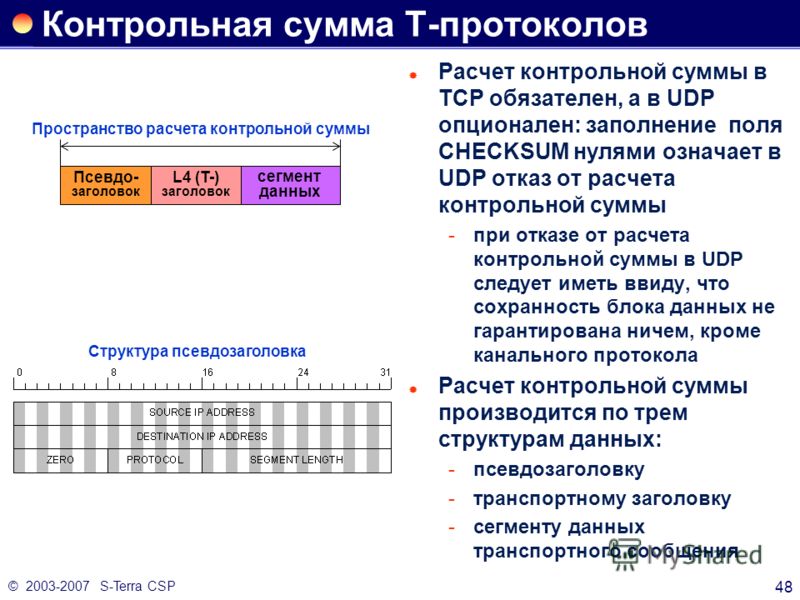

Процесс может немного отличаться для разных ISO, но обычно он следует этой общей схеме. Например, существует несколько разных типов контрольных сумм. Традиционно суммы MD5 были самыми популярными. Однако суммы SHA-256 теперь чаще используются в современных дистрибутивах Linux, поскольку SHA-256 более устойчив к теоретическим атакам. Мы в первую очередь обсудим суммы SHA-256 здесь, хотя аналогичный процесс будет работать для сумм MD5. Некоторые дистрибутивы Linux также могут предоставлять суммы SHA-1, хотя они встречаются еще реже.

Например, существует несколько разных типов контрольных сумм. Традиционно суммы MD5 были самыми популярными. Однако суммы SHA-256 теперь чаще используются в современных дистрибутивах Linux, поскольку SHA-256 более устойчив к теоретическим атакам. Мы в первую очередь обсудим суммы SHA-256 здесь, хотя аналогичный процесс будет работать для сумм MD5. Некоторые дистрибутивы Linux также могут предоставлять суммы SHA-1, хотя они встречаются еще реже.

Точно так же некоторые дистрибутивы не подписывают свои контрольные суммы с PGP. Вам нужно будет только выполнить шаги 1, 2 и 5, но этот процесс гораздо более уязвим. В конце концов, если злоумышленник может заменить файл ISO для загрузки, он также может заменить контрольную сумму.

Использование PGP намного более безопасно, но не надежно. Злоумышленник все еще может заменить этот открытый ключ своим собственным, он может заставить вас думать, что ISO является законным. Однако, если открытый ключ размещен на другом сервере – как в случае с Linux Mint – это становится гораздо менее вероятным (так как им придется взломать два сервера вместо одного).

Тем не менее, если вы пытаетесь проверить подпись PGP в файле контрольной суммы, а затем проверяете свою загрузку с этой контрольной суммой, это все, что вы можете сделать, когда конечный пользователь загружает ISO-образ Linux. Вы все еще в гораздо большей безопасности, чем люди, которые не беспокоятся.

Как проверить контрольную сумму в Linux

Мы будем использовать Linux Mint в качестве примера, но вам может потребоваться поискать на веб-сайте вашего дистрибутива Linux, чтобы найти варианты проверки, которые он предлагает. Для Linux Mint предоставляются два файла вместе с загрузкой ISO на зеркалах загрузки. Загрузите ISO, а затем загрузите файлы «sha256sum.txt» и «sha256sum.txt.gpg» на свой компьютер. Щелкните правой кнопкой мыши файлы и выберите «Сохранить ссылку как», чтобы загрузить их.

На рабочем столе Linux откройте окно терминала и загрузите ключ PGP. В этом случае ключ PGP Linux Mint размещается на сервере ключей Ubuntu, и для его получения необходимо выполнить следующую команду.

В этом случае ключ PGP Linux Mint размещается на сервере ключей Ubuntu, и для его получения необходимо выполнить следующую команду.

gpg --keyserver hkp: //keyserver.ubuntu.com --recv-keys 0FF405B2

Сайт вашего дистрибутива Linux укажет вам ключ, который вам нужен.

Теперь у нас есть все, что нам нужно: ISO, файл контрольной суммы, файл цифровой подписи контрольной суммы и ключ PGP. Итак, перейдите в папку, в которую они были загружены …

cd ~/Downloads

… И выполните следующую команду, чтобы проверить подпись файла контрольной суммы:

gpg --verify sha256sum.txt.gpg sha256sum.txt

Если команда GPG сообщает, что загруженный файл sha256sum.txt имеет «хорошую подпись», вы можете продолжить.В четвертой строке скриншота ниже, GPG сообщает нам, что это «хорошая подпись», которая утверждает, что связана с Клементом Лефевром, создателем Linux Mint.

Не беспокойтесь, что ключ не сертифицирован «доверенной подписью». Это связано с тем, как работает шифрование PGP – вы не настроили сеть доверия, импортируя ключи от доверенных лиц. Эта ошибка будет очень распространенной.

Это связано с тем, как работает шифрование PGP – вы не настроили сеть доверия, импортируя ключи от доверенных лиц. Эта ошибка будет очень распространенной.

Наконец, теперь, когда мы знаем, что контрольная сумма была создана сопровождающими Linux Mint, выполните следующую команду, чтобы сгенерировать контрольную сумму из загруженного файла .iso и сравнить ее с загруженным файлом TXT контрольной суммы:

sha256sum --check sha256sum.txt

Вы увидите много сообщений «нет такого файла или каталога», если вы загрузили только один файл ISO, но вы должны увидеть сообщение «ОК» для загруженного файла, если он соответствует контрольной сумме.

Вы также можете запускать команды контрольной суммы непосредственно в файле .iso. Он изучит файл .iso и выложит контрольную сумму. Затем вы можете просто проверить, соответствует ли она действительной контрольной сумме, взглянув на оба глазами.

Например, чтобы получить сумму SHA-256 файла ISO:

sha256sum /path/to/file.iso

Или, если у вас есть значение md5sum и вам нужно получить md5sum файла:

md5sum /path/to/file.iso

Сравните результат с файлом контрольной суммы TXT, чтобы увидеть, совпадают ли они.

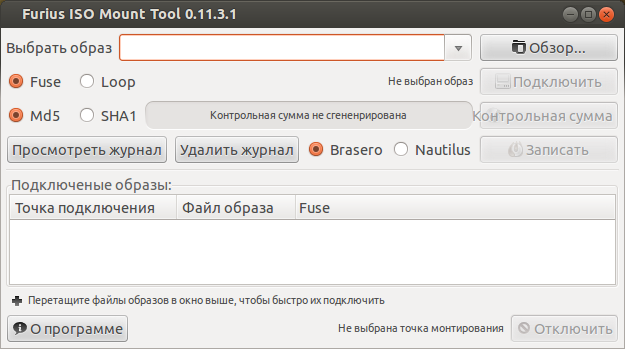

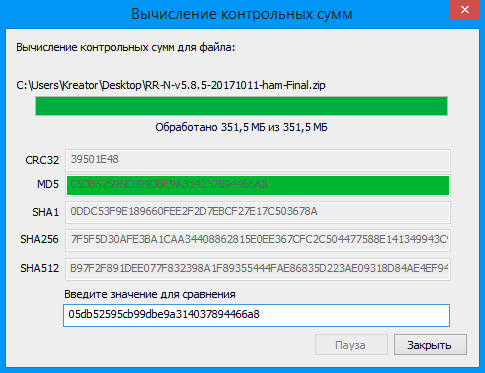

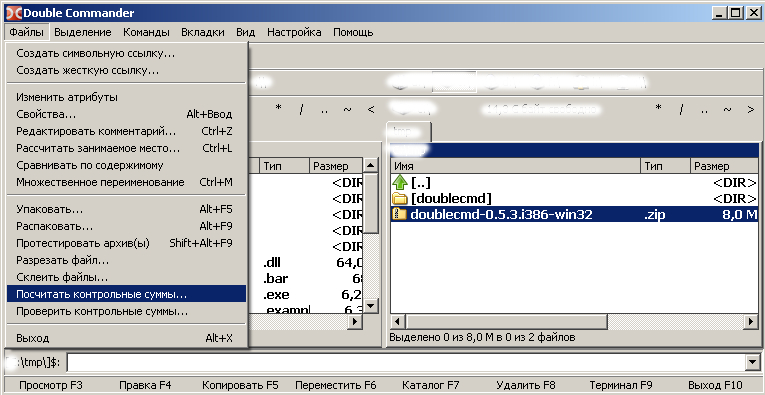

Как проверить контрольную сумму в Windows

Если вы загружаете ISO-образ Linux с компьютера с Windows, вы также можете проверить контрольную сумму там, хотя в Windows нет необходимого встроенного программного обеспечения. Итак, вам нужно скачать и установить инструмент Gpg4win с открытым исходным кодом.

Найдите файл ключа подписи вашего дистрибутива Linux и файлы контрольной суммы. Мы будем использовать Fedora в качестве примера здесь. Веб-сайт Fedora обеспечивает загрузку контрольной суммы и сообщает нам, что мы можем загрузить ключ подписи Fedora по адресу https://getfedora.org/static/fedora.gpg.

После загрузки этих файлов вам необходимо установить подписывающий ключ с помощью программы Kleopatra, входящей в комплект Gpg4win. Запустите Kleopatra и выберите Файл> Импортировать сертификаты. Выберите файл .gpg, который вы скачали.

Выберите файл .gpg, который вы скачали.

Теперь вы можете проверить, был ли загруженный файл контрольной суммы подписан одним из импортированных вами ключей. Для этого нажмите «Файл»> «Расшифровать/проверить файлы». Выберите загруженный файл контрольной суммы. Снимите флажок «Входной файл является отдельной подписью» и нажмите «Расшифровать/проверить».

Вы обязательно увидите сообщение об ошибке, если сделаете это таким образом, поскольку у вас не было проблем с подтверждением того, что эти сертификаты Fedora действительно являются законными. Это более сложная задача. Именно так PGP и работает, например, вы встречаетесь и обмениваетесь ключами лично, а также собираете паутину доверия. Большинство людей не используют это таким образом.

Однако вы можете просмотреть дополнительные сведения и подтвердить, что файл контрольной суммы был подписан одним из импортированных вами ключей. В любом случае, это гораздо лучше, чем просто доверять загруженному ISO-файлу без проверки.

Теперь вы сможете выбрать «Файл»> «Проверить файлы контрольной суммы» и подтвердить, что информация в файле контрольной суммы соответствует загруженному файлу .iso. Тем не менее, это не сработало для нас – возможно, именно так выложен файл контрольной суммы Fedora. Когда мы попробовали это с файлом sha256sum.txt в Linux Mint, это сработало.

Если это не работает для вашего дистрибутива Linux, вот обходной путь. Сначала нажмите Настройки> Настроить Клеопатру. Выберите «Операции шифрования», выберите «Операции с файлами» и настройте Kleopatra на использование программы контрольной суммы «sha256sum», поскольку именно с этой конкретной контрольной суммой был сгенерирован. Если у вас есть контрольная сумма MD5, выберите «md5sum» в списке здесь.

Теперь нажмите «Файл»> «Создать файлы контрольной суммы» и выберите загруженный файл ISO. Kleopatra сгенерирует контрольную сумму из загруженного файла .iso и сохранит ее в новом файле.

Вы можете открыть оба этих файла – загруженный файл контрольной суммы и только что созданный файл – в текстовом редакторе, таком как Блокнот. Убедитесь, что контрольная сумма идентична в обоих ваших глазах. Если он идентичен, вы подтвердили, что загруженный ISO-файл не был подделан.

Убедитесь, что контрольная сумма идентична в обоих ваших глазах. Если он идентичен, вы подтвердили, что загруженный ISO-файл не был подделан.

Эти методы проверки изначально не предназначались для защиты от вредоносных программ. Они предназначены для подтверждения того, что ваш ISO-файл загружен правильно и не был поврежден во время загрузки, поэтому вы можете записать его и использовать, не беспокоясь. Они не являются полностью надежным решением, так как вы должны доверять загруженному вами ключу PGP. Тем не менее, это все еще обеспечивает гораздо большую уверенность, чем просто использование файла ISO без его проверки.

Изображение предоставлено: Эдуардо Квальято на Flickr

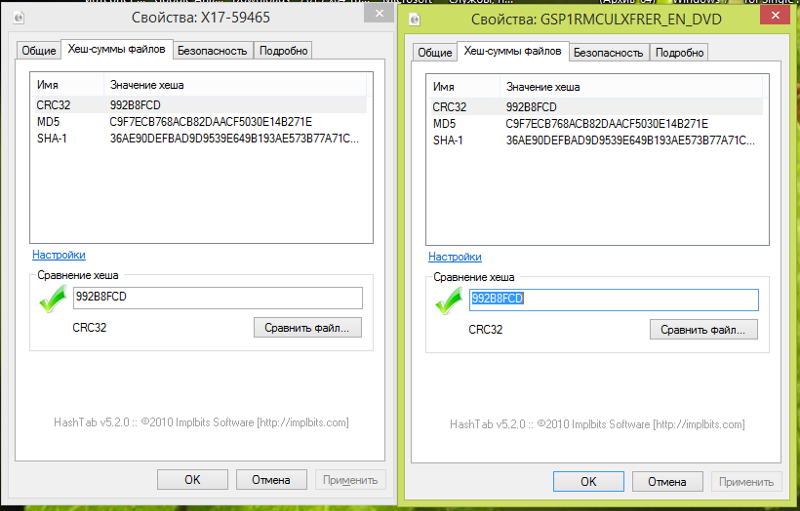

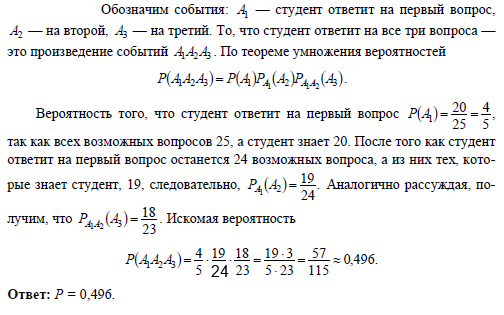

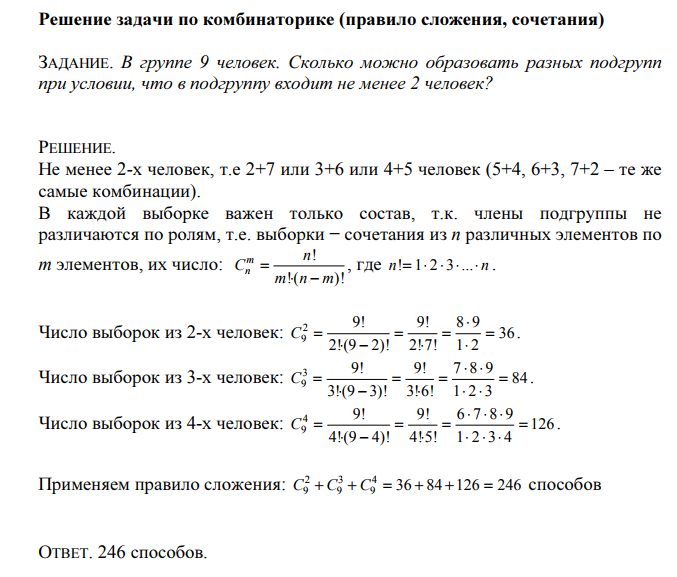

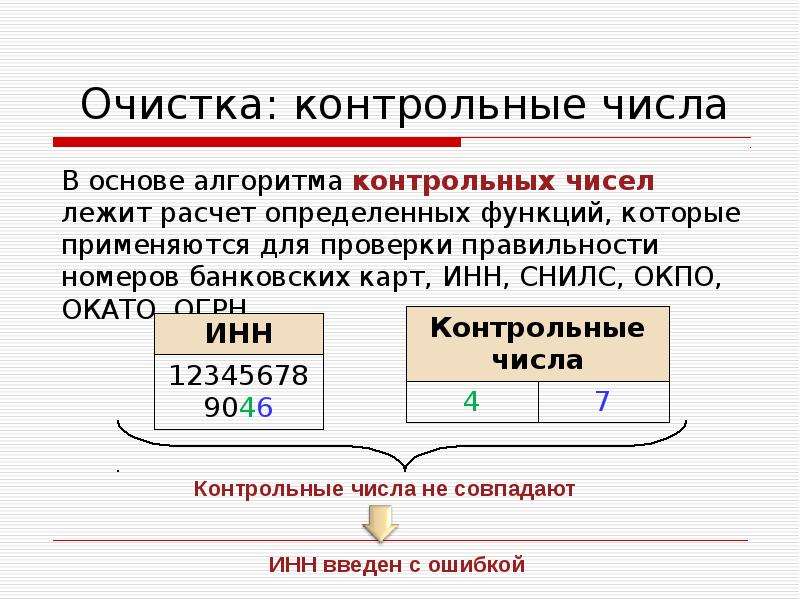

Что значит хэш сумма не совпадает. Как проверить контрольные суммы ISO образа

Хэш – это индивидуальный уникальный код, который соответствует определенной единице информации, просчитанный математически образ конкретного файла. Когда файл подвергается какому либо изменению, соответственно изменяется и хэш сумма этого файла.

Скачав файлы из Интернета, особенно ISO-образы дисков различных продуктов, неплохо было бы сравнить хэш-сумму этих файлов с той, которая опубликована производителем этих продуктов, с целью выявить, подвергались ли файлы каким нибудь изменениям (внедрением сторонних программ, вирусов и т.д.).

В большинстве случаях, информация о хеш-суммах файла предоставляется разработчиком пользователю на сайте после описания его характеристик или системных требований.

При помощи проверки хеш-кода обеспечивается защита файла от изменения. Особенно актуальна его проверка при скачивании образов дисков операционных систем не с сайта производителя, а с так называемых файловых обменников и торрент-трекеров.

При выявлении несовпадения контрольной суммы, лучше 100 раз подумать, прежде чем пользоваться таким образом диска. Вы спросите, а как можно узнать контрольную сумму файла в операционной системе Windows?

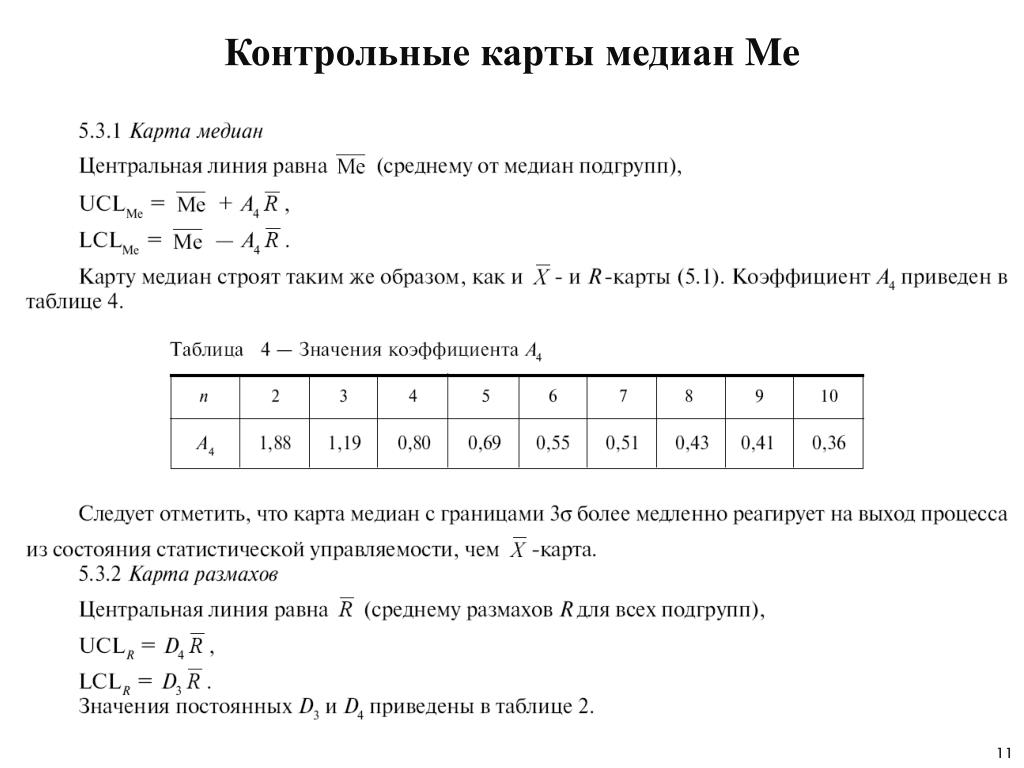

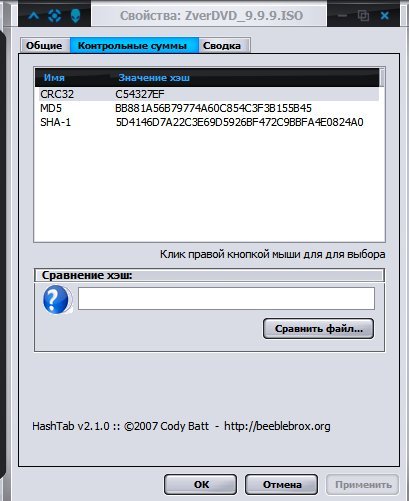

ХЭШ СУММА

Отвечу, есть такая маленькая и при этом бесплатная программка под названием HashTab, которая интегрируется в Проводник Windows и поможет легко определить хеш-сумму (контрольную сумму) скачанного вами файла с целью проверки его подлинности и целостности. Программу можно скачать с официального сайта по адресу:

Программу можно скачать с официального сайта по адресу:

Http://implbits.com/products/hashtab/HashTab_v6.0.0.34_Setup.exe

где после перехода на сайт нужно кликнуть по кнопке “Download Now!”.

В появившемся поле вводим свой адрес электронной почты, на который придёт письмо с ссылкой на скачивание программы, и нажимаем кнопку “Send Download Link”.

Проверяем почту и видим письмо, в котором предоставляется URL адрес по которому мы можем скачать программу, размер программы и её контрольную сумму.

Скачиваем программу, указав при этом папку.

Извлекаем установщик программы из архива и запускаем его двойным нажатием левой кнопки мыши. В открывшемся окне установщика кликаем по кнопке “Next”.

В следующем окне соглашаемся с лицензией, кликнув на кнопку “I Agree”.

Выбираем папку для установки программы (лучше оставить по умолчанию) и нажимаем кнопку “Install”.

Завершаем установку нажатием кнопки “Finish”.

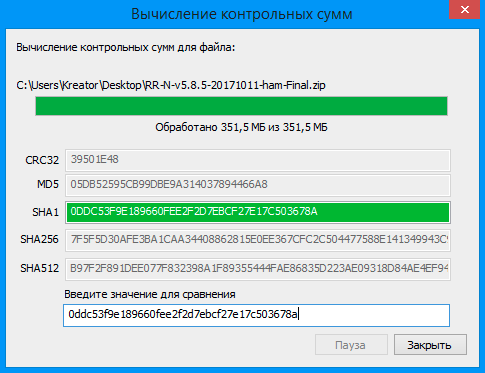

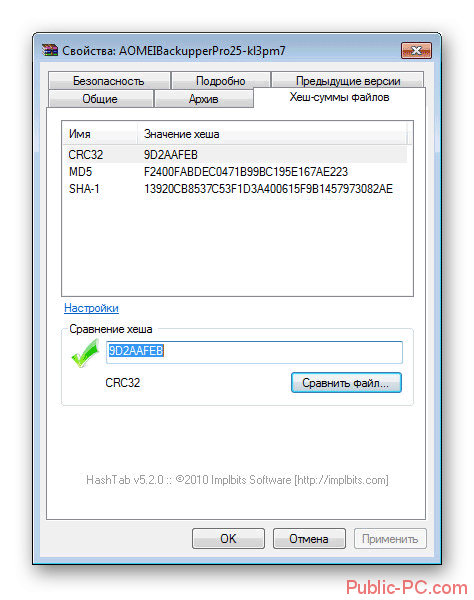

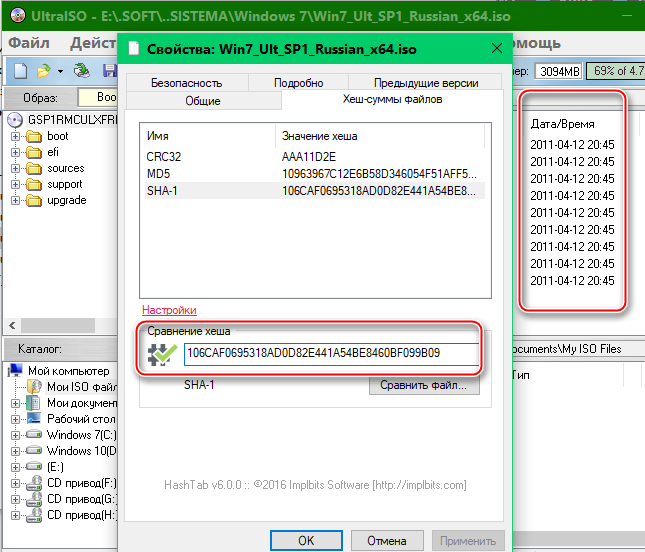

КОНТРОЛЬНАЯ СУММА

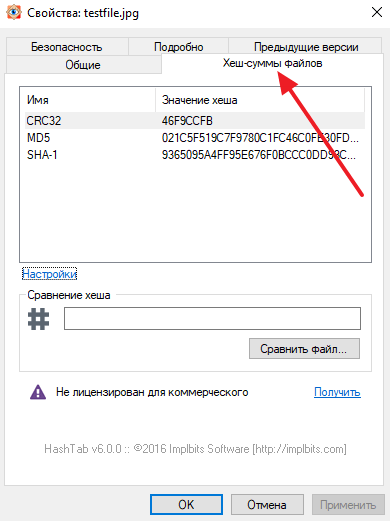

По завершению установки программа интегрируется в контекстное меню Проводника операционной системы. Для отображения контрольной суммы какого нибудь файла, нам нужно кликнуть по нему правой кнопкой мышки и нажать на “Свойства”.

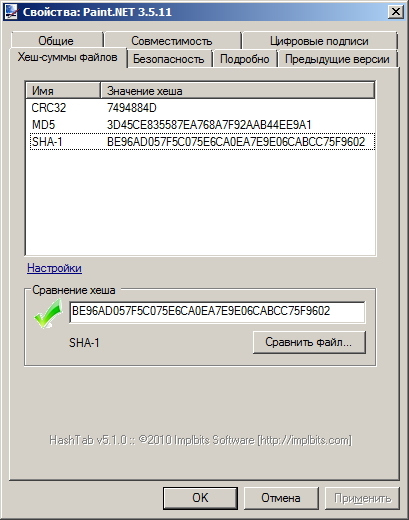

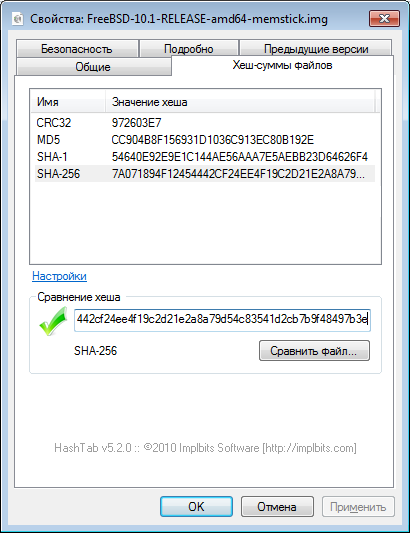

В открывшемся окне нажимаем на вкладку “Хеш-суммы файлов”.

Для больших файлов бывает нужно подождать несколько секунд для Хода вычисления хеша.

По завершению подсчёта, в окне “Значение хеша” мы увидим контрольную сумму для файла.

В “Настройках” программы можно добавить отображаемые дополнительные хэш-суммы и произвести более детальную её настройку (я оставляю по умолчанию).

Для того, чтобы сравнить контрольную сумму образа диска (в моем случае ), я иду на официальный сайт и ищу, где указана хеш сумма образа (на сайте нахожу размещённый файл “MD5SUMS”).

Открываю этот файл и ищу контрольную сумму для моего образа диска (это ubuntu-12.10-desktop-i386. iso).

iso).

Копирую её с сайта.

19/01/2016

Alternate HASH-Generator — программа, позволяющая создавать хеш-значения из строки либо файла. Приложение помогает узнать контрольную сумму файла и сравнивает её с эталонным значением. Такие манипуляции нужны для проверки правильности передачи разных данных. Программу можно использовать для проверки правильности значения скачанного файла. После скачивания документа пользователь может сравнить контрольную сумму загруженного документа с указанной в описании файла. В случае несовпадения контрольного значения пользователю перезагрузить файл, так как при скачивании произошла ошибка. Программа помогает избежать открытия файлов, зараж…

03/11/2015

MultiHasher — лёгкая программа созданная португальскими компьютерщиками для вычисления хеша любых документов. Данный калькулятор может, за раз, вычислить несколько значений хеша для одного файла. Работает с алгоритмами CRC32, SHA-1, SHA-256, SHA-384, SHA-512 и MD5. Так же есть функция для проверки файла с помощью VirusTotal. Программа интегрируется в проводник Windows, что упрощает работу и вычисления хеша в разы. Ещё для простоты работы с программой включается функция Drag and Drop, для быстрого добавления файлов или даже папки в очередь обработки. Программа мултиязычная и имеет русский язык, что дает ей преимущество перед дру…

Так же есть функция для проверки файла с помощью VirusTotal. Программа интегрируется в проводник Windows, что упрощает работу и вычисления хеша в разы. Ещё для простоты работы с программой включается функция Drag and Drop, для быстрого добавления файлов или даже папки в очередь обработки. Программа мултиязычная и имеет русский язык, что дает ей преимущество перед дру…

20/04/2015

HashTools — полезная, простая в использовании утилита, помогающая достаточно быстро определить конечную контрольную сумму файлов. Утилита полезна для пользователей, которые хотят проверить целостность имеющихся файлов. Приложение имеет достаточно простой интерфейс, что позволяет достаточно быстро выбрать файл либо нужный каталог. Затем необходимо задать алгоритм для определения контрольной суммы. HashTools поддерживает генерирование контрольных сумм посредством SHA256, SHA384, MD5, SHA1, CRC32, SHA512. Позволяет сохранять отчет можно в виде файла с SFV-расширением. Пользователь может выбирать файлы для обработки, перетаскивая. ..

..

26/08/2014

Нередко активным пользователям интернета приходится скачивать какие-то программы и файлы. Это может быть музыка, видео, игры или что-то ещё. И очень часто возникают ситуации, когда файл при скачивании оказывается повреждённым или битым. Чаще всего это происходит из-за прервавшейся закачки, низкой скорости интернет соединения, плохой связи с файлообменником и т.п. Для проверки целостности любого файла и для решения части подобных проблем, программа HashTab будет одним из лучших решений. Данная программа полностью бесплатна и занимает очень мало места. Настолько мало, что её можно поместить на любой съёмный носитель. При…

6 бесплатных хэш-чекеров для проверки целостности любого файла

Иногда, когда вы загружаете файлы в интернете, вам выдают хэш-файл для проверки целостности файла. Вот шесть инструментов, которые можно использовать для проверки загружаемого файла.

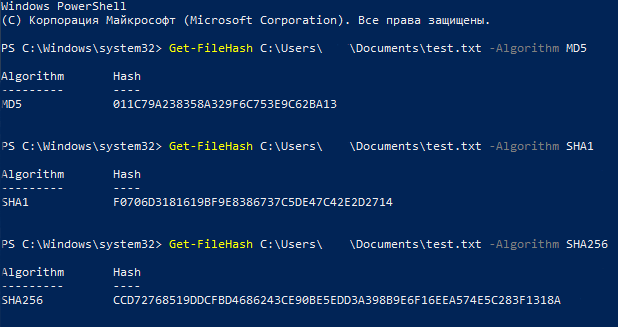

1. Проверка хэша файлов с помощью PowerShell

Windows поставляется со встроенной функцией проверки хэшей файлов в PowerShell: SHA1, SHA256, SHA384, SHA512, MACTripleDES, MD5 и RIPEMD160.

Сначала нажмите клавишу Windows, а затем введите PowerShell. Выберите наиболее подходящий вариант, чтобы открыть PowerShell. Основной командой проверки будет:

Get-filehash FILEPATH

Например, «get-filehash c:\test.txt» выдаст:

Выход хэша по умолчанию — SHA256. Если вам нужно другое хэш-значение для файла, воспользуйтесь следующей командой:

Get-filehash -Algorithm FILEPATH

Например, «get-filehash -Алгоритм SHA384 c:\test.txt» выдаст:

Время, необходимое для создания хэша, зависит от размера файла и используемого вами алгоритма.

2. Hash Generator

SecurityExploded’s Hash Generator — это простой в использовании генератор хэшей, который поддерживает широкий спектр алгоритмов хэширования. Бесплатный инструмент для создания хэшей может генерировать хэши для MD5, SHAxxxx, Base64, LM, NTLM, CRC32, ROT13, RIPEMD, ALDER32, HAVAL и других.

Отличной особенностью Hash Generator является то, что его можно использовать в самых разных ситуациях. Хотите хэш для определенного фрагмента текста? Просто скопируйте текст в Hash Generator. Хотите быстро создать хэш-файла в проводнике файлов? Используйте опцию Hash Generator в контекстном меню правой кнопкой мыши.

Хотите хэш для определенного фрагмента текста? Просто скопируйте текст в Hash Generator. Хотите быстро создать хэш-файла в проводнике файлов? Используйте опцию Hash Generator в контекстном меню правой кнопкой мыши.

3. HashMyFiles для Windows (32-bit) | Windows (64-bit)

Nirsoft’s HashMyFiles — это удобный портативный генератор хэшей, который позволяет делать пакетную генерацию хэшей. HashMyFiles может отображать хэши для MD5, SHAxxxx и CRC32.

4. HashTab

HashTab — это другой подход к созданию хэшей файлов. Вместо того чтобы использовать отдельный интерфейс для генерации хэшей файлов, HashTab добавляет вкладку в меню параметров файла.

По умолчанию HashTab генерирует хэши для MD5, CRC32 и SHA1. Настройки HashTab позволяют добавлять более 25 дополнительных хэшей, включая SHA, RIPEMD, TIGER и WHIRLPOOL.

5. QuickHash

QuickHash — это генератор хэшей с открытым исходным кодом для , и . Это также одна из наиболее полнофункциональных систем создания хэшей и проверки их правильности в этом списке.

Хотя количество хэшей, которые вы можете использовать, небольшое, просто MD5, SHA1, SHA256, SHA512, и xxHash64, но Quick Hash имеет массу дополнительных функций.

QuickHash может хэшировать целую папку, сравнивать два отдельных файла, сравнивать целые каталоги или диск целиком. Конечно, последнее занимает значительное количество времени в связи с размерами, но возможность его использования очень приятно видеть.

Скачать: QuickHash для

Многие пользователи компьютеров со временем, при более детальном знакомстве, задаются вопросом по поводу хеш-сумм. Их еще называют контрольными суммами. Что же это такое? Для чего нужно? Каким образом вычисляются эти самые суммы?

Определение

Называется определенное значение, которое рассчитано для данных при помощи специальных алгоритмов. Предназначение хеш-сумм — проверка целостности данных при их передаче. Самые распространенные алгоритмы для расчета — MD5, CRC32 и SHA-1. Контрольные суммы также можно использовать для сравнения наборов данных на неэквивалентность, что применимо для обнаружения вирусов на компьютере.

Популярность использование этого метода получило из-за того, что проверка легко реализуется в цифровом оборудовании, работающем с двоичной Она без проблем анализируется и отлично подходит для поиска ошибок, которые вызваны наличием шума в информационных каналах.

Алгоритмы для проверки

Алгоритм MD5 используется не только для того, чтобы проверять целостность данных, но и дает возможность получить достаточно надежный идентификатор, который часто используется в тех случаях, когда на компьютере отыскиваются одинаковые файлы. Таким образом, происходит сравнение не содержимого, а их хеш-сумм.

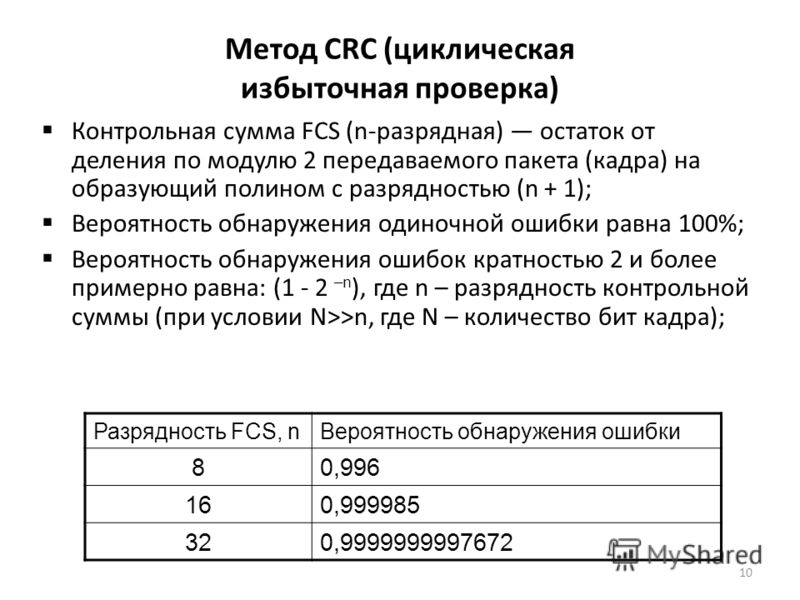

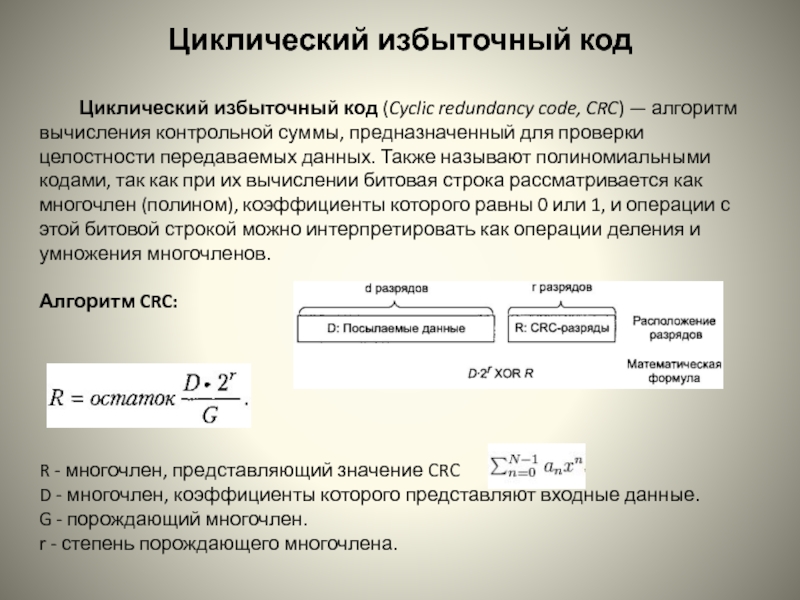

Алгоритм CRC32 применяется в работе архивирующих программ. Расшифровывается он как «циклический избыточный код».

Алгоритм SHA-1 нашел применение при проверке целостности данных, которые загружаются при помощи программы BitTorrent.

Пример

К примеру, пользователь хочет установить операционную систему или игру на свой компьютер. Он скачивает образ и хочет удостовериться в том, что целостность файла в порядке и при передаче ничего не потеряно. Самый простой способ для этого — сравнение хеш-сумм загруженного файла и предоставленного автором. Если они полностью совпадают, то образ не содержит ошибок. Ну а если хеш-суммы файлов отличаются, нужно перекачивать заново, так как произошел какой-то сбой.

Самый простой способ для этого — сравнение хеш-сумм загруженного файла и предоставленного автором. Если они полностью совпадают, то образ не содержит ошибок. Ну а если хеш-суммы файлов отличаются, нужно перекачивать заново, так как произошел какой-то сбой.

Данная элементарная процедура служит профилактической мерой от некорректной работы, зависаний. Выполняя ее, можно быть уверенным, что установка операционной системы, программы или игры будет правильной.

Программа HashTab: проверка хеш-суммы

Данная утилита является плагином, который интегрируется в операционную систему и используется в моменты надобности. Ее можно загрузить с официального сайта совершенно бесплатно в виде установочного файла. Инсталляция программы интуитивно понятна.

После установки в свойствах каждого файла будет присутствовать новая дополнительная вкладка для вычисления контрольной суммы. По умолчанию они будут вычисляться по тем самым трем алгоритмам, описанным выше.

Как проверить хеш-суммы? Для этого в поле «Сравнение» нужно вставить сумму, которая указана автором. Если скачанный файл успешно прошел проверку на подлинность, появится зеленая галочка. В противном же случае пользователь увидит красный крестик. В таком случае рекомендуется скачать файл заново.

Если скачанный файл успешно прошел проверку на подлинность, появится зеленая галочка. В противном же случае пользователь увидит красный крестик. В таком случае рекомендуется скачать файл заново.

Настройки на вкладке «Хеш-суммы файлов» можно поменять, если нажать на соответствующий пункт. Откроется окно параметров, где есть возможность выставить отображение нужных контрольных сумм для проверки и вычисления. Для того чтобы все было наглядным, рекомендуется отметить галочкой чекбокс, позволяющий показывать контрольные суммы строчными символами.

Таким образом, работать с данной программой очень просто. С ней сможет разобраться даже малоопытный пользователь.

Программа MD5 File Checker

Эта утилита также загружается с официального сайта, но установки она не требует. Нужно лишь запустить ее. Она использует для проверки одноименный алгоритм. При скачивании файла нужно скопировать в буфер обмена хеш-сумму оригинала, а затем вставить ее в поле для проверки. Следующий шаг — выбор файла, который пользователь желает протестировать на целостность. После нажатия на кнопку «Проверить» будет получено сообщение с результатом работы, где будет сказано, совпадает ли контрольная сумма файлов или файл поврежден и соответствия нет.

После нажатия на кнопку «Проверить» будет получено сообщение с результатом работы, где будет сказано, совпадает ли контрольная сумма файлов или файл поврежден и соответствия нет.

Дополнительной возможностью утилиты является расчет суммы по алгоритму MD5 для любого файла на компьютере.

Вывод

Итак, было рассмотрено понятие «контрольной суммы». Стало ясно, для чего она используется. Для рядового пользователя это легкий вариант для того, чтобы проверить файл на целостность и соответствие оригиналу. Были описаны полезные утилиты для вычисления и сравнения хеш-сумм. Первая способна сравнивать различные суммы, а вторая только по одному алгоритму, но зато не требует инсталляции, что актуально при отсутствии прав администратора.

Если собираетесь установить операционную систему либо любой другой программный продукт, рекомендуется обязательно проверять хеш-суммы после загрузки всех установочных файлов. Это сэкономит много времени и, что важнее, нервов.

Как проверить MD5 хеш-сумму файла в Windows.

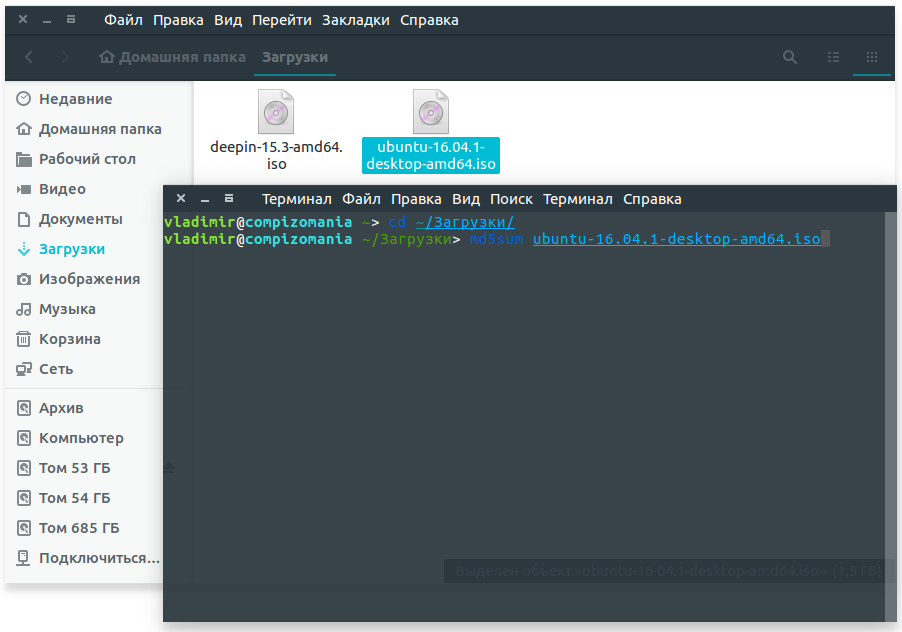

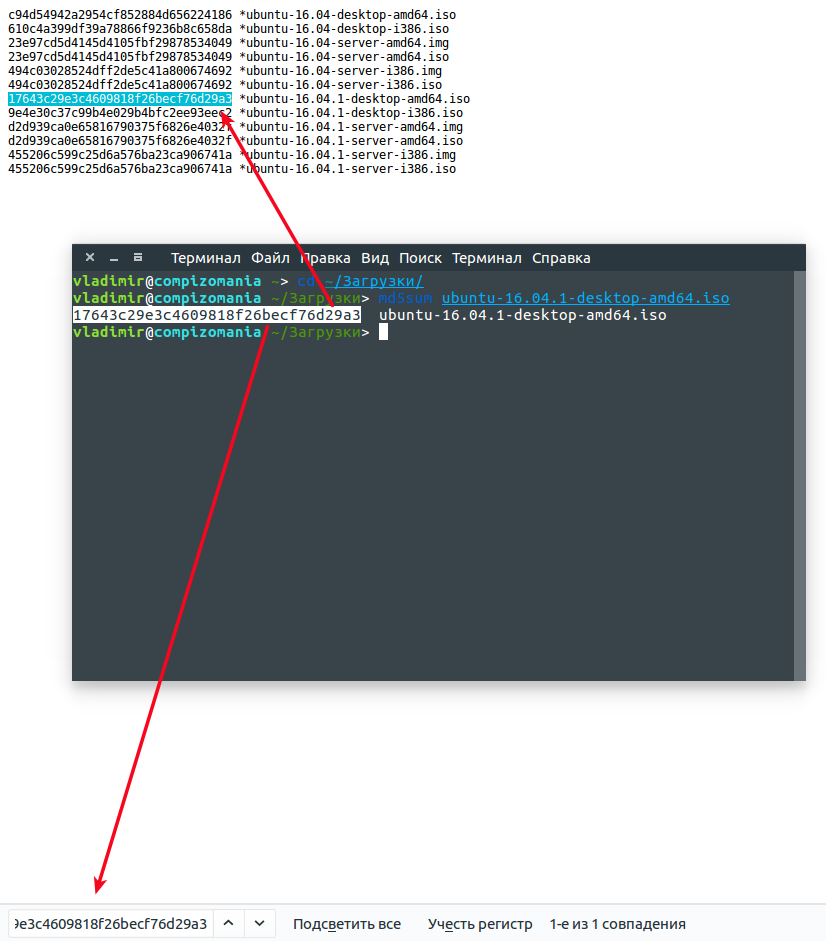

Проверка контрольной суммы Linux Подсчет md5

Проверка контрольной суммы Linux Подсчет md5Уже не раз я сталкивался с ситуацией, когда ISO диск записывался с ошибками и новенький Linux просто не хотел нормально устанавливаться. Чтобы такого не происходило, после прожига диска нужно всегда проверять его MD5-хэш. Как можно проверить MD5 хэш ?

Для того чтобы вы могли проверить целостность файлов ISO, для каждого образа приведены значения MD5-хэша. Они представляют собой уникальные строки, которые будут совершенно другими, если хотя бы один-единственный байт в файле ISO изменится по сравнению с исходным файлом. У каждого образа свой уникальный MD5-хэш, который можно сравнить с отпечатками пальцев, которые у каждого человека индивидуальны. Если MD5-хэш не совпадает с образцовым, диск нужно перезаписать.

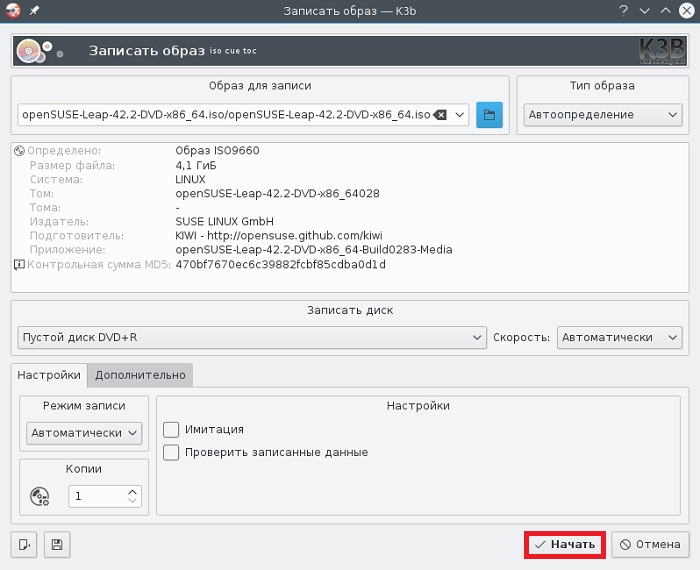

1. Как проверить MD5 хэш в Linux?

Вообще я заметил, то диски лучше записывать на маленькой скорости, особенно диски с ISO образами Linux, так как в этом случае даже мелкие ошибки могут быть катастрофическими при установке. Вообще, любая нормальная программа для прожига дисков, просто должна иметь утилиту для проверки MD5-хэша.

Вообще, любая нормальная программа для прожига дисков, просто должна иметь утилиту для проверки MD5-хэша.

В программе Brasero, которая стоит в Ubuntu для прожига дисков, такая утилита есть. После прожига диска она предлагает проверить диск на целостность. Не стоит выключать эту функцию, хоть это и занимает время.

К случаю хочу обратить ваше внимание на интересный проект: http://redhat.axoft.ru/ — это JBoss Enterprise Middleware — это отличное программное обеспечение высшего уровня, которое предоставляет отличный набор инструментов для разработчиков веб-приложений.

2. Как узнать MD5 хэш в Windows?

Для проверки файлов в Windows можно загрузить утилиту, например . После ее установки вы сможете сравнить значения файлового хэша со строковым значением исходного образа ISO. Если значения одинаковы, можно быть уверенным, что файл представляет собой точную копию исходного образа диска.

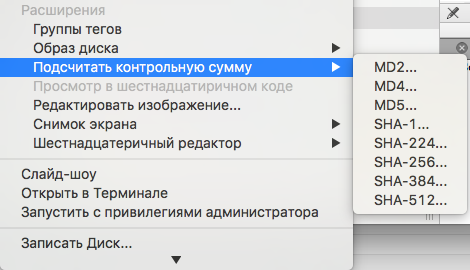

3. Как узнать MD5 хэш в Mac OS X?

В Mac OS X можно применить программу Disk Utility (Дисковая утилита) из папки Utilities, перетащив мышью файл ISO на пиктограмму Disk Utility на панели Dock. Затем выберите файл ISO и перейдите в меню Images (Образы), в котором следует выбрать последовательность Checksum | MD5 (Контрольная сумма | MD5).

Затем выберите файл ISO и перейдите в меню Images (Образы), в котором следует выбрать последовательность Checksum | MD5 (Контрольная сумма | MD5).

Контрольная сумма — это цифра или строка, которая вычисляется путем суммирования всех цифр нужных данных. Ее можно использовать в дальнейшем для обнаружения ошибок в проверяемых данных при хранении или передаче. Тогда контрольная сумма пересчитывается еще раз и полученное значение сверяется с предыдущим.

В этой небольшой статье мы рассмотрим что такое контрольная сумма Linux, а также как выполнять проверку целостности файлов с помощью контрольных сумм md5.

Контрольные суммы Linux с вычисляемые по алгоритму MD5 (Message Digest 5) могут быть использованы для проверки целостности строк или файлов. MD5 сумма — это 128 битная строка, которая состоит из букв и цифр. Суть алгоритма MD5 в том, что для конкретного файла или строки будет генерироваться 128 битный хэш, и он будет одинаковым на всех машинах, если файлы идентичны. Трудно найти два разных файла, которые бы выдали одинаковые хэши.

Трудно найти два разных файла, которые бы выдали одинаковые хэши.

В Linux для подсчета контрольных сумм по алгоритму md5 используется утилита md5sum. Вы можете применять ее для проверки целостности загруженных из интернета iso образов или других файлов.

Эта утилита позволяет не только подсчитывать контрольные суммы linux, но и проверять соответствие. Она поставляется в качестве стандартной утилиты из набора GNU, поэтому вам не нужно ничего устанавливать.

Проверка контрольных сумм в Linux

Синтаксис команды md5sum очень прост:

$ md5sum опции файл

Опций всего несколько и, учитывая задачи утилиты, их вполне хватает:

- -c — выполнить проверку по файлу контрольных сумм;

- -b — работать в двоичном формате;

- -t — работать в текстовом формате;

- -w — выводить предупреждения о неверно отформатированном файле сумм;

- —quiet — не выводить сообщения об успешных проверках.

Сначала скопируйте файл /etc/group в домашнюю папку чтобы на нем немного поэкспериментировать:

cp /etc/group groups

Например, давайте подсчитаем контрольную сумму для файла /etc/group:

md5sum groups > groups.md5

Затем каким-либо образом измените этот файл, например, удалите первую строчку и снова подсчитайте контрольные суммы:

Как видите, теперь значение отличается, а это значит, что содержимое файла тоже изменилось. Дальше верните обратно первую строчку root:x:0: и скопируйте этот файл в groups_list и

cp groups groups_list

Затем опять должна быть выполнена проверка контрольной суммы linux:

md5sum groups_list

Сумма соответствует первому варианту, даже несмотря на то, что файл был переименован. Обратите внимание, что md5sum работает только с содержимым файлов, ее не интересует ни его имя, ни его атрибуты. Вы можете убедиться, что оба файла имеют одинаковые суммы:

md5sum groups groups_list

Вы можете перенаправить вывод этой команды в файл, чтобы потом иметь возможность проверить контрольные суммы:

md5sum groups groups_list > groups. md5

md5

Чтобы проверить, не были ли файлы изменены с момента создания контрольной суммы используйте опцию -c или —check . Если все хорошо, то около каждого имени файла появится слово OK или ЦЕЛ :

md5sum -c groups.md5

Но теперь вы не можете переименовывать файлы, потому что при проверке утилита будет пытаться открыть их по имени и, естественно, вы получите ошибку. Точно так же все работает для строк:

echo -n «Losst» | md5sum —

$ echo -n «Losst Q&A» | md5sum —

Выводы

Из этой статьи вы узнали как выполняется получение и проверка контрольной суммы linux для файлов и строк. Хотя в алгоритме MD5 были обнаружены уязвимости, он все еще остается полезным, особенно если вы доверяете инструменту, который будет создавать хэши.

Проверка целостности файлов Linux — это очень важный аспект использования системы. Контрольная сумма файла Linux используется не только вручную при проверке загруженных файлов, но и во множестве системных программ, например, в менеджере пакетов. Если у вас остались вопросы, спрашивайте в комментариях!

Если у вас остались вопросы, спрашивайте в комментариях!

На завершение небольшое видео

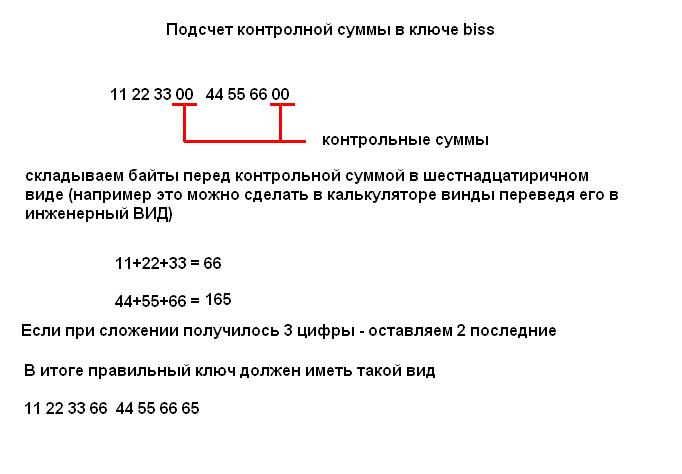

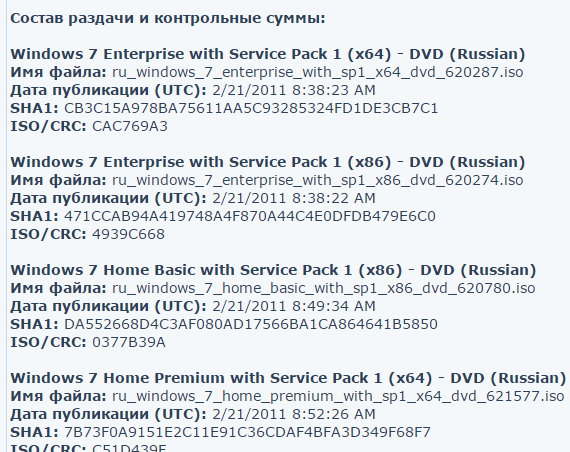

Итак, вы долго и упорно загружали образ Windows, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Для определения целостности дистрибутива вам понадобятся две вещи — контрольная сумма и программа для ее проверки.

Контрольные суммы образов Windows

Upd. 2017. Microsoft перенесла загрузки с MSDN на новый сайт https://my.visualstudio.com/downloads , где для доступа к образам требуется подписка. Поэтому без подписки приведенным ниже способом контрольную сумму узнать уже нельзя.

Microsoft публикует контрольные суммы своих продуктов на MSDN , указывая в качестве типа хеширования SHA1. Найдите поиском языковую версию и издание вашей Windows и щелкните Сведения , чтобы увидеть контрольную сумму ниже.

Это — половина дела.

Проверка контрольной суммы с помощью встроенной утилиты certutil

Если не указывать параметр -sha1 , утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

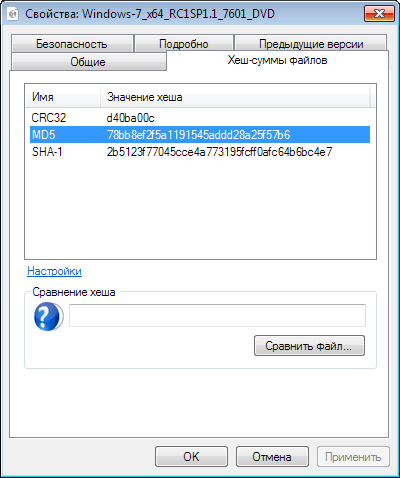

Проверка контрольной суммы с помощью программы HashTab

Если командная строка вас пугает, можно проверить контрольную сумму более простым путем.

- Загрузите и установите программу HashTab .

- Щелкните правой кнопкой мыши на файле образа и выберите пункт «Свойства».

- Перейдите на вкладку «Контрольные суммы» (File Hashes).

| Полезные советы | |

| Проигрыватели видео | |

| Кодеки | |

| Download-менеджеры | |

| Torrent-клиенты | |

| Настройки программ | |

| Проверка целостности скачанных файлов |

При скачивании мультфильмов (и вообще файлов из интернета) часто случается, что файл скачивается «битым» по тем или иным причинам. Чтобы наверняка удостовериться в идентичности скачанного файла файлу на сервере, необходимо сравнить их контрольные суммы. Для это цели можно использовать алгоритм подсчета контрольных сумм md5 . При добавлении мультфильма на сервер у него вычисляется эта самая контрольная сумма, увидеть ее можно на страничке информации о мультфильме. Чтобы вычислить эту контрольную сумму уже для скачанного файла на вашем компьютере, воспользуйтесь специально написанной нами программой:

Чтобы наверняка удостовериться в идентичности скачанного файла файлу на сервере, необходимо сравнить их контрольные суммы. Для это цели можно использовать алгоритм подсчета контрольных сумм md5 . При добавлении мультфильма на сервер у него вычисляется эта самая контрольная сумма, увидеть ее можно на страничке информации о мультфильме. Чтобы вычислить эту контрольную сумму уже для скачанного файла на вашем компьютере, воспользуйтесь специально написанной нами программой:

Программа не требует установки. Для пользователей операционных систем Linux, Unix, MacOS и других — аналогичные программы смотрите прямо в составе своей ОС.

Краткая инструкция по работе с программой MD5 File Checker:

Запускаем программу. На странице с любым мультфильмом в блоке информации о мультфильме находим поле с контрольной суммой md5 и копируем ее в буфер обмена.

Вставляем в поле для проверки №2. Выбираем файл, который хотим проверить в поле №1. Нажимаем кнопку «Проверить». В результате получаем сообщение с результатом работы программы. Например «MD5 сумма файла совпадает с контрольной суммой. Файл не поврежден» или «MD5 сумма файла не совпадает с контрольной суммой. Возможно, файл поврежден». Делаем выводы.

В результате получаем сообщение с результатом работы программы. Например «MD5 сумма файла совпадает с контрольной суммой. Файл не поврежден» или «MD5 сумма файла не совпадает с контрольной суммой. Возможно, файл поврежден». Делаем выводы.

Дополнительная возможность программы — рассчет контрольной суммы md5 для произвольного файла и ее вывод пользователю.

Все вопросы по работе программы и найденных ошибках можно сообщить администрации сайта.

П

ри обмене информацией по компьютерным сетям или через переносные носители актуальным встает вопрос о том, как проверить целостность передаваемой информации. Ведь если в полученном многомегабайтном файле будет неправильно сохранено несколько бит, то это может привести к проблемам при использовании этого файла. Особенно если этот файл является приложением. Поэтому при распространении различных установочных файлов, и прочей информации принято указывать контрольную сумму (хеш) — чтобы пользователи, скачав данные, могли самостоятельно проверить контрольные суммы файлов на предмет совпадения с хешем скачанной информации.

Принципы использования контрольных сумм

Для осознанного использования технологии полезно понимать, что из себя представляет хеш. В общем случае хеш — это набор бит, получаемый в результате вычислений над информацией по определенному алгоритму. Отличительной особенностью такого алгоритма является то, что при изменении хотя бы одного бита в исходной информации, хеш-сумма также меняется. И при этом крайне мала вероятность того, что случайное изменение нескольких бит входящей информации оставит хеш без изменений. Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.

Поэтому принцип использования хэшей довольно прост, и состоит из двух этапов:

1. Вычисление, сохранение и публикация контрольной суммы оригинальных данных.

2. Вычисление ее значения для копии данных и сверка со значением для оригиналов.

Существует много разных алгоритмов хеширования. И соответственно есть много разновидностей хеш-сумм. Наиболее популярные среди них — это CRC32 , MD5 , SHA-1 и пр.

Наиболее популярные среди них — это CRC32 , MD5 , SHA-1 и пр.

Где применяются хеши?

Даже те пользователи, которые не знают что такое хеш-суммы, все равно довольно часто пользуются благами их использования — например при открытии упакованных файлов. Дело в том, что современные архиваторы добавляют к упакованным файлам их хеши. Их можно увидеть, открыв архив с помощью программы-архиватора.

И соответственно при разархивировании эти хеши автоматически сверяются. Если архив поврежден — то программа архивации выдаст ошибку с сообщением, что контрольные суммы файлов не совпадают. Поэтому самый простой способ обеспечить контроль правильности передачи файлов — это упаковать их в архив.

Другая сфера применения контрольных сумм — это использование их вместо паролей. Когда посетитель регистрируется на каком-то сайте, вводя секретный пароль, то на сервере сохраняется не сам пароль, а его хеш. Соответственно, если злоумышленники получат доступ к серверу, то они не смогут узнать сохраненные пароли — их там попросту нет.

Также хеш-суммы — неотъемлемая часть работы торрент-трекеров. Благодаря этому при закачке файлов через торренты гарантируется 100-процентная целостность передачи информации. При этом пользователю нет надобности каким-то образом контролировать этот процесс. Все необходимые операции при закачке осуществляет программа (). Конечно, если файлы уже давно скачаны, и нужно убедиться, не повредились ли они со временем, то можно запустить повторную проверку вручную. Так например в программе uTorrent для этого есть специальный пункт в контекстном меню (появляющемся при нажатии правой кнопкой мыши на выбранном торренте).

При использовании архивов и торрентов хеширование проводится без участия пользователя. Но поскольку далеко не все файлы удобно архивировать и тем более использовать торренты при отправке информации, то существует широко распространенная практика вычисления контрольных сумм для произвольного набора файлов. Чаще всего для этого используются хеш в формате MD5, для которого создано много разных программ.

Как создать MD5-хеш файлов с помощью MD5Checker?

Несмотря на то, что MD5-алгоритм доступен во многих файл-менеджерах и утилитах, не всеми из них удобно пользоваться. Часть программ не умеют проверять хэши для группы файлов. Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Единственная максимально удобная программа для работы с MD5 — это приложение MD5Checker. Скачать программу можно с официального сайта . Несмотря на то, что программа имеет англоязычный интерфейс, пользоваться ей достаточно просто.

Программа по умолчанию настроена на хеширование программных файлов, архивов и ISO-образов. Поэтому если Вы хотите пользоваться этим приложением допустим для музыки и видео, то необходимо для начала поменять одну единственную настройку — указать маску для файлов, с которыми будет работать программа. Для этого нужно зайти в пункт меню «Tools / Options» и в поле «Include» указать символ *

(что означает «все файлы»).

После этого можно пользоваться программой в обычном режиме — теперь будут сканироваться все до единого файлы во всех подпапках.

Для создания MD5-хеша нужно перетащить выбранные файлы из папки в окно программы — и программа автоматически начнет вычислять MD5-суммы для всех выбранных файлов и всех файлов в подпапках (удовлетворяющих заданной нами маске). Посчитанные суммы будут отображены в столбце «Current MD5» («Текущая MD5»). Теперь остается только сохранить полученные значения в файл, нажав кнопку «S To» («Сохранить в»).

При этом важно отметить, что если сохранить MD5-файл в папке, в которой находятся все выбранные нами файлы и подпапки, то будут сохранены относительные пути к ним. Это позволит в будущем проверять контрольную сумму даже если перенести файлы в другое месторасположение. Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку.

Если открыть полученный файл в блокноте, то можно увидеть, что информация хранится в нем в виде обычного текста.

При этом можно убедиться, что пути к файлам сохранены относительные, т.е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

Как проверить контрольные суммы файлов?

Для проверки контрольных сумм файлов нужно заново запустить программу либо нажать кнопку «Clear» для очистки списка файлов.

После этого следует перетащить MD5-файл в окно программы и удостовериться, что напротив каждого файла появилась зеленая галочка. Это означает что файлы хранятся в целости и сохранности. Если файлов довольно много, то контроль удобнее производить по счетчикам «Failed» и «Passed» («Не совпало» и «Совпало») в заголовке таблицы.

Можно провести эксперимент: переименовать один из файлов, а еще один отредактировать, произведя пару незначительных изменений. После запуска повторной проверки программа выявила, что один из файлов стал недоступным под изначальным именем (помечен желтым значком), а контрольная сумма второго файла не совпала (помечен красным значком). Несовпадение контрольной суммы свидетельствует о том, что файл либо изменялся, либо поврежден.

Несовпадение контрольной суммы свидетельствует о том, что файл либо изменялся, либо поврежден.

Стоит отметить, что если у Вас имеется несколько папок, в каждой из которых есть один или несколько MD5-файлов (в т.ч. в подпапках), то перетащив эти все папки в окно программы можно одним махом проверить все файлы на целостность. MD5Checker автоматически извлекает значения хешей из попадающихся при сканировании файлов с расширением md5. Это бывает крайне удобно, если осуществляется копирование или передача по интернету больших объемов информации.

Также если Вы переименовали или перенесли какие-то файлы в другое месторасположение, то можно отредактировать в блокноте MD5-файл, указав там новые значения для их путей — и тогда можно будет пользоваться им дальше для проверки файлов.

Итоги

Технология хеширования дает уникальную возможность контроля за сохранностью информации. В нынешние времена, когда количество файлов пользователя исчисляется тысячами и десятками тысяч, необходимо удобство в обработке хеш-сумм для больших объемов данных. С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

Контрольные суммы (хэш) файла-образа и диска.Что это такое и как узнать. Как проверить хеш-суммы файла

| Полезные советы | |

| Проигрыватели видео | |

| Кодеки | |

| Download-менеджеры | |

| Torrent-клиенты | |

| Настройки программ | |

| Проверка целостности скачанных файлов |

При скачивании мультфильмов (и вообще файлов из интернета) часто случается, что файл скачивается «битым» по тем или иным причинам. Чтобы наверняка удостовериться в идентичности скачанного файла файлу на сервере, необходимо сравнить их контрольные суммы. Для это цели можно использовать алгоритм подсчета контрольных сумм md5 . При добавлении мультфильма на сервер у него вычисляется эта самая контрольная сумма, увидеть ее можно на страничке информации о мультфильме. Чтобы вычислить эту контрольную сумму уже для скачанного файла на вашем компьютере, воспользуйтесь специально написанной нами программой:

Чтобы наверняка удостовериться в идентичности скачанного файла файлу на сервере, необходимо сравнить их контрольные суммы. Для это цели можно использовать алгоритм подсчета контрольных сумм md5 . При добавлении мультфильма на сервер у него вычисляется эта самая контрольная сумма, увидеть ее можно на страничке информации о мультфильме. Чтобы вычислить эту контрольную сумму уже для скачанного файла на вашем компьютере, воспользуйтесь специально написанной нами программой:

Программа не требует установки. Для пользователей операционных систем Linux, Unix, MacOS и других — аналогичные программы смотрите прямо в составе своей ОС.

Краткая инструкция по работе с программой MD5 File Checker:

Запускаем программу. На странице с любым мультфильмом в блоке информации о мультфильме находим поле с контрольной суммой md5 и копируем ее в буфер обмена.

Вставляем в поле для проверки №2. Выбираем файл, который хотим проверить в поле №1. Нажимаем кнопку «Проверить». В результате получаем сообщение с результатом работы программы. Например «MD5 сумма файла совпадает с контрольной суммой. Файл не поврежден» или «MD5 сумма файла не совпадает с контрольной суммой. Возможно, файл поврежден». Делаем выводы.

В результате получаем сообщение с результатом работы программы. Например «MD5 сумма файла совпадает с контрольной суммой. Файл не поврежден» или «MD5 сумма файла не совпадает с контрольной суммой. Возможно, файл поврежден». Делаем выводы.

Дополнительная возможность программы — рассчет контрольной суммы md5 для произвольного файла и ее вывод пользователю.

Все вопросы по работе программы и найденных ошибках можно сообщить администрации сайта.

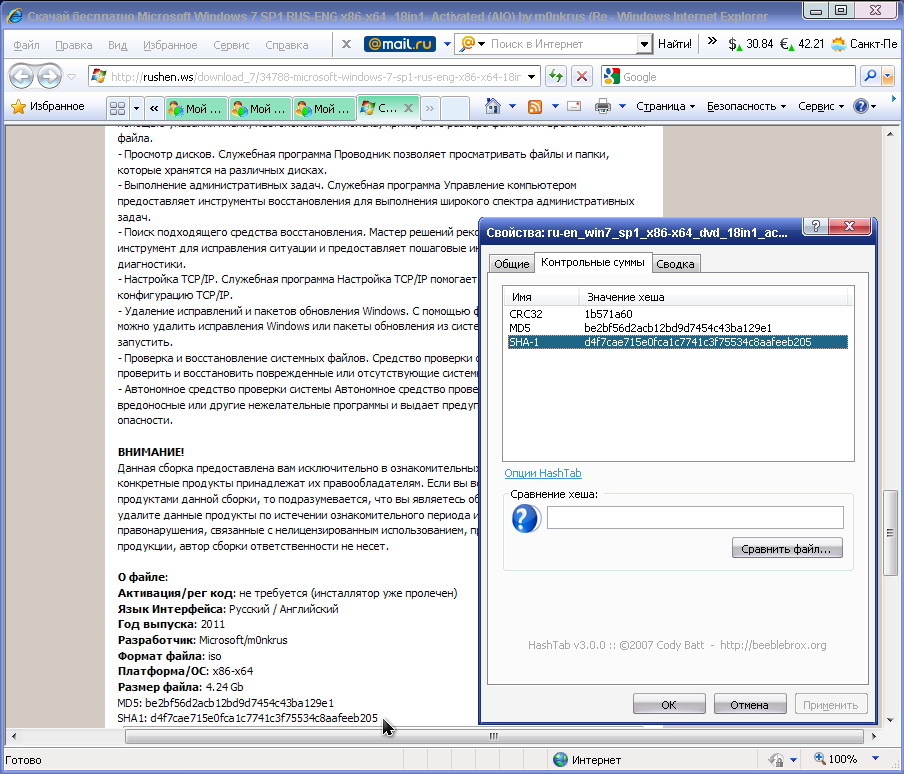

Итак, вы долго и упорно загружали образ Windows 7, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Для определения целостности дистрибутива вам понадобятся две вещи — контрольная сумма и программа для ее проверки.

Контрольные суммы образов Windows 7

Microsoft публикует контрольные суммы своих продуктов на MSDN или TechNet , указывая в качестве типа хеширования SHA1. Найдите языковую версию и издание вашей Windows 7 и щелкните Сведения , чтобы увидеть контрольную сумму.

Это — половина дела.

Проверка контрольной суммы с помощью утилиты File Checksum Integrity Verifier

У Microsoft, конечно, есть собственная утилита командной строки для вычисления и проверки контрольной суммы файлов — File Checksum Integrity Verifier (fciv.exe). Ее можно загрузить из KB841290 (где также подробно описан синтаксис), либо по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows 7.

Достаточно выполнить одну команду в командной строке (Пуск — Поиск — cmd):

\fciv.exe -sha1 \имя_файла.iso

Например, если утилита на рабочем столе, а ISO-образ в корне диска D, команда будет выглядеть так:

%userprofile%\desktop\fciv.exe -sha1 D:\en_windows_7_ultimate_x86_dvd_x15-65921.iso

А результат — контрольная сумма файла:

Если не указывать параметр -sha1 , утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

Проверка контрольной суммы с помощью программы HashTab

Если командная строка вас пугает, можно проверить контрольную сумму более простым путем.

- Загрузите и установите программу .

- Щелкните правой кнопкой мыши на файле образа и выберите пункт «Свойства».

- Перейдите на вкладку «Контрольные суммы» (File Hashes).

П ри обмене информацией по компьютерным сетям или через переносные носители актуальным встает вопрос о том, как проверить целостность передаваемой информации. Ведь если в полученном многомегабайтном файле будет неправильно сохранено несколько бит, то это может привести к проблемам при использовании этого файла. Особенно если этот файл является приложением. Поэтому при распространении различных установочных файлов, и прочей информации принято указывать контрольную сумму (хеш) — чтобы пользователи, скачав данные, могли самостоятельно проверить контрольные суммы файлов на предмет совпадения с хешем скачанной информации.

Принципы использования контрольных сумм

Для осознанного использования технологии полезно понимать, что из себя представляет хеш. В общем случае хеш — это набор бит, получаемый в результате вычислений над информацией по определенному алгоритму. Отличительной особенностью такого алгоритма является то, что при изменении хотя бы одного бита в исходной информации, хеш-сумма также меняется. И при этом крайне мала вероятность того, что случайное изменение нескольких бит входящей информации оставит хеш без изменений. Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.

В общем случае хеш — это набор бит, получаемый в результате вычислений над информацией по определенному алгоритму. Отличительной особенностью такого алгоритма является то, что при изменении хотя бы одного бита в исходной информации, хеш-сумма также меняется. И при этом крайне мала вероятность того, что случайное изменение нескольких бит входящей информации оставит хеш без изменений. Таким образом получается, что контрольная сумма — это как паспорт данных, сверившись с которым можно сделать вывод, что данные — подлинные.

Поэтому принцип использования хэшей довольно прост, и состоит из двух этапов:

1. Вычисление, сохранение и публикация контрольной суммы оригинальных данных.

2. Вычисление ее значения для копии данных и сверка со значением для оригиналов.

Существует много разных алгоритмов хеширования. И соответственно есть много разновидностей хеш-сумм. Наиболее популярные среди них — это CRC32 , MD5 , SHA-1 и пр.

Где применяются хеши?

Даже те пользователи, которые не знают что такое хеш-суммы, все равно довольно часто пользуются благами их использования — например при открытии упакованных файлов. Дело в том, что современные архиваторы добавляют к упакованным файлам их хеши. Их можно увидеть, открыв архив с помощью программы-архиватора.

Дело в том, что современные архиваторы добавляют к упакованным файлам их хеши. Их можно увидеть, открыв архив с помощью программы-архиватора.

И соответственно при разархивировании эти хеши автоматически сверяются. Если архив поврежден — то программа архивации выдаст ошибку с сообщением, что контрольные суммы файлов не совпадают. Поэтому самый простой способ обеспечить контроль правильности передачи файлов — это упаковать их в архив.

Другая сфера применения контрольных сумм — это использование их вместо паролей. Когда посетитель регистрируется на каком-то сайте, вводя секретный пароль, то на сервере сохраняется не сам пароль, а его хеш. Соответственно, если злоумышленники получат доступ к серверу, то они не смогут узнать сохраненные пароли — их там попросту нет.

Также хеш-суммы — неотъемлемая часть работы торрент-трекеров. Благодаря этому при закачке файлов через торренты гарантируется 100-процентная целостность передачи информации. При этом пользователю нет надобности каким-то образом контролировать этот процесс. Все необходимые операции при закачке осуществляет программа (). Конечно, если файлы уже давно скачаны, и нужно убедиться, не повредились ли они со временем, то можно запустить повторную проверку вручную. Так например в программе uTorrent для этого есть специальный пункт в контекстном меню (появляющемся при нажатии правой кнопкой мыши на выбранном торренте).

Все необходимые операции при закачке осуществляет программа (). Конечно, если файлы уже давно скачаны, и нужно убедиться, не повредились ли они со временем, то можно запустить повторную проверку вручную. Так например в программе uTorrent для этого есть специальный пункт в контекстном меню (появляющемся при нажатии правой кнопкой мыши на выбранном торренте).

При использовании архивов и торрентов хеширование проводится без участия пользователя. Но поскольку далеко не все файлы удобно архивировать и тем более использовать торренты при отправке информации, то существует широко распространенная практика вычисления контрольных сумм для произвольного набора файлов. Чаще всего для этого используются хеш в формате MD5, для которого создано много разных программ.

Как создать MD5-хеш файлов с помощью MD5Checker?

Несмотря на то, что MD5-алгоритм доступен во многих файл-менеджерах и утилитах, не всеми из них удобно пользоваться. Часть программ не умеют проверять хэши для группы файлов. Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Единственная максимально удобная программа для работы с MD5 — это приложение MD5Checker. Скачать программу можно с официального сайта . Несмотря на то, что программа имеет англоязычный интерфейс, пользоваться ей достаточно просто.

Программа по умолчанию настроена на хеширование программных файлов, архивов и ISO-образов. Поэтому если Вы хотите пользоваться этим приложением допустим для музыки и видео, то необходимо для начала поменять одну единственную настройку — указать маску для файлов, с которыми будет работать программа. Для этого нужно зайти в пункт меню «Tools / Options» и в поле «Include» указать символ * (что означает «все файлы»).

После этого можно пользоваться программой в обычном режиме — теперь будут сканироваться все до единого файлы во всех подпапках.

Для создания MD5-хеша нужно перетащить выбранные файлы из папки в окно программы — и программа автоматически начнет вычислять MD5-суммы для всех выбранных файлов и всех файлов в подпапках (удовлетворяющих заданной нами маске). Посчитанные суммы будут отображены в столбце «Current MD5» («Текущая MD5»). Теперь остается только сохранить полученные значения в файл, нажав кнопку «S To» («Сохранить в»).

При этом важно отметить, что если сохранить MD5-файл в папке, в которой находятся все выбранные нами файлы и подпапки, то будут сохранены относительные пути к ним. Это позволит в будущем проверять контрольную сумму даже если перенести файлы в другое месторасположение. Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку.

Если открыть полученный файл в блокноте, то можно увидеть, что информация хранится в нем в виде обычного текста.

При этом можно убедиться, что пути к файлам сохранены относительные, т. е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

Как проверить контрольные суммы файлов?

Для проверки контрольных сумм файлов нужно заново запустить программу либо нажать кнопку «Clear» для очистки списка файлов.

После этого следует перетащить MD5-файл в окно программы и удостовериться, что напротив каждого файла появилась зеленая галочка. Это означает что файлы хранятся в целости и сохранности. Если файлов довольно много, то контроль удобнее производить по счетчикам «Failed» и «Passed» («Не совпало» и «Совпало») в заголовке таблицы.

Можно провести эксперимент: переименовать один из файлов, а еще один отредактировать, произведя пару незначительных изменений. После запуска повторной проверки программа выявила, что один из файлов стал недоступным под изначальным именем (помечен желтым значком), а контрольная сумма второго файла не совпала (помечен красным значком). Несовпадение контрольной суммы свидетельствует о том, что файл либо изменялся, либо поврежден.

Несовпадение контрольной суммы свидетельствует о том, что файл либо изменялся, либо поврежден.

Стоит отметить, что если у Вас имеется несколько папок, в каждой из которых есть один или несколько MD5-файлов (в т.ч. в подпапках), то перетащив эти все папки в окно программы можно одним махом проверить все файлы на целостность. MD5Checker автоматически извлекает значения хешей из попадающихся при сканировании файлов с расширением md5. Это бывает крайне удобно, если осуществляется копирование или передача по интернету больших объемов информации.

Также если Вы переименовали или перенесли какие-то файлы в другое месторасположение, то можно отредактировать в блокноте MD5-файл, указав там новые значения для их путей — и тогда можно будет пользоваться им дальше для проверки файлов.

Итоги

Технология хеширования дает уникальную возможность контроля за сохранностью информации. В нынешние времена, когда количество файлов пользователя исчисляется тысячами и десятками тысяч, необходимо удобство в обработке хеш-сумм для больших объемов данных. С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

Многие сталкиваются с такой проблемой. Скачал, например, файл-образ windows , записал на диск, а при установке привод не может прочесть данные и, как итог, windows не устанавливается. К этому часто приводят ошибки при скачивании и записи образа. Как бороться? Читаем статью.

Вы наверное замечали, что при скачивании образов дисков, в описании присутствуют контрольные суммы .

Для чего они?

Контрольная сумма — это некое значение, число, вычисленное по определенному алгоритму для проверки правильности передачи данных.Используется для проверки правильности скачивания файла. Обычно используется для файлов-образов. (*.iso например).

Как проверить?

Для начала нам нужна программа HashTab

Скачиваем ее и устанавливаем. Как узнать контрольную сумму скачанного файла? Приведу пример на файле образе MS Ofice.

Как узнать контрольную сумму скачанного файла? Приведу пример на файле образе MS Ofice.

Скачали файл, на нем жмем правую кнопку мыши, выбираем свойства, вкладка «Хеш-суммы файлов.

Мы получили хеш-суммы скачанного файла. Теперь берем суммы написанные в описании файла и одну из них вставляем в окошко «Сравнить «.

Сумма должна совпадать. Если сумма не совпадает, перезакачиваем файл заново.

Теперь опишем проверку записанного диска.

Итак, контрольные суммы совпали, теперь можно прожигать (записывать) файл-образ на диск (болванку).

ВНИМАНИЕ! ЗАПИСЬ ДОЛЖНА ПРОВОДИТЬСЯ НА МИНИМАЛЬНОЙ СКОРОСТИ ЗАПИСИ!

Монтируем файл-образ в программу записи (Alcohol, UltraISO и т.п .) и записываем диск.

Как проверить, правильно ли все записалось, нет ли ошибок?

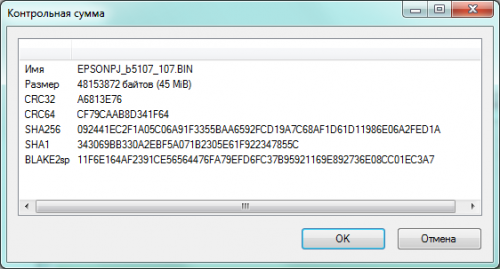

Скачиваем и устанавливаем программу CD/DVD Shot

Запускаем программу и видим простенькое окно.

Вставляем ваш записанный диск в привод, в программе указываем привод и нажимаем «Хэш». Учтите, это долгий процесс, придется подождать. Но вам же нужна полная уверенность? Ни в коем случае не нажимать «Запись»!

Получили вот такое окно, в нем все суммы.

Учтите, это долгий процесс, придется подождать. Но вам же нужна полная уверенность? Ни в коем случае не нажимать «Запись»!

Получили вот такое окно, в нем все суммы.

Это окно программы правильное. Если окно такого вида значит, что диск записался плохо, есть ошибки на поверхности.

Обычно такое бывает или с дешевыми болванками или с царапанными. Такой диск не подходит сразу, без проверки сумм. Если у вас окно как на первом рисунке (без крестика), ваш диск хороший, без физических ошибок.

Теперь сравниваем их с суммами файла-образа. Если суммы совпадают, диск записан без ошибок. Можно пользоваться.

ВНИМАНИЕ! НЕКОТОРЫЕ АНТИВИРУСЫ НЕ ДАЮТ ПРАВИЛЬНО ПОСЧИТАТЬ СУММУ. АНТИВИРУС НАДО ВРЕМЕННО ОТКЛЮЧИТЬ.

В наш цифровой век, даже один жалкий байт может стоить много. Если в файле ISO образа недостает хотя бы байта, то польза от подобного файла будет сомнительной. В один прекрасный момент, когда вы захотите проинсталлировать себе новую операционную систему, процесс прервется на определенном этапе установки, из-за того, что образ оказался битым. Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

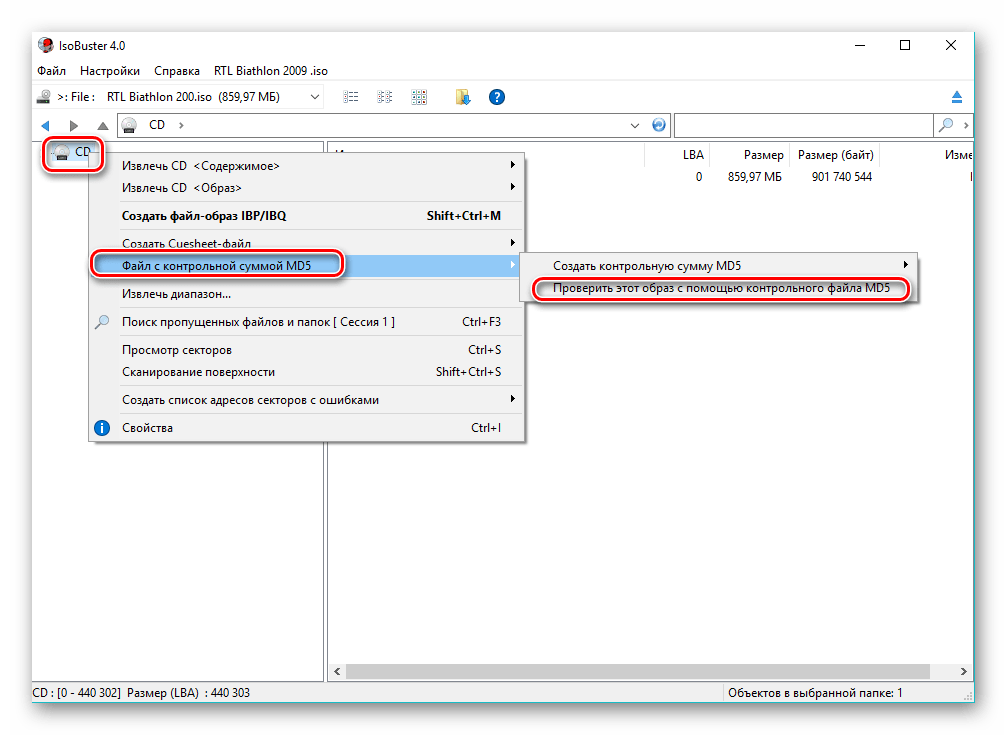

Для сканирования контрольной суммы ISO образа, вам следует последовательно выполнить следующие шаги. Подробно описывать нет смысла, так как программа довольно простая и не требует глубоких познаний и серьезного описания. Однако давайте пошагово:

- Ищем на просторах всемирной паутины программу HashTab (или ей аналогичную программу, предназначенную для проверки контрольных сумм (или хеш-сумм) ISO образов), загружаем ее себе на компьютер и инсталлируем.

Скачать программу можно, например, отсюда http://www.softportal.com/get-19546-hashtab.html , либо с официального сайта. Процесс установки достаточно простой и не требует описания;

Скачать программу можно, например, отсюда http://www.softportal.com/get-19546-hashtab.html , либо с официального сайта. Процесс установки достаточно простой и не требует описания; - Далее жмем правой клавишей мыши на файл ISO образа и выбираем из всплывающего контекстного меню пункт «Свойства», где будет располагаться, новая вкладка, созданная программой HashTab;

- Переходим во вкладку «Хеш-суммы файлов», там будет указана хеш-сумма скачанного файла. Эта сумма является контрольной для того файла который вы скачали и даже в случае его нецелостности, он все равно будет иметь контрольную сумму;

- Копируем хеш-сумму из описания к ISO файлу (обычно, в теме, откуда вы скачиваете файл, указывается контрольная сумма ISO образа, так же контрольная сумма должно присутствовать на обратном обороте диска, если образ скопирован с диска и если диск является лицензионным), вставляем ее в поле «Сравнение хеша» и нажимаем кнопку «Сравнить файл…».

Готово! Таким образом, мы узнаем, совпадают ли контрольные суммы, и убедимся в готовности ISO образа для прожига. Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Самое интересно, что программа HashTab доступна как для пользователей операционной системы Windows, так и для ценителей MacOs. Поэтому HashTab является универсальным инструментом для проверки контрольных сумм ISO образов. И даже если у вас есть несколько компьютеров, на которых установлены разные операционные системы, вам будет куда привычнее использовать одно программное обеспечение, нежели искать отдельные программы, предназначенные для разных операционных систем. В интернете довольно много аналогичных решений, что позволяет вам выбрать среди обилия практически одинаковых программ, отличающихся друг от друга разве что интерфейсом. Впрочем, все эти программы довольно простые и не сильно широки в плане своей функциональности, поэтому, что бы вы ни выбрали, все это будет примерно одного поля ягода. Успехов вам и целостности информации!

Успехов вам и целостности информации!

Порядок верификации сертифицированных дистрибутивов, наборов обновлений и неизменных файлов установленных изделий

Перед установкой дистрибутива сертифицированного изделия и наборов сертифицированных обновлений, загруженных с Центра сертифицированных обновлений ЗАО «Профиль Защиты», необходимо провести их контроль целостности (верификацию) одним из следующих способов:

- Проверить контрольные суммы (КС) дистрибутива и наборов обновлений изделия, указанных в Формуляре, с помощью сертифицированных средств контроля эффективности (целостности) средств защиты информации. Рассчитанная КС дистрибутива должна совпадать с КС, приведенной в Формуляре на изделие. А в случае наборов обновлений изделия – с КС наборов обновлений. КС сертифицированных обновлений изделий доступны для загрузки с Центра сертифицированных обновлений (рекомендуется загружать все файлы с ЦCO), а также в разделе Поддержка / Документация / Контроль соответствия СЗИ.

- Проверить усиленную квалифицированную электронную подпись (ЭП), которой подписаны дистрибутив изделия или набор сертифицированных обновлений. ЭП должна принадлежать ЗАО «Профиль Защиты», в дистрибутиве и наборах сертифицированных обновлений должны отсутствовать изменения, ЭП не должна быть отозванной на момент подписания.

Рассмотрим варианты проверки (верификации) указанными выше способами.

Проверка контрольной суммы по алгоритму «Уровень-3»

Для расчета КС дистрибутива по алгоритму «Уровень-3» Вам понадобится сертифицированное ПО семейства ФИКС, или другое сертифицированное ПО, реализующее данный алгоритм.

Верификация с использованием программ ФИКС 2.0.1/ФИКС 2.0.2 (ОС Windows)

1. Запустите программу ФИКС 2.0.1 / ФИКС 2.0.2 и откройте вкладку «Задание».

2. В разделе «Режим» выберите «Фиксация версии» и установите флажок «Поиск дублей», в разделе «Алгоритм КС» установите «Уровень-3», в разделе «Код» выберите «Const-1»

3. В дереве дисков выберите диск/каталог с дистрибутивом/набором обновлений изделия (Рис.1).

В дереве дисков выберите диск/каталог с дистрибутивом/набором обновлений изделия (Рис.1).

Рис.1 – Главное окно программы ФИКС 2.0.2

4. Нажмите кнопку «Пуск». Начнется процесс расчета контрольных сумма файлов и директорий выбранного каталога.

5. По завершению расчета контрольных сумм выбранной директории во вкладке «Гл.Отчет» внизу таблицы будет выведена ее контрольная сумма.

Рис.2 – Окно отчета программы ФИКС 2.0.2

Верификация с использованием программы ФИКС Unix 1.0 (ОС Linux)

Предварительные операции1. Скопируйте файл программы ФИКС-Unix 1.0 ufix на компьютер.

2. Откройте окно терминала. Для этого в директории с программой ufix кликните по свободному пространству правой кнопкой мыши и выберите пункт «Open in terminal».

3. Задайте программе ufix права на выполнение:

chomod 777 ufix

Внимание! При работе с программой ФИКС-Unix 1. 0 в 64-х разрядных операционных системах может выдаваться ошибка /lib/ld-linux.so.2: bad ELF interpreter. Для устранения данной ошибки необходимо установить библиотеку glibc.i686.

0 в 64-х разрядных операционных системах может выдаваться ошибка /lib/ld-linux.so.2: bad ELF interpreter. Для устранения данной ошибки необходимо установить библиотеку glibc.i686.

1. Загрузите c Центра сертифицированных обновлений (предпочтительно) или из раздела Поддержка / Документация / Контроль соответствия СЗИ prj-файл, содержащий контрольные суммы файлов системы, реализующих средства защиты информации, прошедшие сертификацию.

2. Запустите в командной строке ФИКС Unix 1.0 с параметрами –yi и указанием пути к prj-файлу:

./ufix –yi /path/msvsphere_63_srv_r0_cs.prj

где

/path – путь к prj-файлу,

msvsphere_63_srv_r0_cs.prj – prj-файл, содержащий информацию контрольные суммы файлов системы, реализующих средств защиты информации.

ВАЖНО! Перед проверкой необходимо убрать связи с библиотеками из исполняемых файлов, добавленные утилитой prelink. Для этого необходимо от имени администратора выполнить команду:

Для этого необходимо от имени администратора выполнить команду:

prelink -uaf

Для возврата связей с библиотеками в исполняемые файлы после проверки целостности исполняемых файлов выполните команду:

prelink -amfR

По завершении контроля целостности будет выдано сообщение

ICHECK: OK! (КОНТРОЛЬ ЦЕЛОСТНОСТИ: НОРМА!) — в случае если нарушений целостности не было обнаружено, или

ICHECK: FAILED! (КОНТРОЛЬ ЦЕЛОСТНОСТИ: НЕ НОРМА!) – если были обнаружены нарушения целостности.

Если по результатам контроля было обнаружено нарушения целостности, то окне терминала будут выведены соответствующие сообщения.

Подробнее о сообщениях нарушения целостности файловЕсли будет обнаружено отсутствие контролируемого файла, на стандартный вывод сообщений об ошибках будет выведено сообщение

ICHECK FAILURE: file Filename.ext removed!

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename. ext удален!).

ext удален!).

При обнаружении в процессе контроля целостности изменения размера файла будет выдано сообщение:

ICHECK FAILURE: SIZE changed in file Filename.ext-25 and 26

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменена длина файла Filename.ext – было: 25 стало: 26).

При обнаружении изменения контрольной суммы будет выдано сообщение:

ICHECK FAILURE: checksum changed in file Filename.ext

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменена контрольная сумма файла Filename.ext)

При изменении режима доступа к файлу будет выдано сообщение:

ICHECK FAILURE: file Filename.ext mode changed: rwxr-xr-x and rwxrwxr-x

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename.ext изменен режим/тип – было: rwxr-xr-x, стало: rwxrwxr-x).

При изменении владельца или группыфайла будет выдано сообщение:

ICHECK FAILURE: file Filename.extowner/group changed: ROOT/ROOT and ROOT/WHEEL

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename. extизменен владелец/группа – было: ROOT/ROOT стало: ROOT/WEEL).

extизменен владелец/группа – было: ROOT/ROOT стало: ROOT/WEEL).

При изменении времени модификации файла будет выдано сообщение

ICHECK FAILURE: TIME changed in file Filename.ext – 22:12:24 03.02.2000 and 22:12:25 03.02.2000

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменено время файла Filename.ext – было: 22:12:24 03.02.2000 стало: 22:12:25 03.02.2000).

Контроль целостности файлов, реализующих СЗИ (без использования *.prj-файла)Если prj-файл, содержащий информацию о контрольных суммах компонент СЗИ, отсутствует, для контроля целостности сертифицированных СЗИ необходимо выполнить следующие действия:

1. Создайте текстовый файл со списком файлов, для которых требуется рассчитать КС, в кодировке принятой в используемой операционной системе (например, msvsphere_server_list.txt). Файл со списком может быть подготовлен с использованием любого текстового редактора.

2. После создания списка введите в командной строке

. /ufix –e msvsphere_server_list.txt

/ufix –e msvsphere_server_list.txt

После этого будет создан проектный файл msvsphere_server_list.prj

ВАЖНО! Перед созданием проектного файла необходимо убрать связи с библиотеками из исполняемых файлов, добавленные утилитой prelink. Для этого необходимо от имени администратора выполнить команду:

prelink -uaf

Для возврата связей с библиотеками в исполняемые файлы после проверки целостности исполняемых файлов выполните команду:

prelink -amfR

3. Для представления КС файлов в html формате введите команду

./ufix –h msvsphere_server_list.prj

После этого будет создан html файл msvsphere_server_list.html, содержащий КС файлов директории drfolder, КС вложенных директорий и общую КС директории drfolder.

ФИКС-Unix 1.0 поддерживает и другие формы отчетов. Информацию о них можно найти в описании применения на программу.

Информацию о них можно найти в описании применения на программу.

4. Сравните общую КС директории с КС дистрибутива/набора обновлений, либо рассчитанные КС неизменных файлов (исполняемых), реализующих средства защиты информации с КС этих же файлов, указанными в формуляре на сертифицированный продукт.

Если КС совпадают, то целостность файлов, указанных в созданном текстовом файле msvsphere_server_list.txt не нарушена. В этом случае созданный файл msvsphere_server_list.prj можно в дальнейшем использовать для проверки целостности файлов, реализующих СЗИ.

Контроль целостности дистрибутива (набора обновлений)Для контроля целостности дистрибутива, набора обновлений или какой-либо директории выполните следующие действия

1. Создайте список файлов, целостность которых проверяете. Это можно сделать средствами ФИКС-Unix 1.0. Для создания списка файлов средствами ФИКС-Unix 1. 0 в окне командной строки введите

0 в окне командной строки введите

./ufix –jR /path/drfolder >> msvsphere_arm.txt,

где

/path/drfolder – путь к директории, КС который вы рассчитываете

msvsphere_arm.txt – название создаваемого списка файлов.

Замечание!

Если в директории имеются скрытые файлы, для расчета их КС используйте ключ –a

5. После создания списка введите в командной строке

./ufix –e msvsphere_arm.txt

После этого будет создан проектный файл msvsphere_arm.prj

6. Для представления КС файлов в html формате введите команду

./ufix –h msvsphere_arm.prj

После этого будет создан html файл msvsphere_arm.html, содержащий КС файлов директории drfolder, КС вложенных директорий и общую КС директории drfolder.

Сравните общую КС директории с КС дистрибутива/набора обновлений.

Проверка усиленной квалифицированной электронной подписи

Для проверки усиленной квалифицированной подписи (далее ЭП) потребуется:

- Криптопровайдер «КриптоПро CSP», сертифицированный ФСБ России (версия 3.6 и выше). Использование ООО «КРИПТО-ПРО» для проверки ЭП не требует приобретения лицензии.

- Программа «КриптоАРМ» (ее бесплатная версия «КриптоАРМ Старт» или платные – «КриптоАРМ Стандарт» и «КриптоАРМ Стандарт Плюс»), необходимая для проверки электронной подписи с использованием «КриптоПро CSP».

- Интернет-соединение.

Если у вас отсутствуют указанные выше программы, Вы можете загрузить их на странице «Драйверы и программы». В настоящее время для работы «КриптоАРМ» и «КриптоПро CSP» требуется ОС Microsoft Windows.

Проверка ЭП ISO-образа/архива файлов

1. Загрузите с Центра сертифицированных обновлений ISO-образ (или архив файлов) дистрибутива (набора обновлений) и его электронную подпись (файл . sig с таким же названием, как и у проверяемого файла) на компьютер с установленными «КриптоПро CSP» и «КриптоАРМ Старт». Поместите ISO-образ и его ЭП в одну папку.

sig с таким же названием, как и у проверяемого файла) на компьютер с установленными «КриптоПро CSP» и «КриптоАРМ Старт». Поместите ISO-образ и его ЭП в одну папку.

2. Запустите программу КриптоАРМ. В меню Настройки выберите пункт Управление настройками – Режимы и поставьте галки «Включить режим квалифицированной подписи» и «Автоматически обновлять список аккредитованных УЦ».

Рис. 3. Режим КриптоАРМ 5.1 «Квалифицированная подпись»3. Дождитесь, пока загрузятся сертификаты из «Списка доверенный УЦ».

4. В меню КриптоАРМ нажмите «Проверить ЭП». Откроет мастер проверки ЭП. В выпадающем списке выберите «Новая настройка» и нажмите «Далее».

5. В окне выбора файлов подписи нажмите «Добавить файл» и укажите путь к файлу ЭП ISO-образа дистрибутива. Нажмите «Далее».

6. В следующем окне нажмите «Далее».

Если кнопка «Далее» не активна, значит в папке с ЭП ISO-образа отсутствует сам образ, или наименование файла ЭП и ISO-образа различаются. В последнем случае нажмите «Выбрать» и укажите путь к файлу проверяемого ISO-образа.

7. В следующем окне проверьте соответствие ЭП и ISO-образа и нажмите «Готово». Начнется проверка.